Knapp nach dem Phishing-Angriff, der den Sicherheitsdienst der Ukraine imitiert und Remcos RAT einsetzt, startete das als UAC-0050 identifizierte Hacking-Kollektiv eine weitere gegnerische Kampagne gegen die Ukraine, die den Phishing-Angriffsvektor ausnutzt. In diesen Angriffen, die auf über 15.000 Benutzer abzielen, senden Hacker massenhaft E-Mails mit dem Betreff und Anhängen, die mit dem Thema Vorladung zum Gericht zusammenhängen, um Remcos RAT auf den betroffenen Systemen zu verbreiten.

Phishing-Angriffsanalyse, die UAC-0050 zugeordnet ist und Remcos RAT verbreitet

Der neueste CERT-UA#8150-Alarm bezieht sich auf eine weitere bösartige Aktivität der UAC-0050-Bedrohungsakteure, die Remcos RAT-Malwareverteilen. Gegner missbrauchen das Thema Vorladung zum Gericht, um gezielt Benutzer dazu zu verleiten, den bösartigen E-Mail-Inhalt und einen RAR-Anhang zu öffnen. Letzterer enthält eine passwortverschlüsselte Datei mit einer DOC-Datei und einem bösartigen Makro. Sobald aktiviert, führt das Makro eine ausführbare Datei auf der kompromittierten Maschine über explorer.exe und das SMB-Protokoll aus. Diese EXE-Datei wird mit der auf .NET basierenden SmartAssembly-Software verschleiert, die zum Entschlüsseln und Starten von Remcos RAT entwickelt wurde.

Bemerkenswert ist, dass die letzte Kampagne von UAC-0050 mindestens 15.000 Benutzer über legitime kompromittierte E-Mail-Konten einer der ukrainischen Justizbehörden anvisiert. Angesichts des Umfangs potenzieller Opfer betont CERT-UA die Wichtigkeit, dringende Maßnahmen zu ergreifen, um die Bedrohung zu beheben.

Erkennen Sie die von der CERT-UA#8150-Warnung abgedeckte UAC-0050-Kampagne

Mit der zunehmenden Anzahl von UAC-0050-Angriffen gegen die Ukraine suchen Verteidiger nach Möglichkeiten, ihre Bedrohungserkennungsfähigkeiten zu verstärken und die Infrastruktur gegen gegnerische Einbrüche zu sichern. Die SOC Prime Plattform bietet eine kuratierte Liste von Erkennungsalgorithmen, um Angriffe durch die UAC-0050-Gruppe abzuwehren, die in der neuesten CERT-UA-Warnung beschrieben sind. Verwenden Sie den folgenden Link, um zur Liste der relevanten Sigma-Regeln zu gelangen, gefiltert nach dem benutzerdefinierten Tag „CERT-UA#8150“, das der ID der Sicherheitsmeldung entspricht:

Erkennungsinhalt für von der CERT-UA#8150-Warnung abgedeckte UAC-0050-Angriffe

Alle Sigma-Regeln sind mit dem MITRE ATT&CK®-Frameworkabgestimmt, mit maßgeschneiderter Intelligenz angereichert und können über Dutzende von SIEM-, EDR-, XDR- und Data Lake-Lösungen genutzt werden.

Suchen Sie nach weiteren Erkennungsinhalten, um bestehenden Phishing-Angriffen, die mit dem UAC-0050-Hacking-Kollektiv verbunden sind, standzuhalten? Klicken Sie Erkundung von Erkennungen um die gesamte Sammlung von SOC-Inhalten aus dem Threat Detection Marketplace zur Erkennung von UAC-0050-Angriffen zu erreichen und den Gegnern immer einen Schritt voraus zu sein.

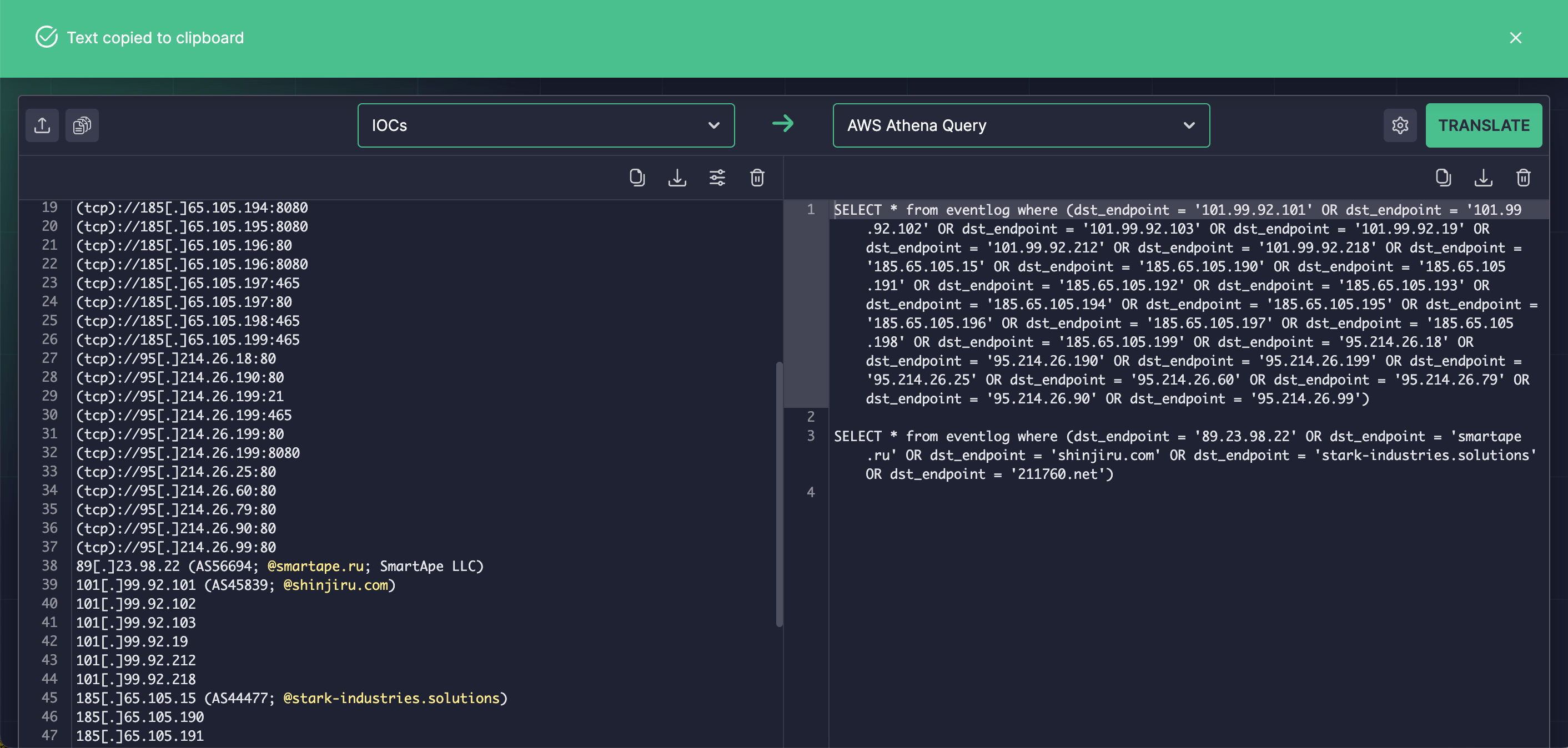

SOC-Analysten, Threat Hunters und CTI-Experten können auch von den automatisierten IOC-Paketierungsfunktionen profitieren, die von Uncoder IO Open-Search-IDE für Detection Engineering angeboten werden. Fügen Sie einfach IOCs aus dem neuesten CERT-UA-Alarm ein und konvertieren Sie sie sofort in benutzerdefinierte Suchanfragen, die für das ausgewählte Sprachformat maßgeschneidert sind, um die bösartige Aktivität von UAC-0050 nahtlos zu jagen.

MITRE ATT&CK-Kontext

SOC-Teammitglieder können auch die Angriffsdetails im CERT-UA#8150-Alarm erkunden. Tauchen Sie in die untenstehende Tabelle ein, um die Liste aller anwendbaren gegnerischen Taktiken, Techniken und Untertechniken zu finden, die mit den oben genannten Sigma-Regeln für eine tiefergehende Analyse verknüpft sind:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

| Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Obfuscated Files or Information (T1027) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) |