Zusätzlich zur steigenden Häufigkeit von Cyberangriffen durch die berüchtigte UAC-0050-Gruppe , die auf die Ukraine abzielt, versuchen andere Hacker-Kollektive aktiv, in die Systeme und Netzwerke ukrainischer Organisationen einzudringen. Zu Beginn des Februar 2024 identifizierten Verteidiger über 2.000 Computer, die mit der DIRTYMOE (PURPLEFOX) Malware infiziert waren, infolge eines massiven Cyberangriffs gegen die Ukraine. Laut der Untersuchung steckt die Hacker-Gruppe UAC-0027 hinter der neuesten bösartigen Kampagne.

Analyse des UAC-0027-Angriffs

Am 31. Januar 2023 gab CERT-UA eine Warnmeldung heraus , die den neuesten Cyberangriff gegen die Ukraine detailliert, der die massenhafte Verteilung der DIRTYMOE (PURPLEFOX) Malware beinhaltet. Als Ergebnis intensiver Forschung zu den betrieblichen Eigenschaften der C2-Server-Infrastruktur sind über 2.000 Nutzerinstanzen innerhalb des ukrainischen Internetsegments während der offensiven Operation betroffen, die der feindlichen Aktivität der UAC-0027 zugeschrieben wird.

Um die potenzielle Angriffsfläche zu reduzieren, empfehlen Verteidiger, Computer mit veralteten Betriebssystemen über VLAN und/oder physische Segmentierung in separate Netzwerksegmente zu isolieren, wobei die Filterung sowohl ein- als auch ausgehender Informationsflüsse obligatorisch ist.

DIRTYMOE, auch bekannt als PURPLEFOX (oder Purple Fox), ist eine modulare Malware, die seit über einem halben Jahrzehnt im Fokus der Cyber-Bedrohungslandschaft steht. Sie wird verwendet, um Fernzugriff auf das Zielsystem herzustellen und wird hauptsächlich für DDoS-Angriffe und das Kryptowährungs-Mining eingesetzt. Typischerweise erfolgt die Erstinfektion durch das Starten von beliebter Software, die einen MSI-Installer enthält. Die DIRTYMOE-Hintertür ist mit einem Rootkit ausgestattet, das die Entfernung von Komponenten aus dem Dateisystem und dem Betriebssystem-Register im Normalmodus verhindert.

DIRTYMOE ist eine sich selbst verbreitende Malware, die sich durch das Durchführen von Brute-Force-Angriffen auf Anmeldeinformationen oder das Ausnutzen von Schwachstellen verbreiten kann. Um die Ausfallsicherheit der Kommunikation mit der C2-Infrastruktur zu gewährleisten, werden mindestens drei Methoden verwendet, von denen eine das Erhalten von A-Record-Werten für statisch definierte Domainnamen unter Verwendung sowohl lokaler als auch externer DNS-Server beinhaltet. Zudem werden die im Betriebssystem-Register gespeicherten IP-Adressen sowie die aus DNS-Anfragen erhaltenen IP-Adressen verschleiert.

Während der laufenden Untersuchung haben Verteidiger 486 IP-Adressen von Zwischenkontrollservern identifiziert, von denen die Mehrheit zu kompromittierter Hardware in China gehört, wobei täglich bis zu 20 neue IP-Adressen hinzukommen.

CERT-UA empfiehlt folgende Schritte, um potenzielle Anzeichen einer Infektion zu erkennen:

-

Untersuchung der Netzwerkverbindungen

Überprüfen Sie Netzwerkverbindungen basierend auf der Liste der von der CERT-UA-Forschung bereitgestellten IP-Adressen.Typischerweise werden ausgehende Verbindungen auf „hohen“ (10.000+) Netzwerkports hergestellt.

- Registerüberprüfung mit regedit.exe

Verwenden Sie das Standard-Dienstprogramm regedit.exe, um Werte im Betriebssystem-Register unter den folgenden Schlüsseln zu überprüfen:

Für Windows XP: HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

Für Windows 7: HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- Analyse des Ereignisanzeige

Nutzen Sie das Standard-Ereignisanzeige-Dienstprogramm im „Application“-Log (Quelle: „MsiInstaller“), um Einträge mit den Ereignis-IDs 1040 und 1042 zu untersuchen.

- Analyse des “C:Program Files”-Verzeichnisses

Überprüfen Sie das “C:Program Files”-Verzeichnis auf das Vorhandensein von Ordnern mit arbiträr generierten Namen, z. B. “C:Program FilesdvhvA.”

- Überprüfung der persistenten Ausführung

Überprüfen Sie die Persistenz des bösartigen Programms, indem Sie die Dienstgenerierung untersuchen. Zudem werden die Dateien der Hintertür und Module in den unten angegebenen Standardverzeichnissen gespeichert. Ein Rootkit erschwert allerdings die Erkennung und/oder Entfernung der Malware direkt vom kompromittierten Computer.

HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

C:WindowsSystem32MsXXXXXXXXApp.dll

C:WindowsAppPatchDBXXXXXXXXMK.sdb

C:WindowsAppPatchRCXXXXXXXXMS.sdb

C:WindowsAppPatchTKXXXXXXXXMS.sdb

Um die Bedrohung zu beseitigen, schlägt CERT-UA vor, mindestens eine der folgenden Methoden anzuwenden:

- Laden Sie das Softwareprodukt “Avast Free Antivirus” von der offiziellen Herstellerseite herunter, installieren Sie es auf dem Computer und starten Sie den Scan im „SMART“-Modus. Dieser Vorgang erfordert einen anschließenden Neustart des Computers, gefolgt von der Fortsetzung des Scanvorgangs, währenddessen Module erkannt und entfernt werden.

- Laden Sie den betroffenen Computer von LiveUSB (oder schließen Sie die Festplatte des betroffenen Computers an einen anderen Computer an) und löschen Sie manuell die Datei “MsXXXXXXXXApp.dll” und „.sdb“-Module. Starten Sie anschließend den Computer im Normalmodus und entfernen Sie den Dienst aus dem Register.

Insbesondere, um eine erneute Infektion durch die selbstausbreitenden Fähigkeiten der Hintertür zu verhindern, ist es erforderlich, die integrierte Firewall des Betriebssystems („Firewall“) zu aktivieren, bevor eine der oben genannten Maßnahmen durchgeführt wird. Erstellen Sie zusätzlich eine Regel, um eingehende Informationsströme auf den spezifischen Netzwerkports, einschließlich 135, 137, 139 und 445, zu blockieren.

Erkennung von UAC-0027-Angriffen unter Verwendung der DIRTYMOE (PURPLEFOX) Malware

Das Auftauchen der UAC-0027-Gruppe in der ukrainischen Cyber-Bedrohungslandschaft erfordert eine äußerst reaktionsschnelle Verteidigung, da die Gruppe erfolgreich über 2.000 Geräte während der laufenden offensiven Operation kompromittiert hat. Die SOC Prime Plattform rüstet Sicherheitsteams mit einer Fülle an herstellerunabhängigen Erkennungsalgorithmen aus, um eine proaktive Cyberabwehr gegen feindliche Aktivitäten der UAC-0027 zu fördern, die DIRTYMOE (PURPLEFOX) Malware-Beispiele nutzen. Melden Sie sich bei der Plattform an und folgen Sie dem unten stehenden Link, um die gesamte Sammlung von Sigma-Regeln zu erreichen, die nach dem gruppenbezogenen Tag “UAC-0027” gefiltert sind, um die neuesten Angriffe zu erkennen, die in der CERT-UA-Warnung abgedeckt sind.

Sigma-Regeln zur Erkennung von UAC-0027-Angriffen unter Verwendung der DIRTYMOE (PURPLEFOX) Malware

Der Erkennungsstapel ist abgebildet auf MITRE ATT&CK® und kann in Dutzenden von Sicherheitsanalytik-Plattformen verwendet werden, um Verteidigern in ihren täglichen Detection-Engineering-Verfahren zu helfen.

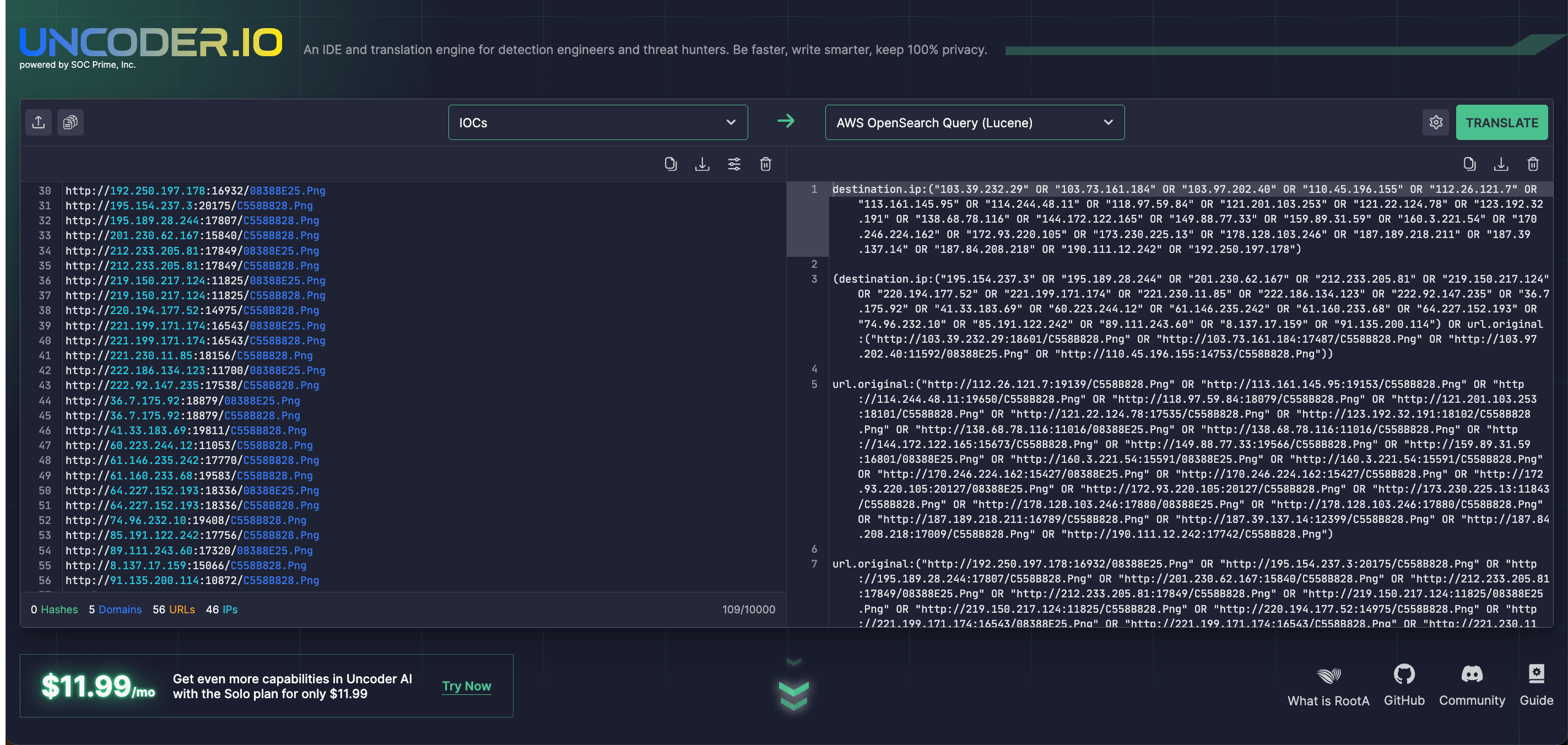

Sicherheitsingenieure können sich auch auf Uncoder IO verlassen, um automatisch Bedrohungsinformationen aus dem dedizierten CERT-UA-Bericht in benutzerdefinierte IOC-Abfragen zu integrieren, die für mehrere SIEM- und EDR-Umgebungen maßgeschneidert sind, um eine vereinfachte Bedrohungsuntersuchung zu ermöglichen.

Um sich proaktiv gegen jegliche Art von Angriffen zu verteidigen, die auf den Einsatz von DIRTYMOE (PURPLEFOX) Schadproben basieren, können Cybersecurity-Profis auch von mehr Erkennungsalgorithmen aus der weltweit größten SOC-Inhaltsbibliothek profitieren. Klicken Sie auf die Erkennungen erkunden -Schaltfläche unten, um Sigma-Regeln für die Erkennung von DIRTYMOE (PURPLEFOX) zu erhalten, wobei alle Inhalte mit CTI und relevanten Metadaten angereichert sind.

MITRE ATT&CK-Kontext

Sicherheitsingenieure können sich auch die UAC-0027-Angriffdetails ansehen, die in der neuesten CERT-UA-Warnung bereitgestellt werden. Untersuchen Sie die folgende Tabelle, um Zugriff auf eine umfassende Liste von gegnerischen TTPs zu erhalten, die mit den relevanten Sigma-Regeln verknüpft sind, und eine gründliche Analyse zu erleichtern: