In den letzten Jahren wurde der Anstieg von Cyberangriffen durch die Ausweitung von Initial Access Broker (IABs) angetrieben, die Zugang zu kompromittierten Netzwerken handeln. Im Jahr 2023 enthüllten Sicherheitsforscher einen weitreichenden Angriff, der auf kritische Infrastrukturorganisationen abzielte und von einer hochentwickelten Bedrohungsgruppe namens „ToyMaker“ orchestriert wurde, die als IAB operierte. Hacker nutzen exponierte internetseitige Systeme, um Zugang zu gewinnen, und setzen dann maßgeschneiderte Backdoors wie LAGTOY ein, um Anmeldedaten von kompromittierten Organisationen zu ernten und versteckt mit einer Doppel-Erpressungs-Gruppe zu kooperieren.

ToyMaker-Angriffe erkennen

Initial Access Brokers (IABs) sind zu zentralen Akteuren im Cyberkriminalitätsökosystem geworden, die als Vermittler agieren, indem sie Organisationen infiltrieren und Zugang an andere böswillige Akteure verkaufen, was oft zu Ransomware-Angriffen führt. Im letzten Jahr stieg die Anzahl der IAB-Verkäufe in Hackerforen um 23 % im Vergleich zu 2023, was auch mit einem signifikanten Anstieg der Ransomware-Opfer korreliert. Die beobachteten Aktivitäten von ToyMaker belegen diesen Trend weiter und heben die wachsende Rolle von IABs bei der Ermöglichung groß angelegter Cyberangriffe hervor.

Registrieren Sie sich für die SOC Prime Plattform und greifen Sie auf eine Reihe relevanter Sigma-Regeln zu, die auf ToyMaker TTPs eingehen, sowie auf eine vollständige Produktsuite für AI-gestützte Detektionsentwicklung, automatisierte Bedrohungsjagd und fortschrittliche Bedrohungserkennung. Drücken Sie einfach den Erkundung der Detektionen Knopf und tauchen Sie sofort in einen kuratierten Detektionsstapel ein.

Alle Regeln sind mit wichtigen SIEM-, EDR- und Data-Lake-Lösungen kompatibel und ausgerichtet auf MITRE ATT&CK®und angereichert mit Metadaten wie CTI Links, Angriffstiming und Triagetipps.

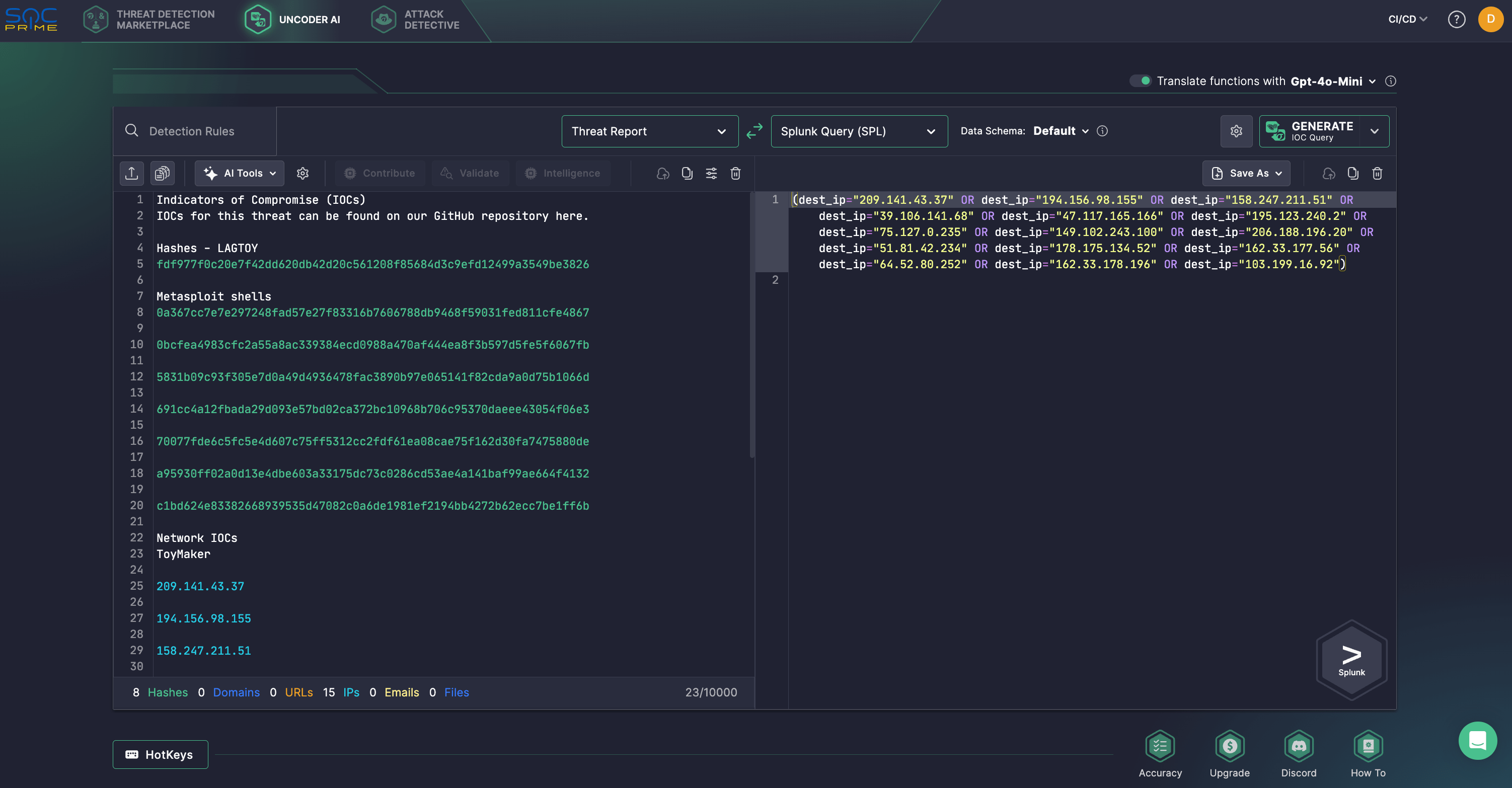

Zusätzlich können Sicherheitsexperten nach IOCs aus der neuesten Cisco-Forschung zu ToyMaker suchen. Mit Uncoder AIkönnen Sicherheitsexperten diese IOCs mühelos parsen und in benutzerdefinierte Abfragen umwandeln, die auf die gewählte SIEM- oder EDR-Plattform zugeschnitten sind. Uncoder AI fungiert auch als ein agentenloses privates KI-Tool für bedrohungsinformierte Detektionsentwicklung, das Teams mit fortschrittlichen Werkzeugen ausstattet, um Detektionen zu erforschen, zu kodieren, zu validieren, zu übersetzen und bereitzustellen.

ToyMaker-Aktivitätenanalyse

Im Jahr 2023 entdeckte Cisco Talos einen umfangreichen Kompromittierungsvorfall in einem Unternehmen der kritischen Infrastruktur, der durch eine Kombination von Bedrohungsakteuren verursacht wurde. Von anfänglichem Zugriff bis zur Doppel-Erpressung kompromittierten diese Akteure langsam und stetig mehrere Hosts im Netzwerk. Ihre offensiven Fähigkeiten beruhten auf einem koordinierten Einsatz von SSH-Dateiübertragungswerkzeugen und Dual-Use-Remote-Admin-Werkzeugen, um langfristigen Zugang zu kompromittierten Netzwerken zu sichern. Die IAB-Akteure mit dem Decknamen „ToyMaker“ hinter dem Angriff werden als eine finanziell motivierte Gruppe angesehen, die Zugang zu hochrangigen Zielen erlangt und diesen dann an sekundäre Bedrohungsgruppen verkauft, die ihn typischerweise für Doppel-Erpressung und Ransomware Angriffe nutzen.

Nach dem ersten Einbruch führte ToyMaker Aufklärung durch, stahl Anmeldedaten und setzte seine maßgeschneiderte Backdoor LAGTOY ein, was möglicherweise zu einem Kompromittierungsvorfall führte, der zu einer Übergabe des Zugriffs an einen sekundären Bedrohungsakteur führte. Spezieller etwa drei Wochen später wurden Akteure der Cactus-Ransomware beobachtet, wie sie das Netzwerk mit diesen erbeuteten Anmeldedaten betraten. Obwohl sich die TTPs der Gruppe unterscheiden, deutet der Zeitablauf auf einen deutlichen Staffelstabübergang zwischen ToyMaker und Cactus hin, der die Notwendigkeit unterstreicht, beide Bedrohungen getrennt zu verfolgen, während ihre Verbindung anerkannt wird.

Danach starteten die Angreifer einen SSH-Listener auf dem Endpunkt unter Verwendung von Windows OpenSSH. Ein weiterer infizierter Host verbindet sich und erstellt „sftp-server.exe“ (das OpenSSH SFTP-Modul), das das Magnet-RAM-Capture-Tool herunterlädt. Mit der gleichen Verbindung laden die Angreifer weiter herunter und führen ein kundenspezifisches Rückwärtsshell-Implantat namens “LAGTOY” aus. Die Malware kann verwendet werden, um Rückwärtsshells zu erstellen und Befehle auf infizierten Endpunkten auszuführen. ToyMakers Standard-Backdoor LAGTOY kontaktiert regelmäßig einen fest programmierten C2-Server, um Befehle zu empfangen und auszuführen. Als Dienst installiert, umfasst sie grundlegende Anti-Debugging-Maßnahmen durch Registrierung eines benutzerdefinierten unbehandelten Ausnahmefilters, der hilft zu erkennen, ob sie unter einem Debugger läuft, was eine Anti-Malware-Analyse verhindert.

Cactus unterhielt den langfristigen Zugang weiter, indem er verschiedene Remote-Admin-Tools auf Endpunkte verteilte, darunter eHorus Agent (Pandora RC), AnyDesk, RMS Remote Admin und Windows OpenSSH. Diese Werkzeuge wurden von servergesteuerten Servern der Angreifer unter Verwendung von PowerShell und Impacket heruntergeladen.

In einem anderen Fall verwendeten Angreifer OpenSSH, um Reverse Shells zu erstellen und geplante Aufgaben einzurichten, die stündlich mit dem C2-Server verbunden wurden, um Befehle zu empfangen und auszuführen. Auf einigen Maschinen fügten sie unautorisierte Benutzerkonten hinzu, vermutlich zur Unterstützung der Ransomware-Bereitstellung. Cactus verlässt sich stark auf Metasploit-eingebundene Versionen von Windows-Binärdateien wie PuTTY und ApacheBench, um Code auf kompromittierten Systemen auszuführen.

Mit einem Anstieg orchestrierter Cyberangriffe durch IABs und der zunehmenden Raffinesse solcher Kampagnen, die möglicherweise eine Zusammenarbeit mit Doppel-Erpressungs- und Ransomware-Banden beinhalten, suchen Organisationen nach effektiven Wegen, um die Risiken von Eindringlingen zu vermindern. SOC Prime stellt eine vollständige Produktsuite zur Verfügung, um Cyber-Bedrohungen mit einem Zusammenspiel von Technologien mit KI, Automatisierung und Echtzeit-Bedrohungsinformationen als Kern zu skalieren.