Techniken, Taktiken und Methoden der Bedrohungsjagd: Ihre Schritt-für-Schritt-Einführung

Inhaltsverzeichnis:

Wir könnten diesen Artikel mit einer kühnen Aussage beginnen, die besagt, dass Threat Hunting leichter ist, als Sie denken, und dass Sie durch das Lesen unseres Blogbeitrags sofort zum Profi werden. Leider oder zum Glück ist das nicht der Fall. Wir verstehen jedoch, dass der Einstieg als Cyber Threat Hunter is schwierig ist. Aus diesem Grund stellen wir eine Reihe von Anleitungen zu den Grundlagen des Threat Huntings.

Präventive Maßnahmen sind kein Allheilmittel für eine undurchdringliche Verteidigung. Hier kommt das Threat Hunting ins Spiel. Aber wo fängt man an? In diesem Blog werfen wir einen genaueren Blick auf Methodologien des Threat Huntings, insbesondere Techniken des Threat Huntings and Taktiken des Threat Huntings.

Taktiken des Threat Huntings

Taktiken des Threat Huntings beziehen sich auf den grundlegenden Ansatz, den ein Cyber Threat Hunter sowohl für reaktive als auch für proaktive Bedrohungsjagd verwendet.

Zielorientierte Bedrohungsjagd

Zielorientierte Bedrohungsjagd funktioniert gut für die anfängliche Datensammlung, während Sie sich auf eine bestimmte Bedrohung konzentrieren, die Sie in Ihrer Umgebung finden möchten, wie z.B.:

- Advanced Persistent Threats (APTs) Gruppen, einschließlich ihrer Taktiken, Techniken und Verfahren (TTPs)

- Spezifischer Angriffsvektor basierend auf dem MITRE ATT&CK® Rahmenwerk oder alternativ Cyber Kill Chain, NIST CSF, und die Rahmenwerke des SANS Institute and ISACA. Wenn Sie nicht wissen, wo Sie anfangen sollen, schauen Sie in unseren MITRE ATT&CK-Leitfaden zur Selbstverbesserung.

- Kompromissindikatoren (IOCs), die entweder aus der internen Forschung Ihres Nachrichtendienstteams oder von erstklassigen Bedrohungsnachrichtendienst-Organisationen stammen.

Datengetriebene Bedrohungsjagd

Ein datengetriebener Ansatz kehrt die zielorientierte Jagd auf den Kopf. Sie sammeln Daten, analysieren sie und definieren, worauf gejagt werden soll, je nachdem, welche Dinge von Interesse sind und welche Daten zur Verfügung stehen. Ein Datensatz, der die Erkennung einer oder mehrerer Bedrohungen ermöglicht, kann ein guter Ausgangspunkt sein.

Datengetriebene Bedrohungsjagd ermöglicht es Organisationen, sich auf das zu konzentrieren, was sie heute haben. Im Gegensatz dazu identifiziert die zielorientierte Bedrohungsjagd typischerweise Datenlücken, die zusätzliche Ressourcen erfordern könnten, um sie zu erfassen. Die besten Teams für Bedrohungsjagd neigen dazu, beide Taktiken zu verwenden.

Techniken und Methodologien des Threat Huntings

Im Allgemeinen verwenden Gegner den Weg des geringsten Widerstands, um ihre Ziele zu erreichen. Wie jeder Mensch machen sie Fehler, hinterlassen Spuren und verwenden Techniken mehrfach. Und das können Sie zu Ihrem Vorteil nutzen. Damit gesagt, lassen Sie uns in die grundlegende Methodik des Threat Huntings für effektive Jagden eintauchen.

Schritt 1: Kennen Sie Ihre Infrastruktur

Während dieser Schritt offensichtlich erscheinen mag, werden Sie überrascht sein zu erfahren, wie viele Organisationen ihre genaue Anzahl an Endpunkten nicht einmal kennen. Bevor Sie in die Techniken des Threat Huntingseintauchen, sollten Sie sich die folgenden Fragen stellen:

- Was ist der Umfang meiner Umgebung?

- Wie werden die Gegner versuchen, die Umgebung anzugreifen?

- Wie nutzen meine Mitarbeiter die Umgebung tatsächlich?

- Was sind meine Lücken in Bezug auf Sichtbarkeit, Fähigkeit zur Priorisierung und Fähigkeit zur Reaktion?

Schritt 2: Datenquellen

Der fundamentale Teil jeder Bedrohungsjagd sind Daten. Datenquellen können aktiv or passiv:

- Aktive Daten beziehen sich auf Ereignisse, die bereits durch irgendeine Lösung als bösartig erkannt wurden. Sie erhalten diese Daten von IDS, IPS, Antivirus, etc. Zum Beispiel wird eine Antivirus-Lösung ein Ereignis erstellen, wenn sie eine Datei in Quarantäne stellt, die sie als

Mimikatz. - erkennt. ist der gesamte Umfang der Ereignisse, unabhängig davon, ob sie bösartig sind oder nicht. Sie können von Windows-Ereignisprotokollen, Sysmon, Cloud-Protokollen, Firewall-Protokollen, Zeek, usw. bereitgestellt werden. Die meisten Systeme liefern zum Beispiel alle Authentifizierungsereignisse, einschließlich sowohl erfolgreicher als auch erfolgloser Ereignisse. Passive Daten haben keine Voreingenommenheit; sie sind einfach eine Aufzeichnung eines Ereignisses.

Beide Arten von Daten haben Wert. Allerdings sind für einen Cyber Threat Hunterpassive Datenquellen nützlicher, da sie vollständige Sichtbarkeit bieten, ohne sich auf die Forschung und Erkennungslogik anderer (ihre Voreingenommenheit) verlassen zu müssen.

Ein weiteres Problem ist die Verwaltung der Kosten für die Datensammlung, die wirklich schmerzhaft sein kann. Ein ‚gieriger‘ Ansatz könnte Sie ohne die benötigten Protokolle zurücklassen. Und ja, Sie benötigen auch historische Ereignisse. Allgemeiner Rat ist, mindestens ein Jahr an Protokollen aufzubewahren. Es hängt jedoch von der Compliance, branchenspezifischen Anforderungen und der Strategie Ihrer Organisation ab. Beachten Sie, dass passive Datenquellen teurer zu sammeln sind als aktive Quellen.

Beispieldatenquelle: Prozesserstellung

Vielleicht ist eine der wichtigsten passiven Datenquellen zum Sammeln die Prozesserstellung. Prozesserstellungsereignisse können helfen, die Erkennung für mehr als zwei Drittel der bestehenden MITRE ATT&CK-Techniken abzudecken. Einige könnten argumentieren, dass das Sammeln von events can help cover detection for more than two-thirds of the existing MITRE ATT&CK techniques. Some might argue that gathering Prozesserstellung Ereignissen zu Passwortlecks führen kann. Aber Sie verlieren mehr, wenn Sie diese Protokolle nicht sammeln, und es gibt Möglichkeiten, eine mögliche Offenlegung sensibler Daten zu vermeiden. Prozesserstellungsereignisse können helfen, die Erkennung für mehr als zwei Drittel der bestehenden MITRE ATT&CK-Techniken abzudecken. Einige könnten argumentieren, dass das Sammeln von wird ebenfalls standardmäßig von Windows- und Linux-Systemen unterstützt. Zusätzlich sind angereicherte Protokolle aus EDR-Quellen oder Microsofts Sysmon sehr verbreitet.

Schritt 3: Denken Sie wie ein Gegner

Jeder Cyberangriff ist ein Prozess und weit davon entfernt, zufällig zu sein. Deshalb gibt es das Konzept einer Kill-Chain. Kill-Chain bezieht sich auf die Schritte, die Gegner unternehmen, um ihre Ziele zu erreichen. Wenn Sie neu im Threat Hunting sind, ist das Verlassen auf Ihre Intuition und das Denken-wie-ein-Gegner-Ansatz vielleicht nicht die beste Idee. Dennoch ist der Versuch, Angriffspfade und verschiedene APTs zu analysieren, ein guter Ausgangspunkt.

Gegner können nicht einfach mit den Fingern schnippen, um Ihre Systeme zu ‚besitzen‘. In der Regel müssen sie eine Reihe von Aktionen durchführen, um ihr(e) Ziel(e) zu erreichen. Meistens beinhaltet dies Schritte wie das Gewinnen eines Fußhaltens, das Etablieren von Persistenz, die Erhöhung von Berechtigungen, laterale Bewegungen, usw.

Bestimmte Angriffstypen können einem Gegner erlauben, einige oder sogar alle dieser Maßnahmen zu umgehen. Zum Beispiel:

- Wenn ein Gegner nur Ihre Hauptwebsite offline schalten möchte, können sie wahrscheinlich ein Denial-of-Service (DoS) Unternehmen dafür bezahlen.

- Angriffe wie SQL-Injektionen oder das Finden offengelegter Cloud-Speicher können es Gegnern ermöglichen, sensible Daten zu stehlen, ohne jemals einen Fuß in der Tür zu haben.

Stellen Sie sicher, dass Sie Ihre Abdeckung an Ort und Stelle haben

Prüfen Sie zuerst eines der Rahmenwerke (MITRE ATT&CK, Cyber Kill Chain, usw.) und werfen Sie einen genaueren Blick darauf, um zu verstehen, was hinter einem Angriff stehen könnte. Natürlich gibt es keine universelle Matrix, die auf jeden Fall angewendet werden kann, aber jedes Rahmenwerk hat einen ähnlichen Ansatz zur Beschreibung von Angriffspfaden.

Wenn Sie mit der Kill-Chain vertraut sind, überlegen Sie, welche Techniken und Subtechniken Sie zuerst abdecken sollten. Der Versuch, alle Techniken abzudecken, könnte Ihr erster Gedanke sein, aber höchstwahrscheinlich wird das nicht funktionieren, da es teuer, zeitaufwendig ist und Ihr System trotzdem nicht vollständig schützt.

Um den unnötigen Aufwand zu vermeiden, behalten Sie die folgenden Ideen im Hinterkopf:

- Lernen Sie, welche Vektoren Gegner nehmen können

- Jeder Angriff reduziert sich nicht nur auf ein Rahmenwerk

- Behalten Sie neu entstehende Techniken im Auge

- Kennen Sie die APTs, die Ihre Branche ins Visier nehmen könnten, und deren Stil

- Wenn Ihre Bedrohungsinformationen nicht aktuell sind, vermeiden Sie es, sich auf historische Daten über Bedrohungsakteure zu verlassen

- Überprüfen Sie zuverlässige Berichte, um mit den Branchentrends Schritt zu halten

Schritt 4: Datenanalyse

Nachdem Sie Ihre Protokolle gesammelt haben, ist es Zeit, sie zu analysieren. Als Cyber Threat Huntersollten Sie nicht nur gut im Schreiben von Code sein, da die Arbeit mit Daten entscheidend ist. Übung macht den Meister, aber was zählt, ist, von wem Sie lernen. Basierend auf den Erfahrungen unserer Threat Hunters haben wir die folgenden Tipps für Sie zusammengestellt.

Tipps für eine erfolgreiche Protokollanalyse

Die folgenden Vorschläge können Ihren Threat Hunting Prozess erheblich verbessern:

- Ein einziger Alarm bedeutet nichts, aber das gleiche Muster in mehreren Alarmen oder eine Kette von verdächtigen Ereignissen ist das, wonach Sie suchen. Um dies zu verfolgen, tun Sie Folgendes:

- Sammeln Sie alle relevanten Ereignisse (z.B.

Prozesserstellung) in einem Bericht - Wählen Sie die interessantesten aus. Denken Sie daran, dass die häufigsten Dinge am wenigsten verdächtig sind. Sie können sie manuell auswählen oder mit Jupyter Notebook oder einer Excel-Tabelle. Alternativ könnten Sie ein Python-Skript für eine fortschrittliche Filterung schreiben. Meistens müssen Sie die Details der Befehlszeile überprüfen.

- Wenn Sie die relevantesten Ereignisse ausgewählt haben, erstellen Sie einen verkürzten Bericht (er könnte etwa 100.000 Ereignisse aus einer Million oder zwei enthalten), exportieren Sie ein

.csv, und geben Sie ihn Ihren Analysten oder analysieren Sie ihn selbst.

Es mag Ihnen vorkommen, als wäre es zu viel, sich durch 2 Millionen Alarme zu kämpfen. Es wird jedoch in der Regel nicht mehr als ein paar Stunden dauern, selbst bei ein paar Millionen von Alarmen.

- Sammeln Sie alle relevanten Ereignisse (z.B.

-

Prozesserstellungsauditing ist Ihre beste Wahl, sogar für Zero-Days und Lieferkettenangriffe. Wie wir bereits erwähnt haben, wird das Sammeln dieser Ereignisse die meisten Techniken abdecken.

-

Denken Sie daran, dass nicht jedes Verhalten im MITRE ATT&CK katalogisiert ist. Halten Sie zum Beispiel die kurzen Dateinamen (z.B.

1.pst) oder verdächtige Pfade im Auge, wieC:windowstemp. Laut Florian Rothsollten Sie auch auf die folgenden Anomalien achten:- Umbenannte Systemdatei (

certutil.exeas%temp%cu.exe) - Office-Anwendung, die eine Shell startet (

cmd.exe,powershell.exe) - Umbenannte bekannte Werkzeuge (

PsExec.exeasC:p.exe) - Ausführung von unüblichen Pfaden (

C:UsersPublic,C:Perflogs, usw.) - Dateianomalien (UPX-gepackte Datei mit Microsoft Copyright)

- Dateidownload von verdächtigen TLD (

.dllDownload von.onionDomain)

- Umbenannte Systemdatei (

- Wenn Ihr Unternehmen es erlaubt, teilen Sie Ihre Beobachtungen, denn eine kollaborative Cyberverteidigung ist effektiver als allein zu ‚kämpfen‘.

Schritt 5: Threat Hunting Prozess

Wenn die Vorbereitung abgeschlossen ist (Sie kennen Ihre Infrastruktur gut, Sie haben die benötigten Daten und haben sie analysiert), können Sie mit der Jagd beginnen. Die Erkennung fortschrittlicher Angriffe mag kompliziert erscheinen, aber sie wird mit der richtigen Telemetrie viel einfacher. Denken Sie daran, dass sogar fortgeschrittene Gegner auf wiederverwendete Taktiken, Techniken und Verfahren (TTPs) angewiesen sind.

Immer noch zweifelnd? Dann hier ein repräsentatives Beispiel für den Solarwinds-Lieferketten Angriff , der rund ein Jahr unentdeckt blieb.

Fast jeder Angriff hat plausiblere und schwierigere zu erkennende Dinge. Im Solorigate-Beispiel können Sie einige fortschrittliche und neuartige Techniken sehen, die kompliziert (aber nicht unmöglich) zu bekämpfen sind, wie z.B.:

- Golden SAML

- Nur-Speicher-Malware

- Steganographie

- IP-Adressverschleierung

- Verschlüsselte Dateien

- DGA

- Verschlüsselte / neuartige HTTP C2

Auf der anderen Seite gibt es trivialere Techniken und Methoden, nach denen man jagen kann:

- Powershell-Nutzung

- Prozesserstellung / LOLBAS-Nutzung

- Geplante Aufgabenerstellung

- Ungewöhnliche Kontoaktivität

Das folgende Skript musste nicht unbedingt bösartig sein. Allerdings, wenn Sie rundll32.exe im Hintergrund vbscript:"laufen sehen, sollten Sie darauf achten und zumindest überprüfen, ob es zuvor in Ihrer Umgebung ausgeführt wurde. Auch wenn die Gegner einige äußerst fortschrittliche Dinge getan haben, haben sie immer noch ein bekanntes LOLBAS „Rundll32“ verwendet.

Rundll32.exe vbscript:"..mshtml,RunHTMLApplication "+Execute (CreateObject("Wscript.Shell").RegRead("HKLMSOFTWAREMICROSOFTWindowsCurrentVersionsibot")) (window.close)

Was sehen wir hier?

- Prozesserstellung

- Bekannte LOLBAS „

Rundll32“ Rundll32mit bekannten LOLBAS-Argumenten ausgeführt

Auch hier könnte dies leicht entdeckt werden, wenn Sie die richtige Telemetrie hätten. Ganz zu schweigen davon, dass wir vor der Offenlegung des Angriffs eine Regel auf der SOC Prime Plattform hatten, die einen Alarm basierend auf der Rundll32.exe and RunHTMLApplication.

Für weitere Beispiele können Sie ein Webinar ansehen, das von unserem Threat Hunting Engineering Lead Adam Swan vorbereitet wurde, in dem er mehrere Angriffe und die Erkennungen analysiert, die hätten verwendet werden können.

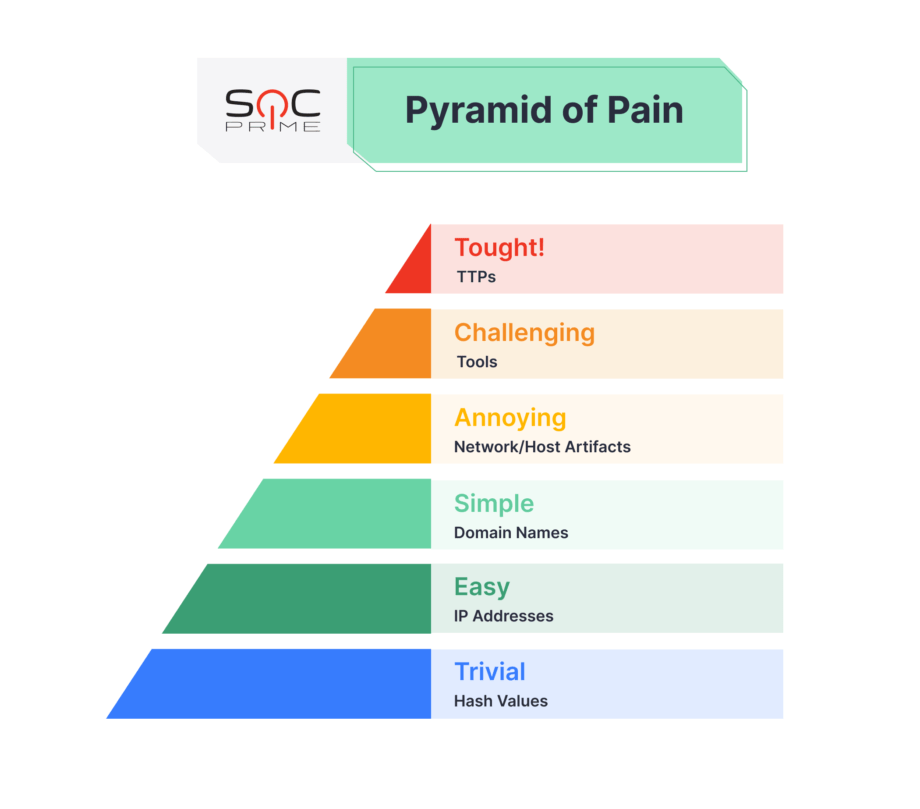

IOCs- vs. verhaltensbasierte Regeln

Sind IOC-basierte Regeln effektiv? Ja, aber nicht immer. Das Problem mit ihnen ist, dass IOC-Berichte oft länger brauchen, als die Cyber-Sicherheit es erlaubt. Darüber hinaus werden IPs, Hashes, Domains und Tools höchstwahrscheinlich nicht wiederverwendet. Während eine Bedrohungsjagd-Anfrage, die gebaut ist, um ungewöhnliche rundll32 Aktivität zu identifizieren, jahrelang statt Tage/Wochen/Monate nützlich sein kann. Entscheiden Sie sich also für verhaltensbasierte Regeln für einen länger anhaltenden Effekt.

Natürlich können rechtzeitige und qualitativ hochwertige IOC-basierte Regeln hilfreich sein. Oft werden IOC-basierte Erkennungen am besten rückwirkend verwendet, um zu sehen, ob Sie in der Vergangenheit angegriffen wurden, anstatt gegenwärtige Angriffe zu erkennen. Im Endeffekt sollten Sie die Pyramide der Schmerzen von David Bianco nicht vergessen, wenn Sie sich Threat Hunting und Incident Response nähern.

Schritt 6: Bereichern Sie Ihre Jagd

Ein Cyber Threat Hunter ist wahrscheinlich eine der kreativsten Rollen in der Cybersicherheit, obwohl sie auf Analyse basiert. Um mit dem Tempo der Branche Schritt zu halten, sollten Sie stets zusätzliches Wissen, Einblicke und Inspirationen erlangen. Hier sind einige Ideen, die Ihre Threat Hunting Prozess:

- bereichern könnten

- Malware-Analyse ist eine großartige Möglichkeit zum Lernen. Sie können einige Ideen übernehmen und den Code der Gegner nachbauen. Vernachlässigen Sie nicht die digitale Forensik und den Kontext der Bedrohungsnachrichten. Je mehr Sie wissen, desto besser sind Sie vorbereitet. Sie können jederzeit eine Zusammenstellung von Kontexte für neue Bedrohungen in der.

- Cyber-Threat-Suchmaschine MITRE ATT&CK, nutzen, um Ihr Wissen zu erweitern und Ihre Fachkenntnisse zu verbessern.

- Verwenden Sie zusätzliche Werkzeuge , um mehr Inspiration, Kontext und Ideen für Ihre Erkennungen zu finden. Prüfen Sie zunächst die freien und Open-Source-Projekte. Zum Beispiel:

- LOLBAS für Binärdateien

- MalwareBazaar für Malware-Beispiele

- ANY.RUN für Malware-Analyse

- Uncoder.IO für die Übersetzung von Sigma-Regeln

- Uncoder CTIfür die Generierung von IOC-basierten Anfragen

- Wenn Ihnen die Ideen für Ihre Jagden ausgehen, schauen Sie, was Quick Hunt in der SOC Prime Plattform zu bieten hat.

Threat Hunting kann überwältigend und herausfordernd sein, aber es lohnt sich. Lernen Sie, üben Sie und seien Sie neugierig. Und wir werden versuchen, Ihren Weg mit unseren Leitfäden zu den Grundlagen des Threat Huntings einfacher zu machen.