Seit dem Ausbruch des globalen Cyberkriegs, haben Cyberangriffe auf die Ukraine und ihre Verbündeten, die Info-Stealer und bösartige Nutzlasten nutzen, in der Cyber-Bedrohungsarena Aufsehen erregt. Beim jüngsten Cyberangriff auf die ukrainische Organisation haben Bedrohungsakteure ein vielfältiges offensives Toolkit angewendet, einschließlich des Vidar Info-Stealer und dem berüchtigten Cobalt Strike Beacon, die seit Februar 2022 häufig in einer Reihe von bösartigen Kampagnen gegen die Ukraine eingesetzt wurden.

Am 11. November 2022, stellten CERT-UA-Forscher Einblicke in den Cyber-Sicherheitsvorfall zur Verfügung, der die Integrität und Verfügbarkeit von Informationen aufgrund des anhaltenden Cyberangriffs auf Organisationen in der Ukraine beeinträchtigte und die erweiterte Version der Somnia-Malware sowie eine Reihe anderer bösartiger Stämme nutzte. Die feindlichen Aktivitäten, die für den unautorisierten Einbruch in zielgerichtete automatisierte Systeme und Computer verantwortlich sind, wurden dem Hacking-Kollektiv FRwL alias Z-Team zugeschrieben, auch verfolgt unter UAC-0118.

Erkennung der von CERT-UA#5185-Alarm abgedeckten bösartigen Aktivität UAC-0118

Angesichts des steigenden Umfangs und der Komplexität von Cyberangriffen auf die Ukraine und ihre Verbündeten sollten Cyber-Sicherheitsexperten aufkommende Bedrohungen frühzeitig erkennen, um ihre Organisationen aktiv vor potenziellen Einbrüchen zu schützen. Die SOC Prime Platform aggregiert eine Reihe von hochpräzisen Warnungen und relevanten Jagdanfragen, um die mit dem Akteur UAC-0118 assoziierte bösartige Aktivität zu identifizieren, die vom CERT-UA#5185-Alarmabgedeckt wird. Alle Erkennungen sind mit „UAC-0118“ („UA#5185“) gekennzeichnet, um die Inhaltauswahl für SOC-Teammitglieder zu vereinfachen:

Sigma-Regeln zur Erkennung der im CERT-UA#5185-Alarm abgedeckten bösartigen Aktivität

Drücken Sie die Erkundungsalarme Schaltfläche, um die dedizierten Sigma-Regeln zu erreichen, die nach dem entsprechenden UAC-0118-Tag basierend auf der Gruppenkennung gefiltert sind. Die Erkennungsalgorithmen sind mit MITRE ATT&CK® abgestimmt und werden von detaillierten Cyber-Bedrohungskontexten begleitet, einschließlich relevanter CTI-Links, Milderungen, ausführbarer Binärdateien und weiterer relevanter Metadaten. Sigma-Regeln sind mit Übersetzungen zu über 25 SIEM-, EDR- und XDR-Lösungen ausgestattet, um jede Sicherheitsumgebung abzudecken, die Cyber-Sicherheitsexperten benötigen.

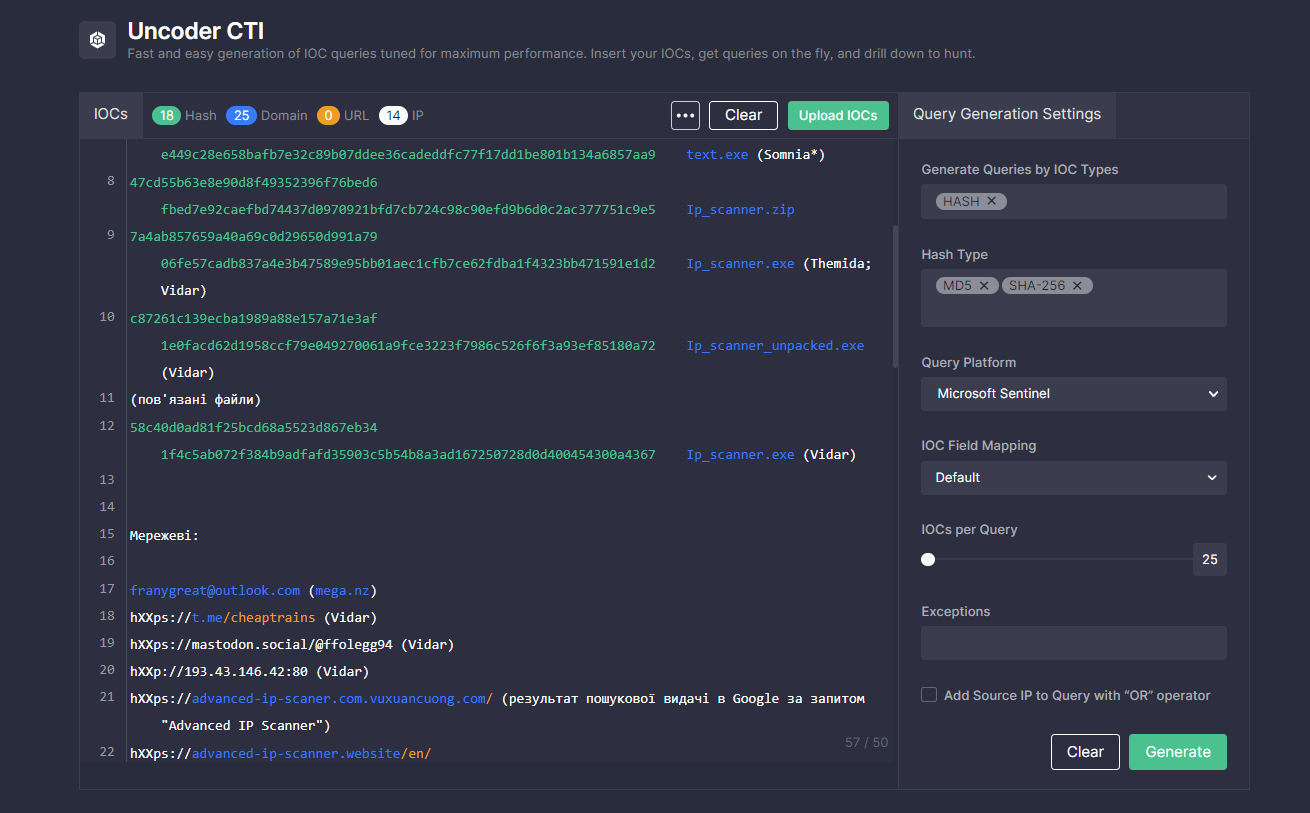

Um die Bedrohungsjagd zu optimieren und die Effizienz der SOC-Aktivitäten zu steigern, können Sicherheitsexperten mit Uncoder CTInach IOCs suchen, die mit dem neuesten UAC-0118-Angriff verbunden sind. Einfach den Text mit den relevanten IOCs aus dem CERT-UA#5185-Alarm einfügen und benutzerdefinierte IOC-Abfragen erhalten, die im ausgewählten Umfeld ausgeführt werden können.

UAC-0118-Aktivität, die Somnia-Malware verbreitet: Angriffsanalyse

Der neueste CERT-UA#5185-Alarm bietet Forschung zu dem laufenden gezielten Cyberangriff auf die Ukraine durch die Gruppe FRwL, auch bekannt als Z-Team oder UAC-0118, die Somnia-Malware auf den kompromittierten Systemen verbreitet. Die Untersuchung hat ergeben, dass die Infektionskette durch das Herunterladen und Starten der bösartigen Datei ausgelöst wurde, die als Advanced IP Scanner Software getarnt war. Die Datei, die sich als legitime Software tarnt, enthielt tatsächlich den Vidar Information Stealer.

Cyber-Sicherheitsforscher vermuten, dass die Angriffsstrategie, die das Erstellen von Kopien offizieller Webressourcen beinhaltet, die als weit verbreitete Software getarnt sind, zum offensiven Toolkit von Initialzugangs-Brokern gehört. Im Fall des jüngsten Vorfalls waren Initialzugangs-Broker für einen Datenverstoß verantwortlich, und dann teilten sie die kompromittierten Daten mit der Hacking-Gruppe FRwL, damit sie mit einem Cyberangriff fortfahren können.

Insbesondere kann die Vidar-Malware auch Telegram-Sitzungsdaten stehlen. Wenn ein potenzielles Opfer keine Zwei-Faktor-Authentifizierung und keinen Zugangscode aktiviert hat, ermöglicht dies Angreifern, unautorisierten Zugriff auf das kompromittierte Benutzerkonto zu erlangen. Im laufenden Cyberangriff wurde das Telegram-Konto des Opfers zur Übermittlung von Konfigurationsdateien der VPN-Verbindung, einschließlich Zertifikaten und Authentifizierungsdaten, verwendet. Aufgrund der deaktivierten Zwei-Faktor-Authentifizierung während der VPN-Verbindung waren Gegner in der Lage, auf das Firmennetzwerk zuzugreifen. Nachdem sie über VPN unautorisierten Zugang erhalten hatten, setzten Bedrohungsakteure Netscan ein, um Aufklärung durchzuführen, starteten Cobalt Strike Beacon, und führten Datenexfiltration mit Rclone durch. Zusätzlich zu den oben genannten bösartigen Stämmen wurde die FRwL-Gruppe beim Einsatz von Anydesk und Ngrok auf den kompromittierten Systemen beobachtet.

Der in dem laufenden Cyberangriff angewandte Malware-Stamm namens Somnia hat sich erheblich weiterentwickelt. Die ursprüngliche Malware-Version verwendete den 3DES-Algorithmus, während die aktuelle Version den AES-Verschlüsselungsalgorithmus verwendet und keine Datenentschlüsselungsfähigkeiten für erhöhte Verteidigungsevasion enthält.

MITRE ATT&CK® Kontext

Um in den Kontext hinter den neuesten Cyberangriffen des UAC-0118-Bedrohungsakteurs einzutauchen, sind alle dedizierten Sigma-Regeln mit dem MITRE ATT&CK® Framework abgestimmt, die die entsprechenden Taktiken und Techniken adressieren:

Außerdem können Sie die ATT&CK Navigator-Datei unten im JSON-Format herunterladen, die den relevanten MITRE ATT&CK Kontext basierend auf sowohl Sigma-Regeln von der SOC Prime Platform als auch IOCs, bereitgestellt durch den CERT-UA#5185-Alarm, bietet: