Die proaktive Erkennung von Ransomware bleibt eine der wichtigsten Prioritäten für Verteidiger, gekennzeichnet durch einen Anstieg der Intrusionskomplexität und kontinuierlich zunehmende hochkarätige Ransomware-Angriffe. FBI und CISA benachrichtigen Verteidiger über die wachsenden Mengen an Cyberangriffen, die Snatch Ransomware verbreiten. Die Betreiber von Snatch Ransomware stehen seit etwa fünf Jahren im Rampenlicht im Bereich der Cyberbedrohung und verbessern ständig ihre TTPs, um die neuesten Trends in der Cyberkriminalität auszunutzen und experimentieren mit verschiedenen Ransomware-Varianten, die in anderen bösartigen Kampagnen eingesetzt werden.

Snatch Ransomware Erkennung

Die fortlaufenden Ransomware-Angriffe von Snatch-Bedrohungsakteuren, die in der neuesten AA23-263A-Warnung behandelt werden, ermutigen Cyberverteidiger dazu, potenzielle gegnerische Aktivitäten proaktiv zu erkennen und gleichzeitig ihre Cyber-Resilienz zu stärken. Die SOC Prime-Plattform bietet eine kuratierte Liste von Sigma-Regeln zur Erkennung von Snatch Ransomware, die direkt mit den in der AA23-263A-Warnung aufgeführten offensiven Operationen verknüpft sind. Folgen Sie dem unten stehenden Link, um die gesamte Sammlung relevanter Sigma-Regeln zu durchsuchen, die nach dem entsprechenden „AA23-263A“-Tag gefiltert sind:

Umgebungsvariablen in Befehlszeilenargumenten (via cmdline)

Mögliche manuelle Dienstinstallation zur Persistenz (via cmdline)

Möglicher Missbrauch des Windows-Abgesicherten Modus (via registry_event)

Herunterfahren, um das System zu stoppen oder neu zu starten (via cmdline)

Verdächtige Svchost-Prozesse (via process_creation)

Möglicher Missbrauch des Windows-Abgesicherten Modus (via cmdline)

Verdächtige Bcdedit-Ausführung (via cmdline)

Verdächtige VSSADMIN-Aktivität (via cmdline)

Alle Erkennungsalgorithmen sind auf den MITRE ATT&CK-Rahmenwerk, angereichert mit maßgeschneiderter Intelligenz, abgestimmt und werden automatisch in branchenführende Cloud- und On-Premise-Spracheformate konvertiert.

Fortschrittliche Organisationen, die bestrebt sind, ihre Cyber-Sicherheitslage kontinuierlich zu verbessern, sind ebenfalls eingeladen, die gesamte Sammlung von Sigma-Regeln für die Erkennung von Snatch Ransomware-Angriffen zu erkunden, die die offensiven Operationen der Gruppe über mehrere Jahre abdecken. Klicken Sie auf die Detektionen erkunden Schaltfläche, um relevante SOC-Inhalte zu erreichen und in mit ihnen verknüpftes CTI einzutauchen.

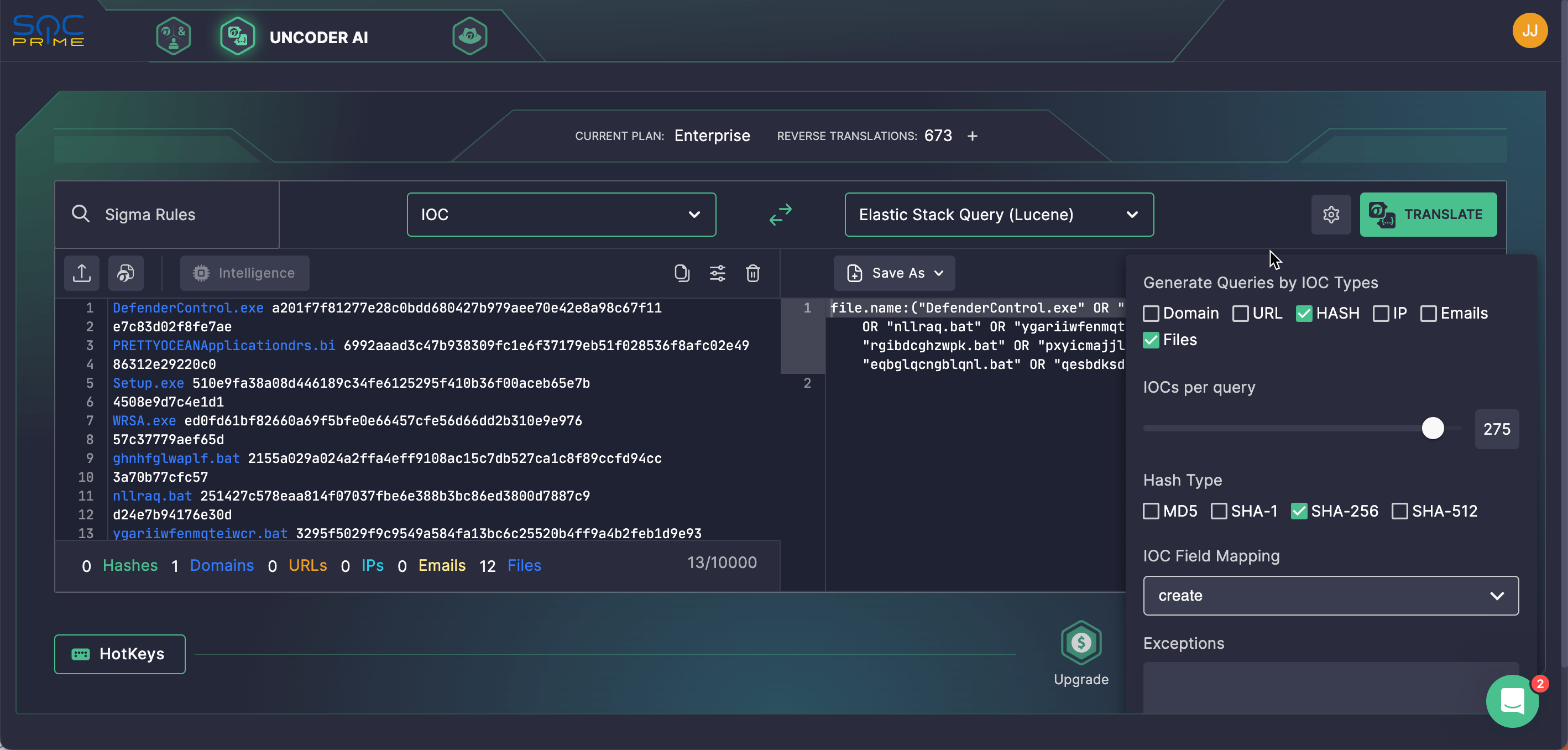

Sicherheitsingenieure können auch nach Snatch-IOCs suchen, die durch FBI-Forschung gewonnen und in der gemeinsamen CSAbereitgestellt wurden. Nutzen Sie Uncoder AI , um Datei-, Domain- und andere verwandte IOCs automatisch in leistungsoptimierte Suchanfragen zu parsen, die sofort in Ihrer Umgebung ausgeführt werden können.

Snatch Ransomware Beschreibung

Am 20. September 2023 veröffentlichten FBI und CISA eine gemeinsame Cyber-Sicherheitsberatung , die die globale Cyber-Verteidiger-Gemeinschaft vor den zunehmenden Risiken der Verbreitung von Snatch Ransomware warnte.

Die Hacking-Gruppe, die mit dieser bösartigen Aktivität in Verbindung steht, tauchte 2018 in der Cyberbedrohungsarena auf, wobei die ersten Opfer von Snatch Ransomware-Angriffen eine US-Organisation waren. Ursprünglich war das Hacking-Kollektiv als „Team Truniger“ bekannt, basierend auf dem Spitznamen, der einem seiner Anführer gegeben wurde, der zuvor als Mitarbeiter von GandCrab RaaS. Die Betreiber von Snatch Ransomware wenden eine maßgeschneiderte Ransomware-Iteration an, die sich dadurch auszeichnet, dass sie Geräte in den abgesicherten Modus neu starten kann. Dadurch kann die Ransomware der Erkennung entgehen und fortfahren, Dateien zu verschlüsseln, wenn nur eine begrenzte Anzahl von Diensten aktiv ist.

Seit Mitte 2021 haben Gegner, die das RaaS-Geschäftsmodell nutzen, ihr Gegner-Toolkit kontinuierlich weiterentwickelt und den Umfang der Angriffe, die verschiedene Branchenbranchen anvisieren, erweitert. Cyber-Sicherheitsforscher überwachen den jüngsten Anstieg der Snatch Ransomware-Angriffe seit dem Frühsommer 2023.

Snatch-Bedrohungsakteure zielen auf verschiedene Industriebranchen wie die Verteidigungsindustrie, Lebensmittel und Landwirtschaft sowie IT-Domänen ab und versuchen, die kritische Infrastruktur lahmzulegen. Gegner tendieren dazu, Daten zu exfiltrieren und Lösegeld von betroffenen Benutzern zu verlangen, indem sie sie bedrohen, die kompromittierten Daten auf dem Erpressungsblog der Gruppe zu veröffentlichen und auch die geleakten Daten anderer Ransomware-Partner, wie Nokoyawa und Conti.

Gegner setzen verschiedene Taktiken ein, um Zugang zu einem Netzwerk zu erhalten und ihre Präsenz innerhalb des Netzwerks aufrechtzuerhalten, wie das Ausnutzen von Sicherheitslücken im Remote Desktop Protocol (RDP), das Anwenden von Brute-Force-Angriffen und das Erwerben von Administratoranmeldeinformationen, um initialen Zugriff auf die angezielten Netzwerke zu erhalten. Um die Persistenz in einer kompromittierten Umgebung aufrechtzuerhalten, missbrauchen Hacker Administratoren-Konten und stellen eine Verbindung zu einem mit Russland verbundenen C2-Server über Port 443 her.

Partner von Snatch Ransomware setzen verschiedene Angreifer-TTPs ein, einschließlich Datenermittlung, laterale Bewegung und Datenexfiltration. Sie verwenden eine Reihe von Software-Utilities, um ihre bösartigen Aktivitäten durchzuführen, wie das „sc.exe“-Tool über die Windows-Befehlszeile, um Systemdienste zu konfigurieren und zu verwalten, zusammen mit Metasploit und Cobalt Strike.

In den Anfangsstadien der Ransomware-Bereitstellung ergreifen Snatch-Bedrohungsakteure Maßnahmen, um den Schutz zu deaktivieren, Erkennung zu vermeiden und die bösartige ausführbare Datei auszuführen, um Ransomware abzulegen. Nach der Ausführung manipuliert die Snatch-Ransomware Registrierungsschlüssel, verwendet verschiedene in Windows integrierte Tools, um Informationen über das System zu sammeln, identifiziert ausgeführte Prozesse und erstellt gutartige Prozesse zum Starten von Windows-Batch-Dateien. Nachdem diese BAT-Dateien ausgeführt wurden, entfernen die Gegner sie vom betroffenen System. Snatch-Hacker kommunizieren häufig mit ihren Opfern per E-Mail und über die Tox-Plattform, wobei sie IDs in Erpresserbriefen oder über ihren Erpressungsblog verwenden.

Um die Chancen von Snatch Ransomware-Eintritten zu verringern, fordern Verteidiger Organisationen auf, die in der neuesten gemeinsamen Beratung bereitgestellten Minderungsempfehlungen zu befolgen, einschließlich der engen Überwachung von Remote Desktop Protocol-Aktivitäten, der Sicherung von Daten-Backups, der Aktivierung von Multi-Faktor-Authentifizierung gegen Phishing-Angriffe zusätzlich zu anderen bewährten Sicherheitspraktiken.

Suchen Sie bei SOC Prime, um Ihr Team mit über 800 Erkennungsalgorithmen gegen aktuelle und bestehende Ransomware-Angriffe auszustatten, um bösartige Cyberaktivitäten rechtzeitig zu identifizieren und Ihre Organisation mit kollektiver Branchenexpertise zu sichern.

MITRE ATT&CK Kontexte

Um Bedrohungsjagdverfahren zu optimieren und zusätzlichen Kontext zu Snatch Ransomware-Angriffen zu erhalten, tauchen Sie in die unten stehende Tabelle ein, die damit verbundene ATT&CK-Taktiken, -Techniken und Subtechniken auflistet:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter (T1059) | |

System Services: Service Execution (T1569.002) | ||

Defense Evasion | Masquerading: Masquerade Task or Service (T1036.004) | |

Impair Defenses: Safe Mode Boot (T1562.009) | ||

Credential Access | OS Credential Dumping: NTDS (T1003.003) | |

Impact | System Shutdown/Reboot (T1529) | |

Inhibit System Recovery (T1490) | ||