Anfang Oktober 2023 wurde die Gruppe UAC-0006 hinter einer Serie von mindestens vier Cyberangriffen beobachtet, die auf die Ukraine abzielen, wie CERT-UA-Forscher berichten. Die Angreifer nutzten ein ähnliches Angriffswerkzeug wie in früheren Kampagnen und setzten dabei SmokeLoader in der neuesten Phishing-Operation ein.

SmokeLoader-Bereitstellung: Analyse des UAC-0006-Angriffs

Am 6. Oktober 2023 veröffentlichte CERT-UA vier Warnungen, in denen die Fachgemeinde über eine Zunahme von Phishing-Aktivitäten informiert wurde, die auf ukrainische Buchhalter abzielt und mit der finanziell motivierten Gruppe UAC-0006 in Verbindung steht. Während dieser laufenden Kampagne nutzen Hacker kompromittierte legitime E-Mail-Konten, um Phishing-E-Mails an potenzielle Opfer zu senden. Zudem setzt UAC-0006 SmokeLoader auf mehrere Arten ein, indem es PDF- oder ZIP-Anhänge als Köder verwendet. Beim Öffnen der Anhänge werden JavaScript-Loader oder Batch-Dateien ausgelöst, die zur Ausführung einer ausführbaren Datei führen, die SmokeLoader-Malwareenthält. Bemerkenswert ist, dass der Fernzugangsserver auf einer ressourcenbasierten Ressource in Russland gehostet wird.

Die Bedrohungsakteure von UAC-0006 standen im Mai 2023 und später im Juli im Mittelpunkt der Cyber-Bedrohungslage, indem sie den Phishing-Angriffsvektor ausnutzten und verbreiteten. SmokeLoader.

Bei den neuesten Angriffen zielt die UAC-0006-Bande auf die Personalcomputer von Buchhaltern, um Authentifizierungsdaten zu stehlen und die Details von Finanzdokumenten innerhalb von Fernbankensystemen zu ändern, um unautorisierte Zahlungen zu veranlassen. Im Laufe des Augusts und Septembers 2023 versuchten die Angreifer, bis zu Zehnmillionen von Hrywnja zu stehlen.

Zum Schutz von Firmennetzwerken vor finanziellen Cyberkriminaliät empfiehlt CERT-UA-Forscher die Anwendung zuverlässiger Sicherheitssoftware, die Einschränkung des Starts von wscript.exe, cscript.exe, powershell.exe, mshta.exe und ähnlichen Tools sowie das Filtern ausgehender Informationsflüsse.

Außerdem wird den Bankinstituten dringend empfohlen, sicherzustellen, dass sie grundlegende Anti-Betrugs-Praktiken und relevante Sicherheitseinstellungen im Zusammenhang mit Zahlungstransaktionen an einen neuen Zahlungspartner, einen Betrag, der das Limit übersteigt, und Zugangsbeschränkungen zum Bankkonto des Kunden nach der Liste vertrauenswürdiger IP-Adressen anwenden.

Erkennen Sie UAC-0006-Angriffe mithilfe von SmokeLoader, hervorgehoben in den neuesten CERT-UA-Warnungen

Angesichts der überwältigenden Menge an Phishing-Angriffen und der eskalierenden Risiken von Finanzkriminalität suchen fortschrittliche Organisationen nach Möglichkeiten, ihre Buchhaltungssysteme vor Eindringlingen zu schützen. Als Reaktion auf aufkommende und bestehende Bedrohungen dieser Art rüstet die SOC Prime-Plattform Verteidiger mit innovativen Lösungen aus, um die Cybersecurity-Haltung der Organisation risikogerecht zu optimieren. Das SOC Prime-Team stellt Sicherheitsteams verhaltensbasierte Sigma-Regeln zur Verfügung, um die laufenden bösartigen Aktivitäten der UAC-0006-Hacker zu erkennen, die die SmokeLoader-Malware ausnutzen. Sicherheitstechniker können nach diesen Erkennungsinhalten mit beliebigen der benutzerdefinierten Tags basierend auf den CERT-UA-Warnungs-IDs suchen („CERT-UA#7648“, „CERT-UA#7688“, „CERT-UA#7699“, „CERT-UA#7705“). Folgen Sie dem untenstehenden Link, um relevante Sigma-Regeln zu erreichen, die in beliebte Cloud- und On-Premise-Sicherheitslösungen in Echtzeit konvertierbar sind:

Sigma-Regeln zur Erkennung laufender Angriffe durch UAC-0006 und die Verbreitung von SmokeLoader

Darüber hinaus können Cybersicherheitsexperten ihre Erkennungs- und Jagdfähigkeiten verbessern, indem sie andere Sammlungen von Sigma-Regeln für die Erkennung von SmokeLoader nutzen und zur proaktiven Verteidigung gegen Angriffe der UAC-0006-Akteure. Klicken Sie auf die Erkunden Sie Erkennungen Schaltfläche unten, um zu den SOC-Inhaltsobjekten zu gelangen, die nach dem relevanten Tag („UAC-0006“) gefiltert sind. Alle Sigma-Regeln sind mit dem MITRE ATT&CK®-Framework abgestimmt und werden von Bedrohungsinformationen begleitet, die Ihnen helfen, alle Details des Kontextes der Cyber-Bedrohung zu erkunden.

Alternativ können Teams 30+ Sigma-Regeln zur Erkennung von SmokeLoader.

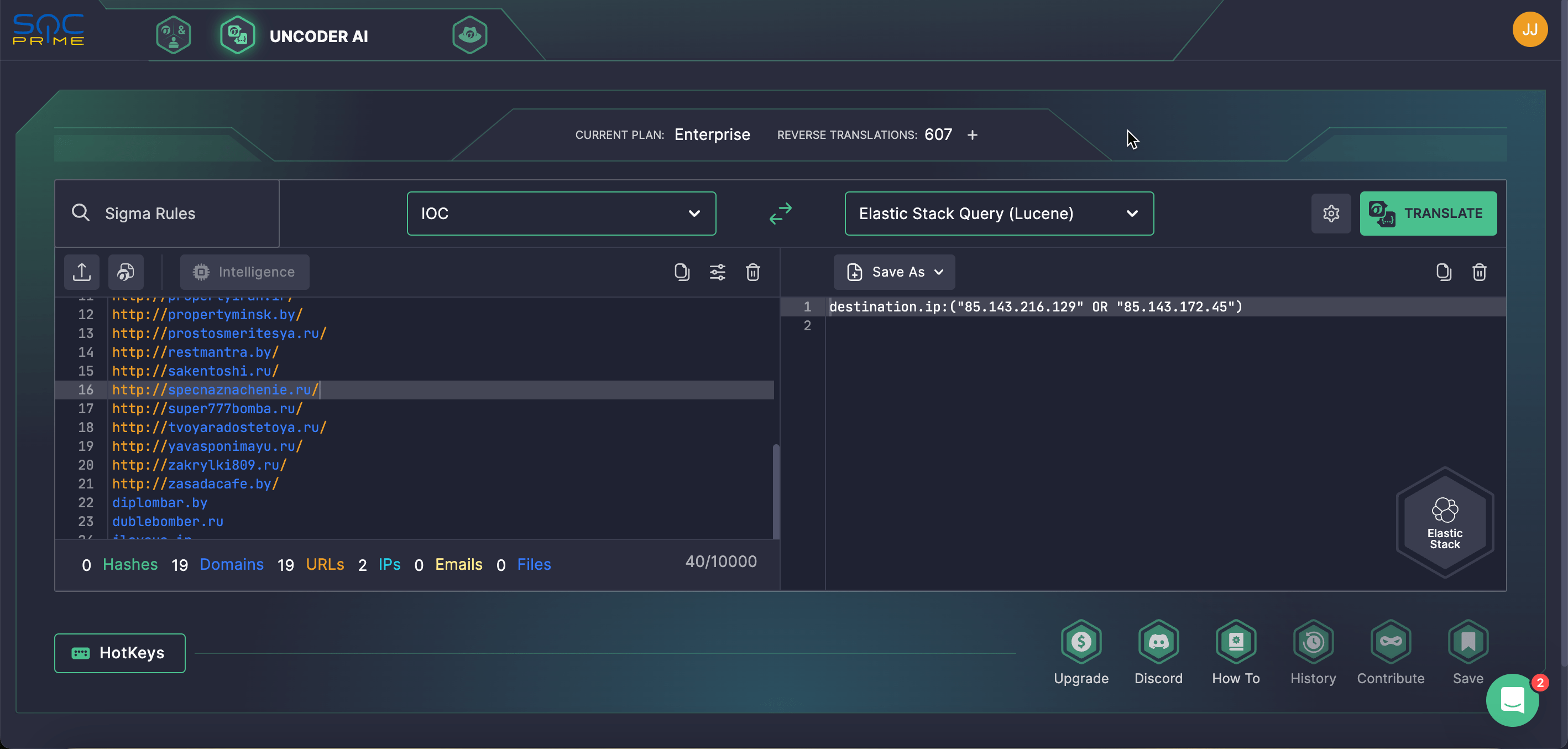

SOC Prime’s Uncoder AI kann auch verwendet werden, um nach relevanten IOCs zu suchen, die von CERT-UA bereitgestellt werden durch Erstellen benutzerdefinierter Abfragen und automatische Ausführung in Ihrer Cloud-Umgebung. by creating custom queries and automatically running them in your cloud environment.

MITRE ATT&CK-Kontext

Cyber-Verteidiger können auch den umfassenden Cyber-Bedrohungskontext hinter der Welle von Cyberangriffen von UAC-0006 betrachten, der in den Warnungen CERT-UA#7648, CERT-UA#7688, CERT-UA#7699, CERT-UA#7705 behandelt wird. Sehen Sie sich die Tabelle unten an, um die Liste aller anwendbaren Gegner-Taktiken, Techniken und Untertechniken zu finden, die mit den relevanten Sigma-Regeln für eingehende Bedrohungsforschung verknüpft sind:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Execution | Command and Scripting Interpreter: JavaScript (T1059.007) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: JavaScript (T1059.005) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Masquerading: Match Legitimate File or Location (T1036.005) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1207) | ||

Process Injection: Process Hollowing (T1055.012) |