Einführung in Sigma

Sigma, entwickelt von Florian Roth und Thomas Patzke, ist ein Open-Source-Projekt zur Erstellung eines generischen Signaturformats für SIEM-Systeme. Die gängige Analogie besagt, dass Sigma das Logdatei-Äquivalent zu dem ist, was Snort für IDS und YARA für dateibasierte Malware-Erkennung darstellt. Im Gegensatz zu Snort und Yara muss jedoch die Unterstützung für Sigma nicht in jede Anwendung eingebaut werden. Sigma fungiert als das sprichwörtliche „Rosetta Stone“ für alle plattformspezifischen Abfragesprachen und ermöglicht die Übersetzung in eine Vielzahl von Suchsprachen. Nachfolgend einige Beispiele:

Sigma → ArcSight

ArcSight → Sigma → Splunk

Splunk → Sigma → ArcSight

QRadar → Sigma → ArcSight

Konvertierungen werden ständig zur Bibliothek hinzugefügt und Elasticsearch, Kibana, GrayLog, LogPoint, Splunk, QRadar, ArcSight und Qualys werden bereits unterstützt! Dies stellt einen revolutionären neuen Ansatz zur SIEM-Threat-Detection dar, der den Aufwand bei der herkömmlichen Entwicklung von Korrelationsregeln und Suchen erheblich reduziert.https://github.com/Neo23x0/sigma – Besuchen Sie die Github-Seite für Sigma

SOC Prime und Sigma

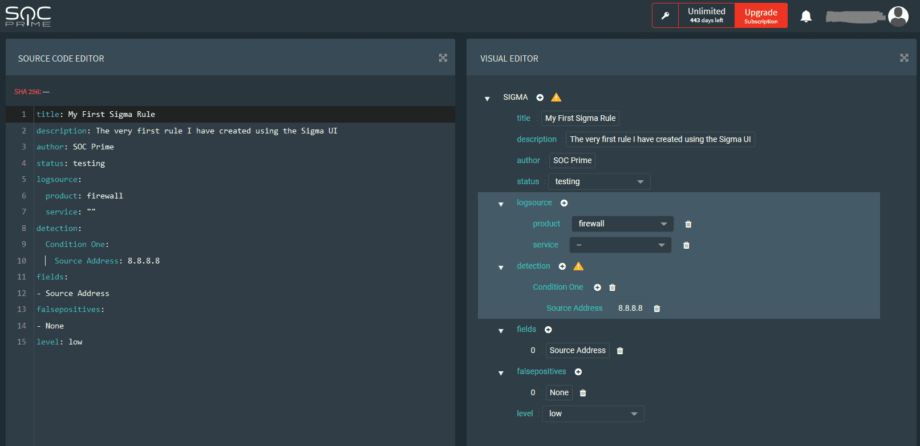

Als ein von Sicherheitsingenieuren gegründetes Unternehmen haben wir immer ein Auge für interessante Entwicklungen in der Branche und suchen ständig nach Wegen, der Community etwas zurückzugeben. SOC Prime tut dies, indem es zur Entwicklung des Sigma-Standards beiträgt und als Brücke zwischen den Sigma-Autoren und den Community-Mitgliedern unseres Threat Detection Marketplace fungiert, zu denen über 2200 Organisationen und über 4000 Benutzer gehören. Zusätzlich zur Bereitstellung von Backend-Konvertern für das Sigma-Projekt hostet SOC Prime mehrere Ressourcen, die der Öffentlichkeit kostenlos zur Verfügung stehen, um bei der Entwicklung, Konvertierung und Nutzung von Sigma-Regeln zu helfen.EntwicklungObwohl die Sigma-Sprache relativ semantisch ist, erkennen wir an, dass einige Menschen es bevorzugen, mit visuellen Editoren zu arbeiten. Wir haben den „Sigma UI Editor“ erstellt; gehostet auf unserem Threat Detection Marketplace, wo Benutzer unsere Syntax-Check- und Exportfunktionen für verschiedene Plattformen nutzen können. Wir sagen gerne, dass dies eine leichte webbasierte IDE für die Sigma-Entwicklung ist. Zugriff auf den Sigma UI-Editor hier: https://tdm.socprime.com/sigma/

Zugriff auf den Sigma UI-Editor hier: https://tdm.socprime.com/sigma/

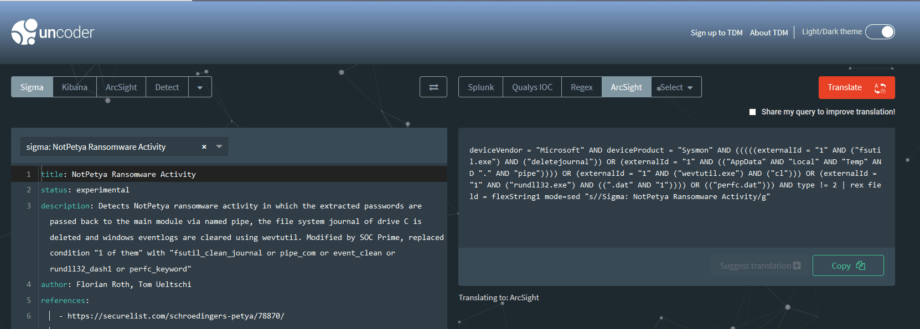

KonvertierungSOC Prime hat „Uncoder.io“ erstellt, um Benutzern dabei zu helfen, Suchanfragen aus jeder unterstützten Sprache in eine andere zu konvertieren. Die Funktionalität ist ähnlich wie bei Google Translate; einfach eine Sprache einfügen, eine Ausgabesprache wählen und auf Übersetzen drücken! Wir verwenden die Sigma-Sprache als gemeinsamen Nenner, um sogar eine plattformübergreifende Konvertierung zu ermöglichen. Standardmäßig speichern wir keine der in den Übersetzer eingegebenen Informationen. Sollten Sie jedoch Fehler bei einer bestimmten Konvertierung finden, können Sie Ihre Anfrage mit uns teilen, damit wir das Tool verbessern können. Zugriff auf unser Übersetzungstool hier: https://uncoder.io/#

Zugriff auf unser Übersetzungstool hier: https://uncoder.io/#

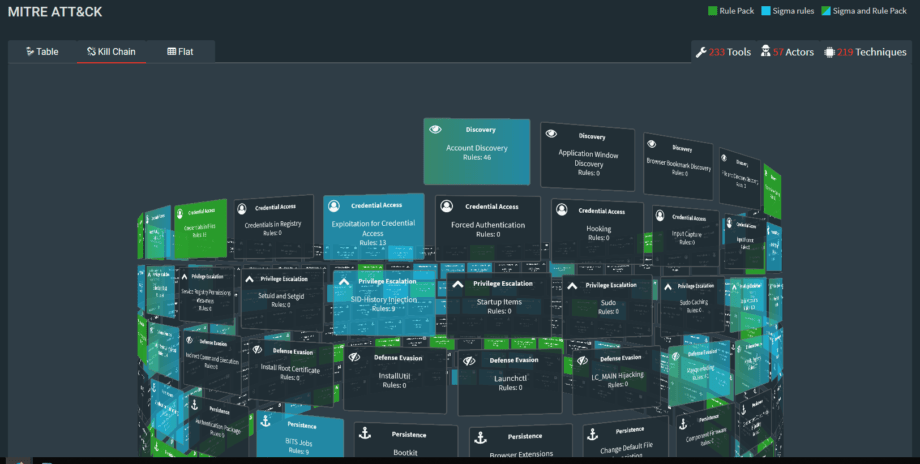

NutzungSOC Prime ist stolz darauf, Sigma-Inhalte auf unserem Threat Detection Marketplace zu hosten. Zusätzlich zu Inhalten, die speziell für beliebte SIEM-Systeme erstellt wurden, bietet der TDM über 200 kostenlose Sigma-Regeln, die vorab konvertiert sind. Mit einer Community von über 2200 Organisationen und über 4000 Benutzern bieten wir Entwicklern einen gemeinsamen Raum, um Erkennungsinhalte zu teilen und zu nutzen. Wir erleichtern das Durchsuchen von Regeln, indem wir jede Regel mit Logquellen, Bedrohungsakteuren und sogar TTPs über die MITRE ATT&CK-Matrixtaggen. Die Anmeldung ist kostenlos und über zwei Drittel unserer Inhalte kosten nichts zum Herunterladen! Hier kostenlos anmelden: https://tdm.socprime.comBegeistert davon, Ihre eigenen Sigma-Regeln zu erstellen? Erkunden Sie unser Sigma-Regel-Leitfaden für Anfänger.

Hier kostenlos anmelden: https://tdm.socprime.comBegeistert davon, Ihre eigenen Sigma-Regeln zu erstellen? Erkunden Sie unser Sigma-Regel-Leitfaden für Anfänger.

Verwendung von Sigma in ArcSight

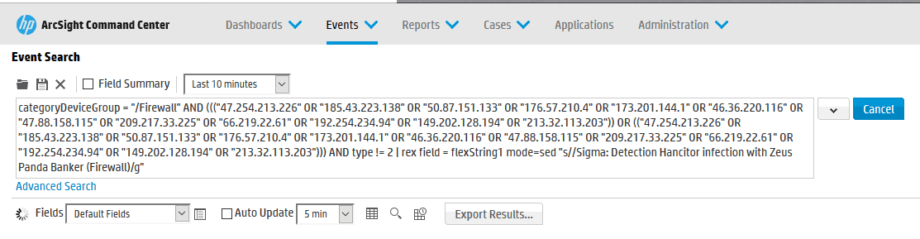

Erste Tests & Einrichtung1. Melden Sie sich bei Ihrem ArcSight Command Center oder Logger-Instanz an.

2. Fügen Sie Ihre Testabfrage in das Suchfeld ein und wählen Sie einen Zeitraum.

3. Überprüfen Sie die Ergebnisse.

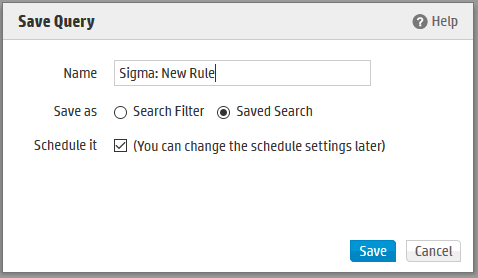

Gespeicherte Suche & Planung1. Speichern Sie die Abfrage als Gespeicherte Suche

- Verwenden Sie die Nomenklatur ‚Sigma: REGELNAME‘. Wobei REGELNAME der Sigma-Regelname aus TDM ist.

- Wählen Sie die Option ‚Planen‘

- Speichern auswählen

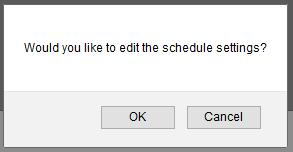

2. Ein Dialogfeld mit der Frage „Möchten Sie die Planungseinstellungen bearbeiten?“ wird angezeigt. Wählen Sie OK. 3. Verwenden Sie die folgenden Konfigurationsoptionen:

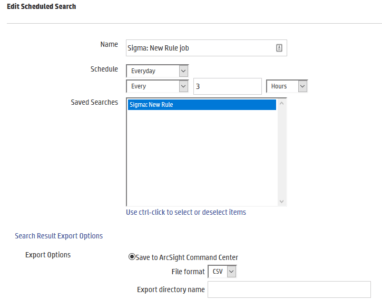

3. Verwenden Sie die folgenden Konfigurationsoptionen:

-

- Zeitraum angeben (Dies hängt von der Umgebung und den Vorlieben des Benutzers ab)

- Wählen Sie ‚Speichern im ArcSight Command Center‘

- Lassen Sie ‚Export-Verzeichnisname‘ leer

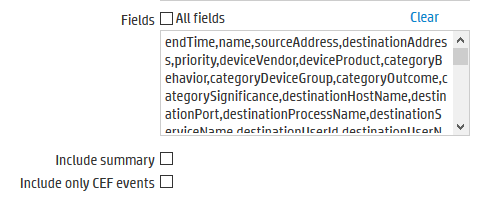

- Deaktivieren Sie die Option ‚Alle Felder‘

- Fügen Sie den folgenden Text in die Option ‚Felder‘ ein:

endTime,name,sourceAddress,destinationAddress,priority,deviceVendor,deviceProduct,categoryBehavior,categoryDeviceGroup,categoryOutcome,categorySignificance,destinationHostName,destinationPort,destinationProcessName,destinationServiceName,destinationUserId,destinationUserName,deviceAction,deviceAddress,deviceHostname,deviceProcessName,deviceCustomNumber1,deviceCustomNumber1Label,deviceCustomNumber2,deviceCustomNumber2Label,deviceCustomString1,deviceCustomString1Label,deviceCustomString2,deviceCustomString2Label,deviceCustomString3,deviceCustomString3Label,deviceCustomString4,deviceCustomString4Label,deviceCustomString5,deviceCustomString5Label,deviceCustomString6,deviceCustomString6Label,fileName,filePath,flexString1,flexString1Label,flexString2,flexString2Label,sourceHostName,sourcePort,sourceProcessName,sourceServiceName,sourceUserId,sourceUserName

Lassen Sie „Zusammenfassung einfügen“ und „Nur CEF-Ereignisse einfügen“ deaktiviert. 4. Zugriff auf die gespeicherten Suchergebnisse:

4. Zugriff auf die gespeicherten Suchergebnisse:

- Klicken Sie auf Administration > Gespeicherte Suchen und öffnen Sie dann die Registerkarte Gespeicherte Suchdateien. Die Dateien mit den Suchergebnissen werden angezeigt.

- Um eine Datei herunterzuladen und zu öffnen, klicken Sie auf einen Link in der Spalte Name oder klicken Sie auf das Abrufsymbol in der Zeile

5. ODER Überprüfen Sie die Ergebnisse manuell im folgenden Verzeichnis./opt/arcsight/logger/userdata/logger/user/logger/data/savedsearch Verzeichnis

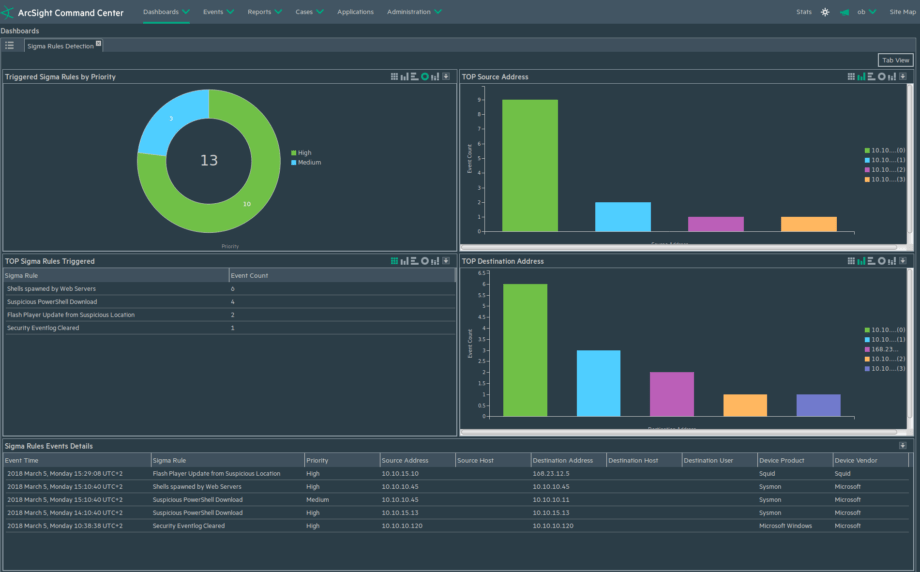

SIGMA-Regel-IntegrationspaketAnstatt die gespeicherten Suchergebnisse manuell zu überprüfen, hat SOC Prime ein gesamtes Framework für ArcSight entwickelt, das automatisch die Suchdaten aufnimmt und im ESM umsetzbare Informationen erzeugt. Dies umfasst einen FlexConnector, Filter, Dashboard und Active Channel, die von unseren erfahrenen Ingenieuren entworfen und in unserem eigenen SOC getestet wurden. Dieses Paket kann kostenlos über unseren Threat Detection Marketplace heruntergeladen werden: https://tdm.socprime.com/tdm/info/33/

Dieses Paket kann kostenlos über unseren Threat Detection Marketplace heruntergeladen werden: https://tdm.socprime.com/tdm/info/33/