Die staatlich unterstützte, russisch-verbundene Gamaredon (auch bekannt als Hive0051, UAC-0010, Armageddon APT) Hackergruppe kommt ins Rampenlicht, indem sie eine neue Welle von Cyberangriffen startet. Gegner wurden beobachtet, wie sie neue Versionen der Gamma-Malware nutzen, DNS Fluxing anwenden, um die bösartigen Varianten einzuschleusen, was zu über 1.000 Infektionen pro Tag führt. Die Infektionskette zeigt einen neuartigen, aggressiven, mehrschichtigen Gegneransatz zur schnellen Verbreitung mehrerer unabhängiger Malware-Zweige.

Erkennung der neuesten Angriffe von Hive0051 (aka UAC-0010, Gamaredon APT)

Hive0051, auch bekannt als Gamaredon, auch als UAC-0010 identifiziert, bleibt eine der prominentesten, von Russland unterstützten Advanced Persistent Threats im internationalen Cyberbereich und ist insbesondere an der ukrainischen Cyber-Front aktiv. Bemerkenswert ist, dass die gegen ukrainische Organisationen angewandten bösartigen Methoden systematisch verfeinert und auf eine breitere Palette internationaler, für die Moskauer Regierung interessanter Zielpersonen extrapoliert werden.

Um Organisationen dabei zu helfen, die bösartigen Aktivitäten im Zusammenhang mit den neuesten Hive0051-Angriffen zu entdecken, bietet die SOC Prime Plattform für kollektive Cyber-Verteidigung einen Satz kuratierter Erkennungsinhalte, die sich mit den relevanten TTPs der Gegner beschäftigen. Alle Regeln sind mit 28 SIEM-, EDR- und Data-Lake-Lösungen kompatibel, abgebildet auf das MITRE ATT&CK®-Framework und angereichert mit umfangreicher Bedrohungsaufklärung, um die Bedrohungsuntersuchung zu erleichtern. Drücken Sie einfach die Erkundungs-Erkennung -Taste unten und tauchen Sie sofort in einen relevanten Erkennungsstapel ein.

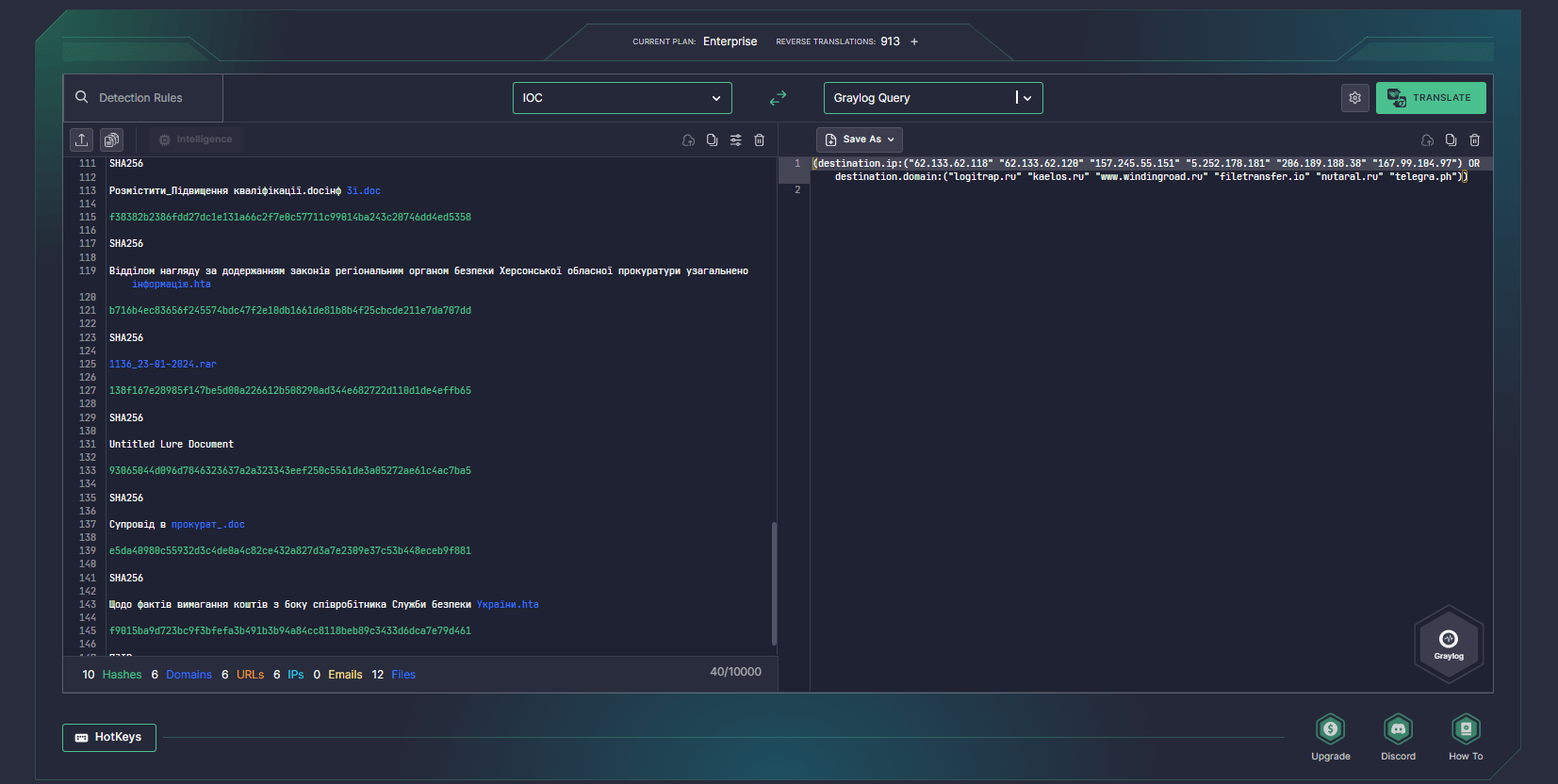

Um mit der Untersuchung fortzufahren, könnten Sicherheitsexperten sofortige Jagden mit Hilfe von IoCs starten, die in der entsprechenden IBM X-Force Forschungbereitgestellt werden. Verlassen Sie sich auf SOC Prime‘s Uncoder AI um benutzerdefinierte, IoC-basierte Abfragen in Sekundenschnelle zu erstellen und diese automatisch in Ihrer gewählten SIEM- oder EDR-Umgebung zu verwenden.

Um zusätzlichen Kontext zu den Hive0051-Angriffen zu erlangen und die TTPs der Gegner retrospektiv zu analysieren, könnten Sicherheitsexperten eine Reihe relevanter Artikel im SOC Prime Blog durchstöbern um die ATT&CK-Referenzen, relevante Inhaltspakete und Forschungsdetails zu untersuchen.

Analyse der Hive0051 (aka Gamaredon APT) Angriffe

Die berüchtigte, russisch-verbundene Cyber-Spionage-Gruppe Gamaredon, auch bekannt als Armageddon APT (Hive0051 oder UAC-0010), wurde hinter einer Reihe von Cyberangriffen auf die Ukraine seit Beginn des globalen Cyberkriegs beobachtet.

IBM X-Force Forscher verfolgen seit Mitte Herbst 2023 einen Anstieg der Hive0051-Aktivitäten. In einer Reihe laufender Angriffe hat die APT-Gruppe mit neuen Varianten der Gamma-Malware experimentiert.

Bemerkenswerterweise startete Gamaredon 2022 mehrere Phishing-Angriffe gegen die Ukraine und setzte diverse GammaLoad-Versionen ein, darunter GammaLoad.PS1 , die über schädlichen VBScript-Code und eine aktualisierte Malware-Iteration ausgeliefert wurden, die als GammaLoad.PS1_v2.

verfolgt wird. Basierend auf der Analyse der Köderproben bleiben regionale militärische, polizeiliche und zivile Regierungseinrichtungen in der Ukraine ein Hauptziel für Hive0051. Bedrohungsakteure sammeln in erster Linie Informationen über die militärischen Fähigkeiten der Ukraine, doch neue Sicherheitsabkommen und Partner, die entsprechende Schulungen und finanzielle Unterstützung für die Ukraine anbieten, könnten ein weiteres Interessengebiet der Gegner sein.

In der laufenden Kampagne, die sich über den Zeitraum von November 2023 bis Anfang März 2024 erstreckt, hat Gamaredon einen hochentwickelten und aggressiven Infektionsansatz gezeigt, der zur Entstehung von drei verschiedenen Malware-Zweigen führte und nahezu in Echtzeit Datei-Exfiltration und Tastenzugang ermöglicht. Außerdem wurde in der Untersuchung aufgedeckt, dass sechs ukrainischsprachige Köderdokumente vorwiegend auf ukrainische militärische und staatliche Trainingszentren abzielen. Darüber hinaus rotieren die Angreifer ihre C2-Infrastruktur durch synchronisiertes DNS-Fluxing über mehrere Kanäle, darunter Telegram, Telegraph und Filetransfer.io. Die Gruppe hat auch das Spektrum und den Umfang der Angriffe erweitert und mehrere aktive C2-Cluster beibehalten, die mit unterschiedlichen Malware in Verbindung stehen, während sie sich über hunderte von Domänen erstrecken.

Forscher identifizieren zwei primäre Infektionsketten, die zur Verteilung von GammaLoad führen. Die erste nutzt HTA-Dateien mit schädlichem VBScript-Code, um die Haupt-Backdoor abzulegen und zu laden. Eine weitere häufig eingesetzte Technik beinhaltet die Verwendung von Office-Dokumenten mit Remote-Vorlagen, um VBA-Makros einzuschleusen, die zur Ablage der gleichen VBScript-basierten Backdoor führen.

Nach dem erfolgreichen Lauf der Malware setzt sie diverse, dynamische DNS-Auflösungstechniken ein, um die IP-Adressen der anvisierten C2-Server aufzulösen. Bemerkenswerterweise kann selbst eine einzige erfolgreiche Ausführung von GammaLoad zur Verteilung mehrerer Nutzlasten innerhalb weniger Minuten während eines Einbruchs führen. Forscher identifizierten mindestens drei getrennte Malware-Zweige, darunter GammaLoadPlus, GammaSteel, und GammaLoad.PS, die sofort auf einem einzigen betroffenen Client installiert werden, jeweils ausgestattet mit unabhängigen C2-Fallback-Kanälen, Persistenzmechanismen, Dateisystem-Artefakten und Zielen.

Mitten im andauernden Russland-Ukraine-Krieg wird Gamaredon höchstwahrscheinlich das Sammeln sensibler Daten zur Stärke, Effektivität und Kampffähigkeit der ukrainischen Streitkräfte priorisieren, während es weiterhin eine herausfordernde Cyber-Bedrohung für das Land und seine Verbündeten darstellt. Der Fokus der Gruppe auf gesteigerte Raffinesse und sich entwickelnde offensive Fähigkeiten unterstreicht die Notwendigkeit, kontinuierlich cyber-mäßig wachsam zu bleiben und die Cyber-Verteidigungsfähigkeiten zu erweitern. SOC Prime Plattform für kollektive Cyber-Verteidigung bietet eine vollständige Produktsuite für KI-gesteuertes Detection Engineering, automatisiertes Threat Hunting und Validierung von Erkennungs-Stacks, die es Organisationen jeder Größe ermöglicht, proaktiv auf aufkommende Bedrohungen zu reagieren.