Wir lenken Ihre Aufmerksamkeit weiterhin auf Regeln, deren Fähigkeiten über die üblichen Erkennungsinhalte hinausgehen, die Sysmon-Protokolle analysieren. Heute in unserem Digest gibt es zwei Regeln zur Erkennung von Angriffen auf Webserver, eine Fortsetzung einer Regelreihe (1, 2) zur Entdeckung von Spuren von Angriffen der Outlaw-Hackergruppe, und Erkennungsinhalte, die das GRIFFON-Backdoor und den Qulab-Trojaner aufdecken.

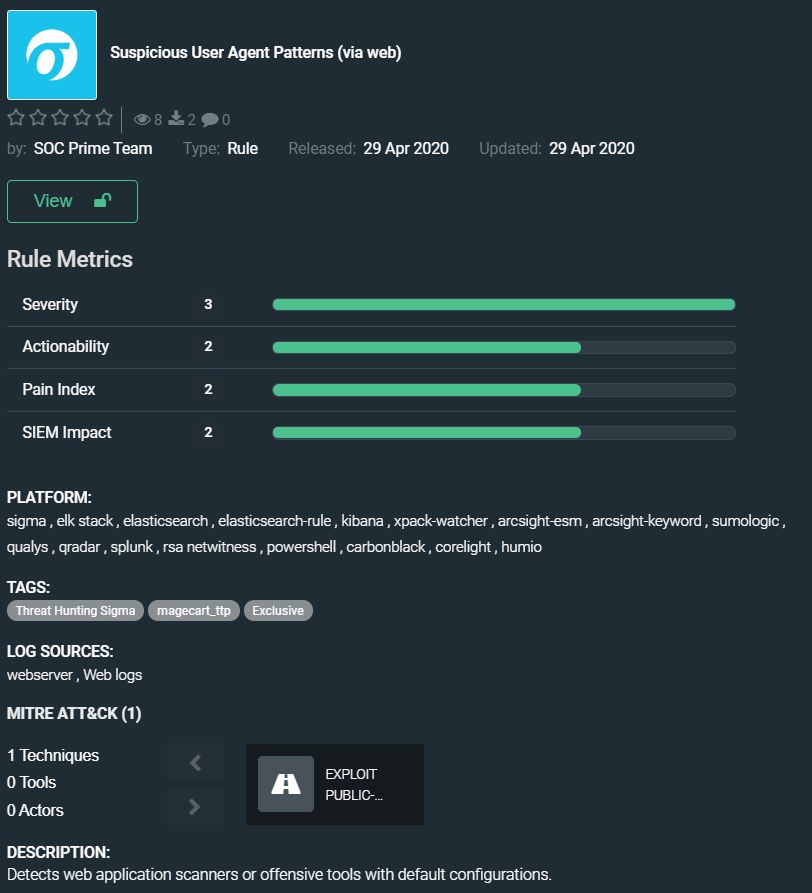

Verdächtige User-Agent-Muster (über Web) vom SOC Prime-Team

https://tdm.socprime.com/tdm/info/sPx0vvd77u3g/GuZ7OnEBv8lhbg_iHiB9/?p=1

Diese Regel hilft Ihrer Sicherheitslösung, verdächtige User-Agents in Webprotokollen zu finden und Webanwendungsscanner oder offensive Werkzeuge mit Standardkonfigurationen zu erkennen.

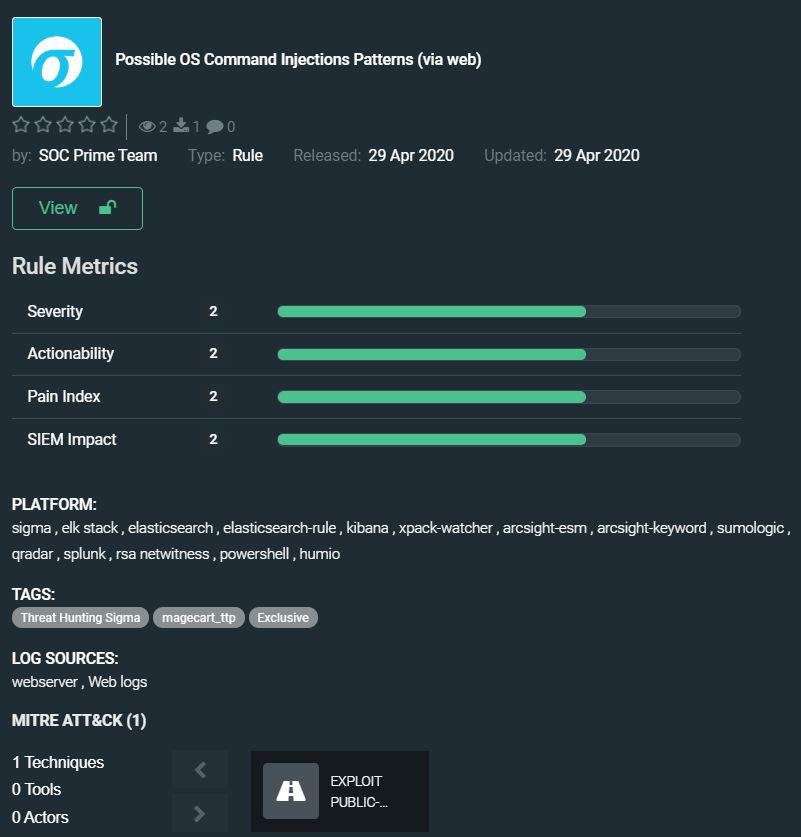

Mögliche OS-Befehlseinspritzungsmuster (über Web) vom SOC Prime-Team

https://tdm.socprime.com/tdm/info/NCkwfXD408mF/_QlaxnEBAq_xcQY4Ne4e/?p=1

Diese Regel hilft, Ihren Webserver vor einer Bedrohung zu schützen, die weit über bösartige Bots hinausgeht. Damit können Sie Shell-Injektionen erkennen, die es Angreifern ermöglichen, willkürliche Betriebssystembefehle auf Ihrem Webserver auszuführen. Shell-Injektionen können zur Kompromittierung anderer Teile der Hosting-Infrastruktur und zur lateralen Bewegung zu anderen Systemen innerhalb des Netzwerks Ihrer Organisation führen.

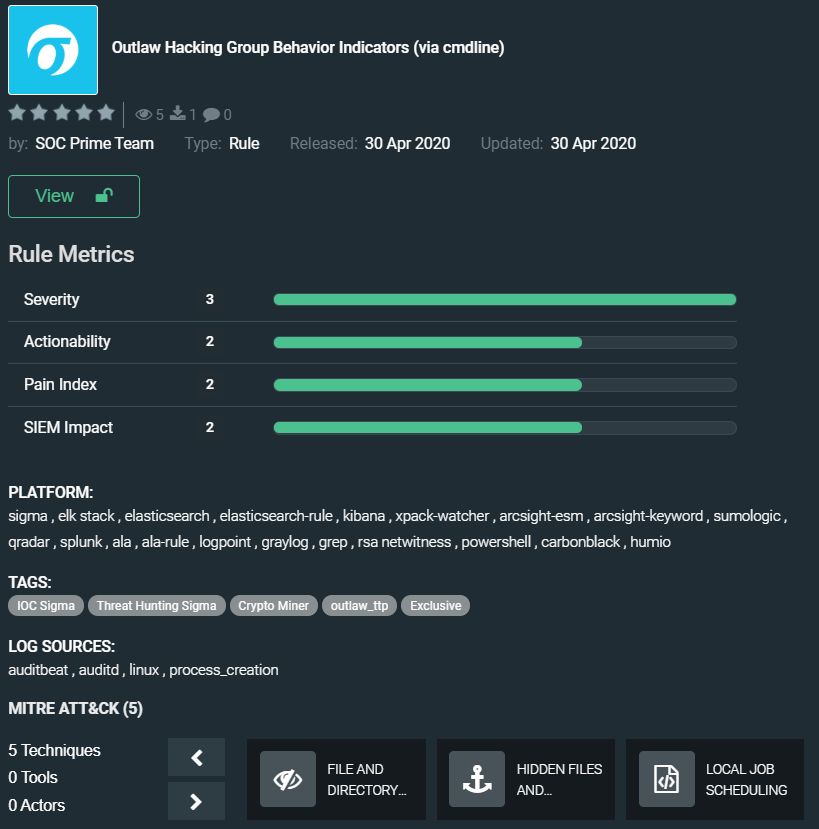

Verhaltensindikatoren der Outlaw-Hackergruppe (über cmdline) vom SOC Prime-Team

https://tdm.socprime.com/tdm/info/O5ZiqqZ4DzqR/-CHjy3EBjwDfaYjK9Evp/?p=1

Wir haben in einem Beitrag auf der Community-Sigma-Regel ausführlich über diese Gruppe geschrieben. Die Regel Verhaltensindikatoren der Outlaw-Hackergruppe hilft, bösartige Aktionen zu erkennen, die von anderen Regeln übersehen werden. Diese Inhalte wurden auch auf mehr Plattformen als die universelle Bedrohungsjagd Sigma.

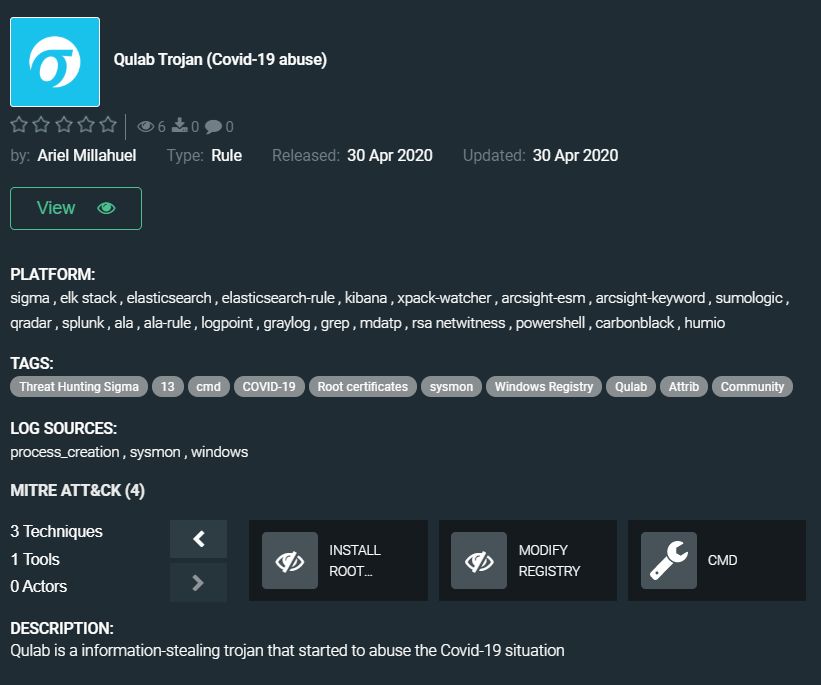

Qulab-Trojaner (COVID-19-Missbrauch) von Ariel Millahuel

https://tdm.socprime.com/tdm/info/OfeYx3G0RNhn/YiGwynEBjwDfaYjKfkqA/?p=1

Ariels neue Regel hilft, den Qulab Clipper Trojaner zu erkennen, der verwendet wird, um die Zwischenablage des infizierten Computers zu überwachen und Informationen zu ersetzen, die mit digitalen Währungstransaktionen verbunden sind. Der Trojaner kann auch private Daten von der angegriffenen Maschine sammeln und exfiltrieren. Der Qulab Clipper wird in Hacking-Foren verbreitet, und Forscher haben neue Versionen der Malware entdeckt, die während der COVID-19-Pandemie aufgetaucht sind.

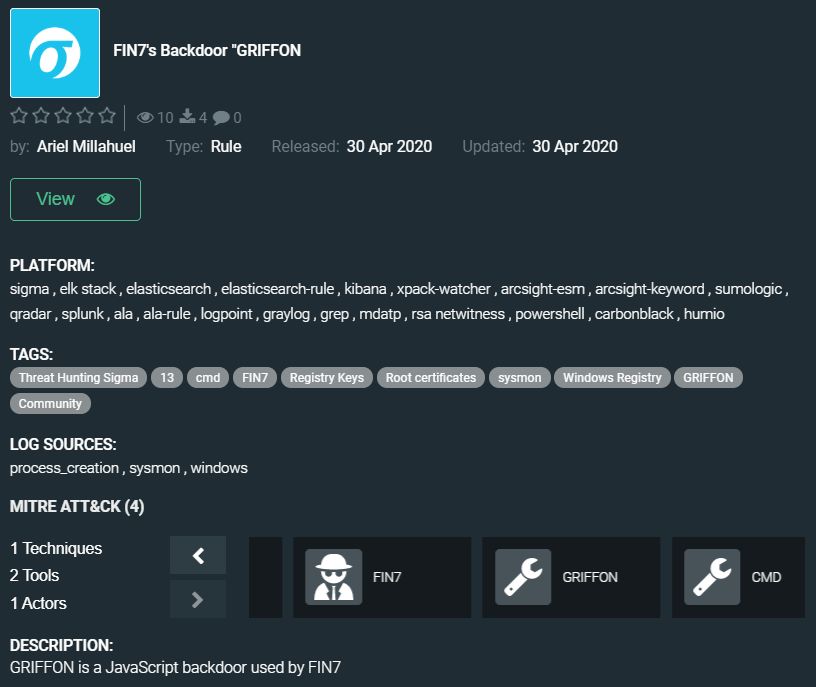

FIN7s Backdoor „GRIFFON von Ariel Millahuel

https://tdm.socprime.com/tdm/info/BlYPRF42TjGl/Wgm3ynEBAq_xcQY4h_IZ/?p=1

The FIN7 die Gruppe braucht keine besondere Einführung, sie greift seit über 6 Jahren Finanzinstitute weltweit an, und die Verhaftung ihrer Anführer führte nicht zur Auflösung der Gruppe. Das GRIFFON-JavaScript-Backdoor zur Zustellung wurde in ihren jüngsten Angriffen entdeckt, Cyberkriminelle missbrauchen die ActiveX-Steuerung, um das bösartige Makro automatisch nach der Aktivierung des Dokumentinhalts auszuführen. Die Community-Bedrohungsjagd Sigma-Regel von Ariel Millahuel erkennt Merkmale des GRIFFON-Backdoors, das zur Sammlung von Informationen und zum Herunterladen anderer von der Gruppe verwendeter Werkzeuge verwendet wird.

Die Regeln aus dieser Sammlung haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Taktiken: Erste Zugriff, Ausführung, Beharrlichkeit, Verteidigung Umgehung

Techniken: Exploit Öffentliche-Anwendungsoberfläche (T1190), Befehlszeilenschnittstelle (T1059), Datei- und Verzeichniserlaubnismodifikation (T1222), Versteckte Dateien und Verzeichnisse (T1158), Lokale Arbeitsverwaltung (T1168), Skripting (T1064), Stammzertifikat installieren (T1130), Registrierung ändern (T1112)

Treten Sie unserem Threat Bounty-Programm bei, verfassen und veröffentlichen Sie nützliche Erkennungsinhalte, und vielleicht erscheint nächste Woche Ihre Regel im Digest und Ihr Interview wird auf unserem Blog veröffentlicht.

Erfahren Sie mehr über das Programm: https://my.socprime.com/en/tdm-developers

Lesen Sie Interviews mit unseren Top-Entwicklern: https://socprime.com/en/tag/interview/