Diese Woche in unserem Digest gibt es Regeln, die ausschließlich von Teilnehmern des Threat Bounty Program.

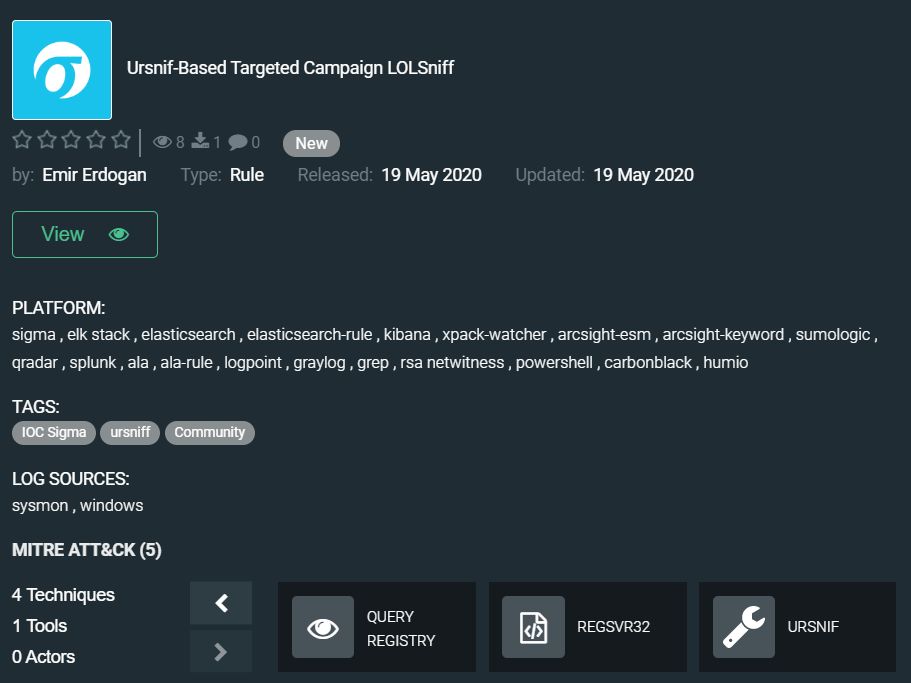

Der Bedrohungsakteur hinter der jüngsten Ursnif-Variante führt möglicherweise gezielte Cyberkriminalitätsoperationen durch, die noch andauern. Im Herzen dieser Kampagnen steht eine Variante des Ursnif-Trojaners, die als Downloader und Aufklärungstool umfunktioniert wurde, um die speziellen Bedürfnisse des Akteurs zu erfüllen. Die von diesem Akteur verwendeten Techniken wie LOLBins, starke Verschleierung sowie COM-Schnittstellen und die von anderen in späteren Angriffsstufen beobachteten TTPs wie die Nutzung von Post-Exploitation-Frameworks (Cobalt Strike) und VNC-Clients (TeamViewer) deuten darauf hin, dass dieser Akteur in gezielte Angriffe verwickelt ist. Die Angriffe laufen seit Monaten ohne viel öffentliche Aufmerksamkeit. Ursnif-basierte gezielte Kampagne LOLSniff Regel von Emir Erdogan entdeckt die Aktivitäten dieses Trojaners und hilft, den Angriff in frühen Stadien zu stoppen: https://tdm.socprime.com/tdm/info/OWYy5tF4Yis6/PCE5LXIBjwDfaYjKqJBf/?p=1

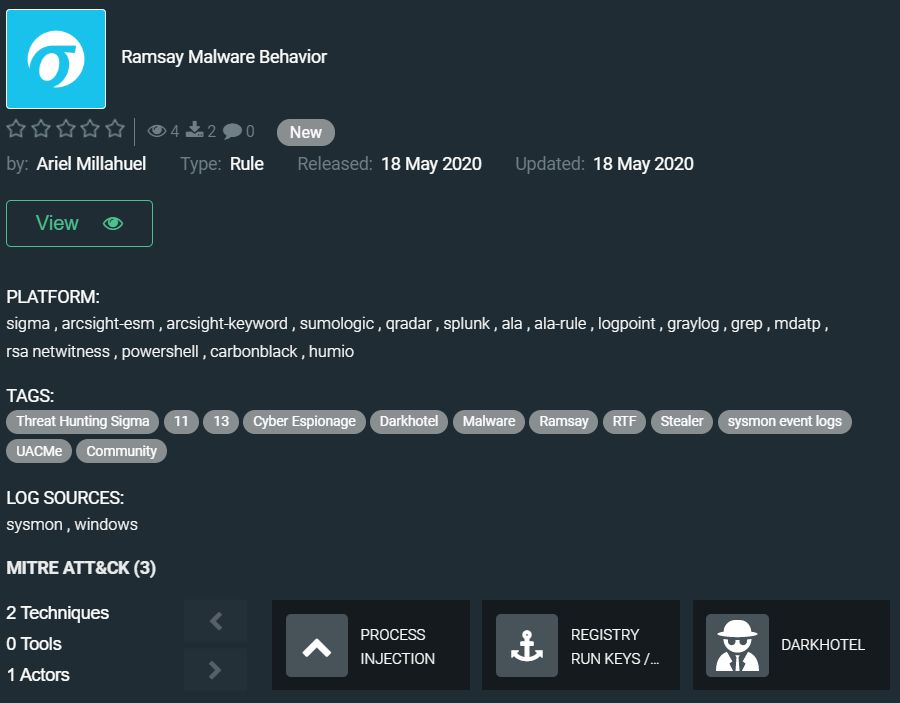

ESET-Forscher entdeckten ein bisher nicht gemeldetes Cyber-Espionage-Framework, das sie Ramsay nannten und das für die Sammlung und Exfiltration sensibler Dokumente angepasst ist. Es ist in der Lage, innerhalb luftgetrennter Netzwerke zu arbeiten. Forscher verfolgten drei verschiedene Versionen der Malware, jede Version war unterschiedlich und infizierte Opfer durch verschiedene Methoden, aber im Kern bestand die Hauptaufgabe der Malware darin, ein infiziertes System zu scannen und Word-, PDF- und ZIP-Dokumente in einem versteckten Speicherordner zu sammeln, die zu einem späteren Zeitpunkt exfiltriert werden sollen. Andere Versionen beinhalteten auch ein Verbreitungsmodul, das Kopien der Ramsay-Malware an alle auf Wechseldatenträgern und Netzwerkfreigaben gefundenen PE-Dateien (portable executable) anhängte. Es wird angenommen, dass dies der Mechanismus ist, den die Malware verwendet, um die Luftlücke zu überspringen und isolierte Netzwerke zu erreichen, da Benutzer die infizierten ausführbaren Dateien wahrscheinlich zwischen den verschiedenen Netzwerkebenen des Unternehmens bewegen würden und schließlich auf einem isolierten System landen würden. Ariel Millahuel entwickelte eine Community-Threat-Hunting-Regel, um Ramsay-Malware-Verhalten zu erkennen: https://tdm.socprime.com/tdm/info/WZnAdFuEiaVX/vyE1J3IBjwDfaYjKtYkQ/?p=1

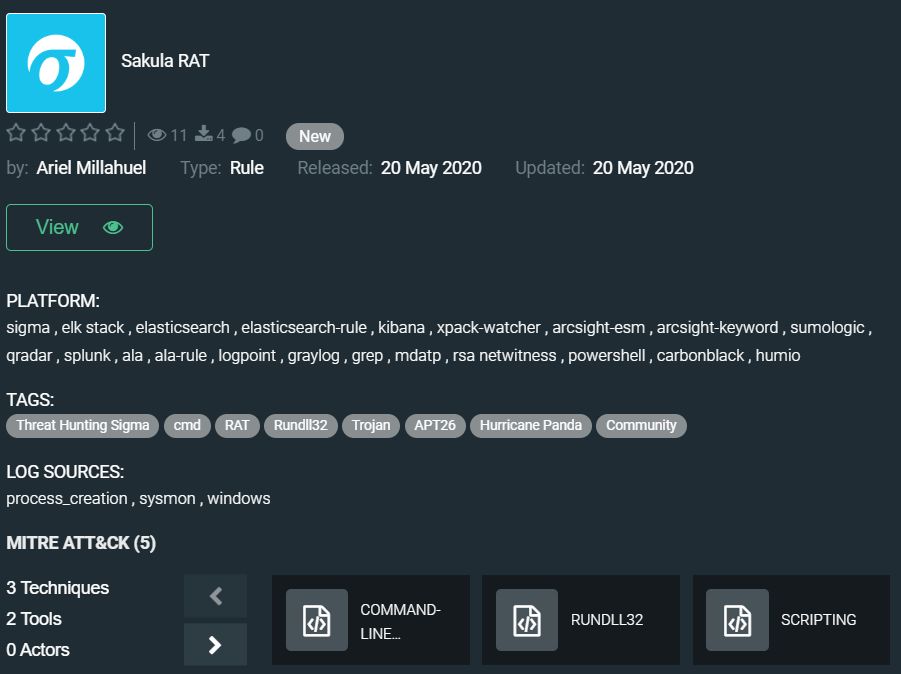

Sakula RAT ist die zweite von Ariel Millahuel veröffentlichte Community-Threat-Hunting-Regel. Sakula RAT (auch bekannt als Sakurel und VIPER) tauchte erstmals im November 2012 auf und ermöglicht es einem Angreifer, interaktive Befehle auszuführen sowie zusätzliche Komponenten herunterzuladen und auszuführen. Sakula verwendet HTTP GET- und POST-Kommunikation für Command-and-Control (C2). Die Netzwerkkommunikation wird mit einfacher XOR-Verschlüsselung verschleiert. Sakula nutzt auch einfache XOR-Verschlüsselung, um verschiedene im Ressourcenabschnitt eingebettete Zeichenfolgen und Dateien zu verschleiern, die anschließend für den User Account Control (UAC)-Bypass auf 32- und 64-Bit-Systemen verwendet werden. Die meisten Samples behalten die Persistenz über einen Registry Run-Schlüssel bei, obwohl sich einige Samples als Dienst konfigurieren. Link zur Regel: https://tdm.socprime.com/tdm/info/dZ0LlEq1KcRv/1-aMMXIBv8lhbg_iM9Qo/?p=1

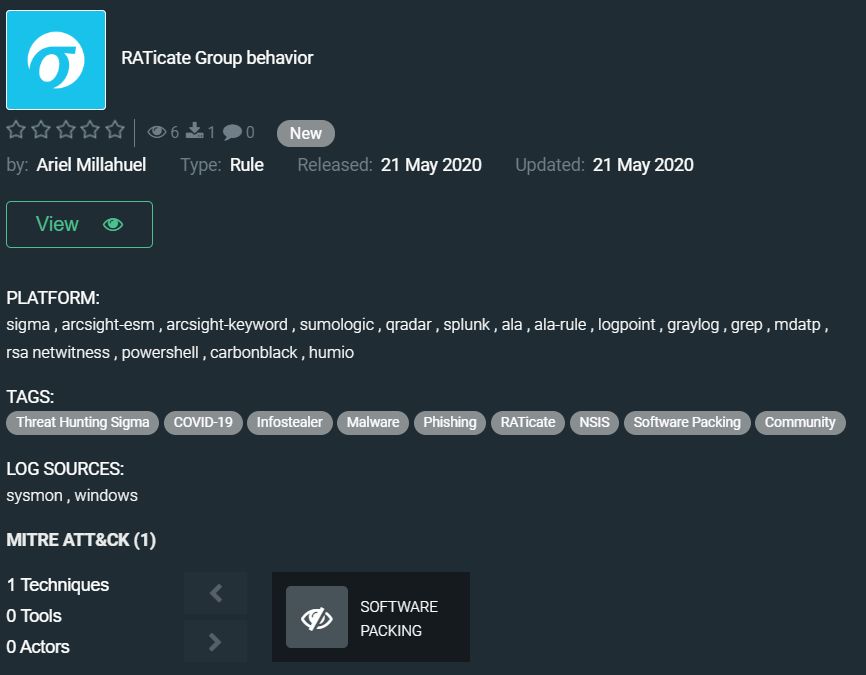

Und die letzte Regel von Ariel für das heutige Digest ist das RATicate-Group-Verhalten. Sicherheitsforscher von Sophos identifizierten eine Hackergruppe, die NSIS-Installer missbrauchte, um Remote-Access-Trojaner und informationsstehlende Malware in Angriffen auf Industrieunternehmen bereitzustellen. Sie entdeckten, dass Angriffe von RATicate Industriefirmen in Europa, dem Nahen Osten und der Republik Korea im Rahmen von fünf separaten Kampagnen ins Visier nahmen, obwohl die Forscher vermuten, dass RATicate in der Vergangenheit hinter anderen ähnlichen Kampagnen steckte. Diese Kampagnen zielten auf verschiedene Arten von Entitäten im Industriesektor ab, von Firmen, die sich auf Fertigung konzentrieren, bis hin zu Investmentfirmen und Internetunternehmen. Hier können Sie die Regel für Ihre Sicherheitslösung herunterladen: RATicate-Group-Verhalten für Ihre Sicherheitslösung: https://tdm.socprime.com/tdm/info/ctvl1GjnfAFH/FyHCNnIBjwDfaYjKe5fQ/?p=1

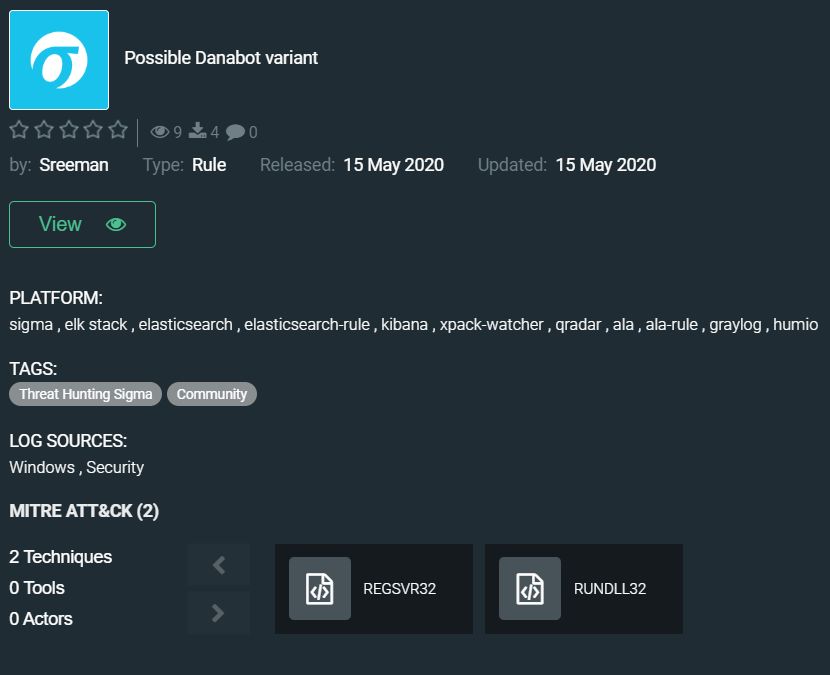

Wir beenden unser Digest mit der Community-Regel von Sreeman, um die kürzlich entdeckten Danabot-Proben zu erkennen. Zum ersten Mal im Mai 2018 entdeckt, ist DanaBot ein leistungsstarker Banking-Trojaner , der sich historisch stark auf Finanzdienstleistungsinstitute in Nordamerika, Australien und Europa konzentriert hat. Die Malware hat sich schnell weiterentwickelt, hauptsächlich aufgrund ihrer Modularität und Verteilungsmethoden. Ähnlich dem Zeus-Banking-Trojaner ist DanaBot bekannt für seine Plug-and-Play-Module, die Taktiken und Prioritäten drastisch ändern können. DanaBot ist mit Modulen und Verbesserungen „überwuchert“, was Angreifern weltweit ein mächtiges Werkzeug für Cyberangriffe bietet. Seit diese Malware auf der Szene der Banking-Trojaner aufgetaucht ist, hat sie erheblichen Schaden verursacht, wo immer sie aufgetreten ist. Überprüfen Sie die Regel hier: https://tdm.socprime.com/tdm/info/8MnRbno0JNH8/MowrGHIB1-hfOQirhDbo/

Die Regeln aus dieser Sammlung haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Taktiken: Verteidigungsumgehung, Ausführung, Persistenz, Privilegieneskalation, Entdeckung

Techniken: Regsvr32 (T1117), Rundll32 (T1085), Softwareverpackung (T1027.002), Skripting (T1064), Befehlszeilenschnittstelle (T1059), Registrierungs-Run-Keys / Startup-Ordner (T1060), Prozessinjektion (1055), Stammzertifikat installieren (T1130), Registrierung ändern (T1112), Registrierung abfragen (T1012)

Link zu unserem letzten Digest: https://socprime.com/en/blog/rule-digest-rce-cve-oilrig-and-more/

Bis in einer Woche.