Dieses Digest enthält Regeln sowohl von Mitgliedern des Threat Bounty Program als auch vom SOC Prime Team.

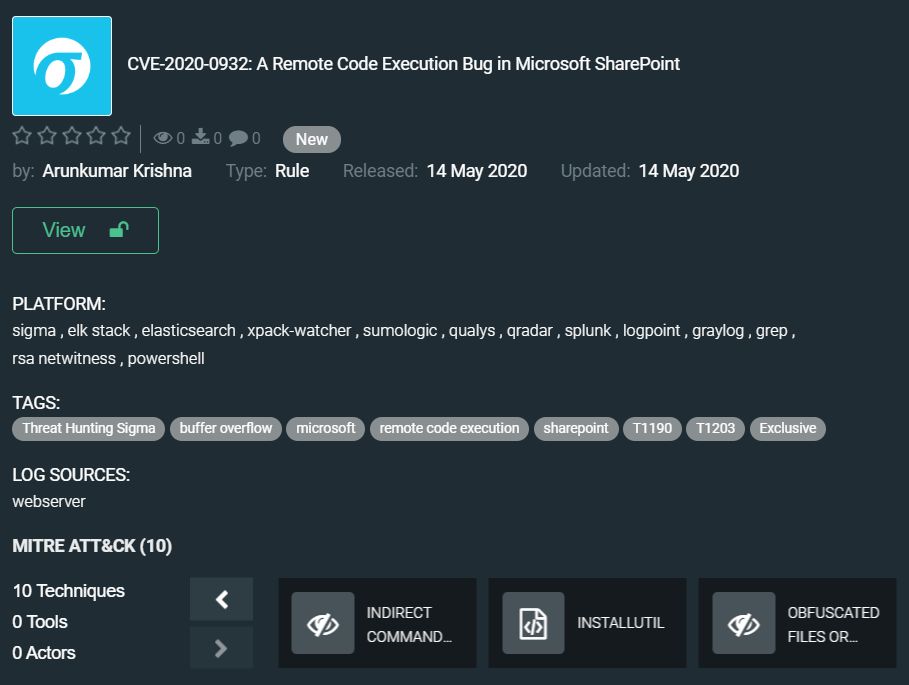

Beginnen wir mit den Regeln von Arunkumar Krishna, die in unserem Regel-Digest debütieren mit CVE-2020-0932: Eine Remote-Code-Ausführungs-Schwachstelle in Microsoft SharePoint.

CVE-2020-0932 wurde im April gepatcht und erlaubt authentifizierten Benutzern, beliebigen Code auf einem SharePoint-Server auszuführen. Die Standardkonfiguration von SharePoint erlaubt jedem authentifizierten Benutzer, diese Schwachstelle auszunutzen. Solche Bugs waren in der Vergangenheit bei Angreifern beliebt, daher wäre es hilfreich, eine Regel zu haben, die Exploit-Versuche entdeckt: https://tdm.socprime.com/tdm/info/zzrJT94vXLN2/4iG6EnIBjwDfaYjKDnwP/

Arunkumar hat auch YARA-Regeln gepostet, um die Ausnutzung dieser Schwachstelle zu verfolgen: https://tdm.socprime.com/tdm/info/vMZFVxJCHsrf/2uapEnIBv8lhbg_iH76X/

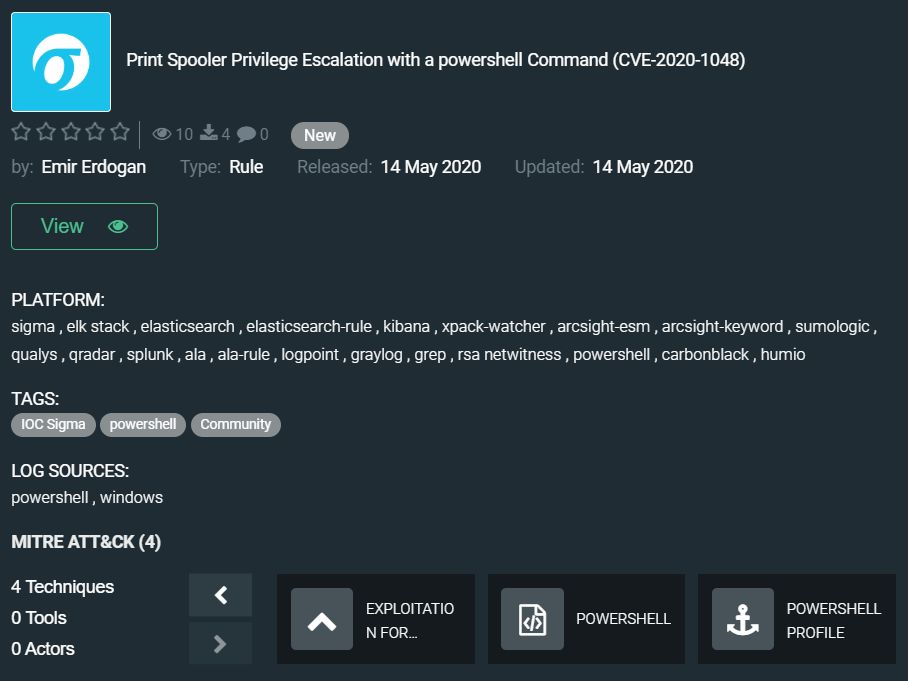

Emir Erdogan veröffentlichte eine Regel für eine sehr frische diesen Woche gepatchte Schwachstelle – Print Spooler Privilegieneskalation mit einem PowerShell-Befehl (CVE-2020-1048). Angreifer können diese Schwachstelle ausnutzen und beliebigen Code mit erhöhten Systemprivilegien ausführen, um Malware zu installieren, Daten zu ändern oder neue Konten mit vollständigen Benutzerrechten zu erstellen. Sie können sie auch verwenden, um Privilegien zu erhöhen, EDR-Regeln zu umgehen, Persistenz zu erlangen und mehr. Es gibt auch einen PoC-Exploit für diesen Sicherheitsfehler.

Die Regel von Emir Erdogan ist eine Community-Regel und steht allen registrierten TDM-Nutzern zur Verfügung, überprüfen Sie es: https://tdm.socprime.com/tdm/info/durVnL5VeTW2/d4y1EnIB1-hfOQirFzA6/

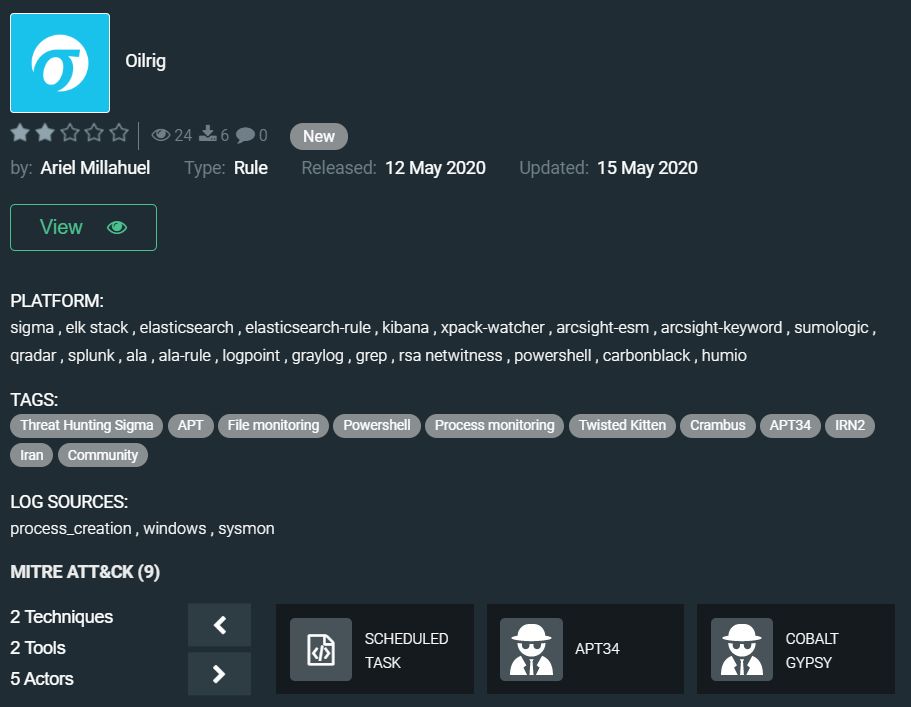

Die nächste Regel in unserem Digest wird eingereicht von einem unserer aktivsten Mitglieder des Threat Bounty Program , dessen Regeln jede Woche auf dem Blog erscheinen, und Sie können sein Interview lesen hier. Die neue Community-Regel von Ariel Millahuel entdeckt Oilrig Cyber-Spionage-Aktivitäten.

Die Oilrig-Gruppe, auch bekannt als APT34 und Helix Kitten, hat seit 2014 Cyberangriffe im Interesse der iranischen Regierung durchgeführt. Sie sind im Nahen Osten am aktivsten, aber in diesem Jahr haben sie ihr Arsenal aktualisiert, um Angriffe auf US-Regierungsbehörden zu starten. Sicherheitsforscher finden regelmäßig neue Tools, die mit dieser APT-Gruppe in Zusammenhang stehen. Die von Ariel veröffentlichte Regel basiert auf aktuellen Erkenntnissen und kann Aktivitäten der Oilrig-Gruppe im Netzwerk Ihrer Organisation erkennen: https://tdm.socprime.com/tdm/info/Nvw0NkZgaA6d/JCEsoXEBjwDfaYjK9SI6/

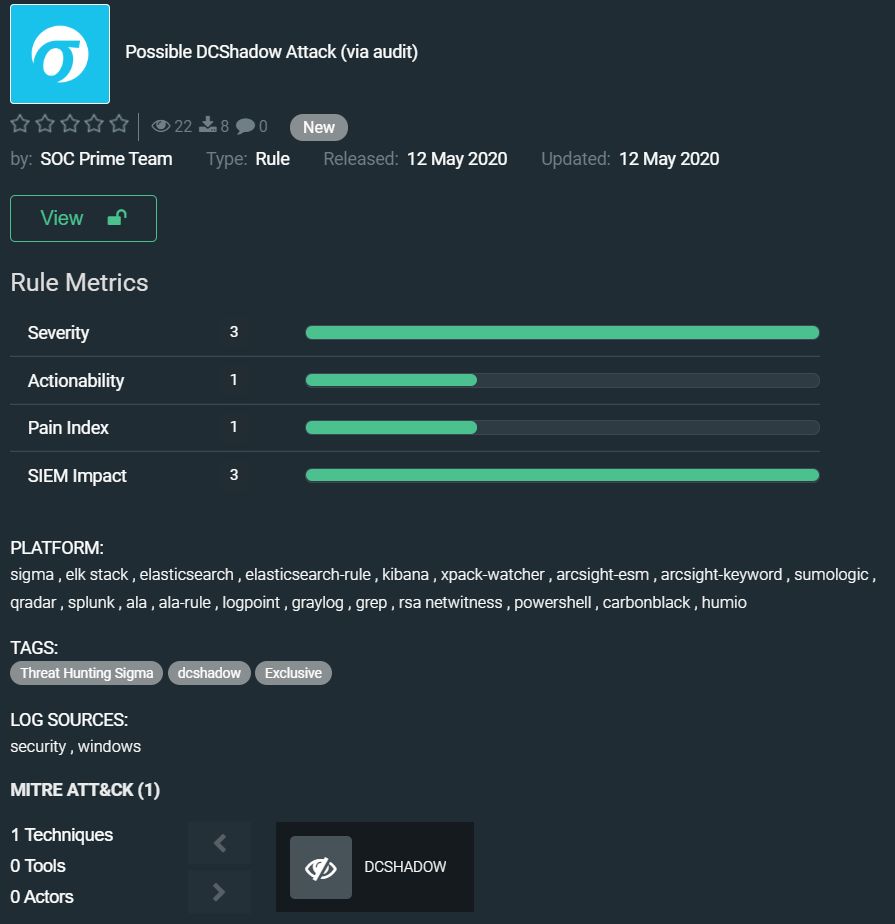

Die Regel des SOC Prime Teams erkennt DCShadow-Angriffe auf Domain Controller (DC). Gegner können Mimikatz-Funktionen verwenden, um einen gefälschten Active Directory DC zu erstellen und Änderungen an einem legitimen DC durch Replikation vorzunehmen. Weitere Informationen zu diesem Angriff finden Sie hier: https://attack.stealthbits.com/how-dcshadow-persistence-attack-works

Link zum Herunterladen Möglicher DCShadow-Angriff (via Audit) exklusive Regel hier: https://tdm.socprime.com/tdm/info/i7cPkU1ko5H7/ATk-0G0BLQqskxffBI6L/

Die letzte Regel im heutigen Digest ist Mögliche Nutzung von REG.EXE für Persistenz (via cmdline) vom SOC Prime Team. Moderne fortschrittliche Malware nutzt die Windows-Registrierung für Persistenz und sogar dateilose Ausführung. Die Regel erkennt Versuche, auf einem kompromittierten Host Fuß zu fassen: https://tdm.socprime.com/tdm/info/eri0Ie3zVuoB/hSGzwXEBjwDfaYjKpEI5/?p=1

Die Regeln dieser Sammlung haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Taktiken: Verteidigungsumgehung, Laterale Bewegung, Kommando und Kontrolle, Erste Zugang, Zugangsdatenzugriff, Privilegieneskalation, Ausführung

Techniken: Application Access Token (T1527) Daten-Verschleierung (T1001), öffentlich zugängliche Anwendungen ausnutzen (T1190), Nutzung für Zugangsdatenzugriff (T1212), Nutzung für Privilegieneskalation (T1068), Ausnutzung von Remote-Diensten (T1210), Datei- und Verzeichnisberechtigungsänderung (T1222), Indirekte Befehlsausführung (T1202), InstallUtil (T1118), Verschleierte Dateien oder Informationen (T1027)