Hallo zusammen, wir sind zurück mit fünf neuen Regeln, die diese Woche von Teilnehmern des Threat Bounty Programeingereicht wurden. Sie können unsere vorherigen Zusammenfassungen hiernachlesen, und wenn Sie Fragen haben, dann willkommen im Chat.

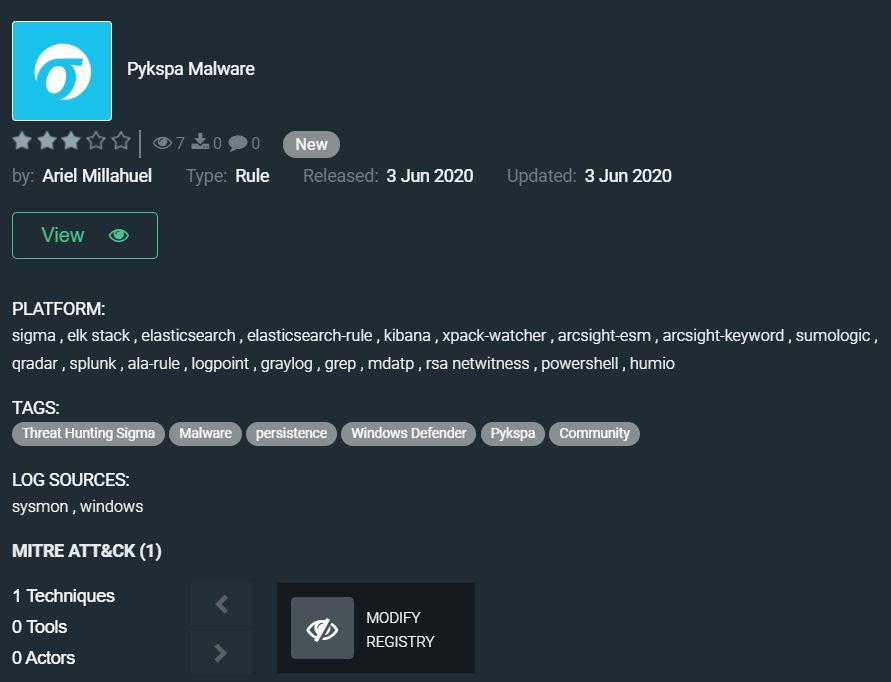

Die Pykspa wurmähnliche Malware kann sich selbst installieren, um persistenz zu gewährleisten, eingehende Ports für zusätzliche Befehle abhören und weitere bösartige Tools auf dem System ablegen. Die Malware erstellt Dateien in alternativen Datenströmen und kann möglicherweise Aufklärungsoperationen wie das Lesen von Zwischenablagedaten und gedrückten Tastaturschlüsseln durchführen. Pykspa enthält auch ausweichende Mechanismen wie die Erkennung von Mausbewegungen und kann Windows Defender deaktivieren. Die Bedrohungssuchregel von Ariel Millahuel ermöglicht es Ihrer Sicherheitslösung, diese Bedrohung zu finden: https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1

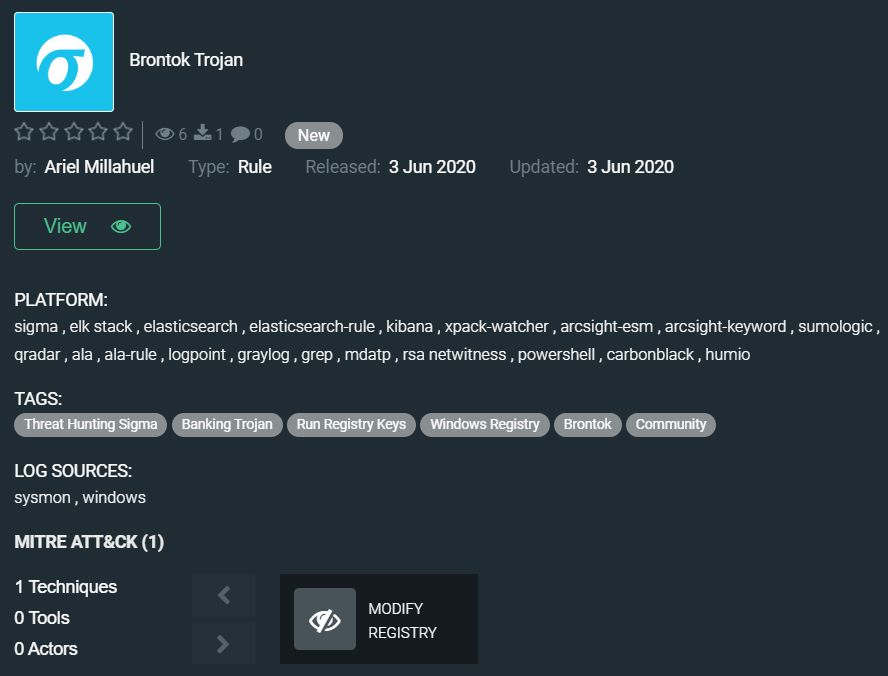

Die folgende Regel stammt ebenfalls von Ariel. Sie ermöglicht Ihrer Sicherheitslösung, den Brontok-Trojaner zu erkennen, der bisher keine umfassenden Analysen oder entdeckten Verbindungen zu bekannten Cybercrime-Gruppen aufweist. Die bösartige Software trat erstmals im letzten Jahr auf, und das neueste Sample erschien diese Woche auf any.run. Trotz des Mangels an Medienaufmerksamkeit wird der Brontok-Trojaner aktiv entwickelt und eingesetzt: https://tdm.socprime.com/tdm/info/Hz9ZYxXcZO7V/PYzOeXIB1-hfOQirXnPb/?p=1

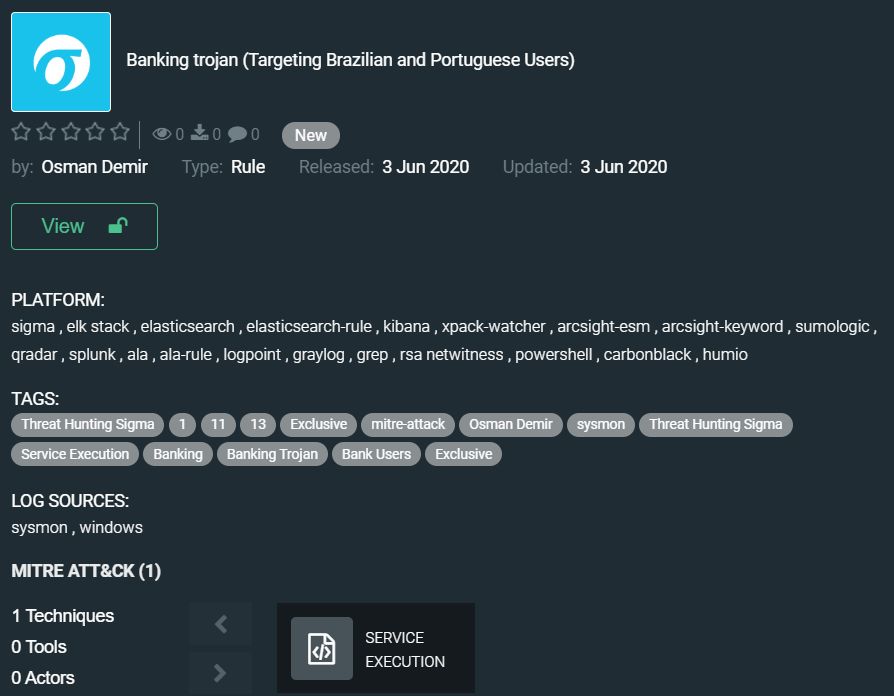

Die folgende Regel von Osman Demir hilft, den noch unbenannten Banking-Trojaner zu erkennen, der geschaffen wurde, um Benutzer bestimmter Bankorganisationen in Portugal und Brasilien zu beeinträchtigen. Die URL des anfänglichen Installationsprogramms wurde ursprünglich aus dem 0xSI_f33d gesammelt – einem Feed, der Phishing- und Malware-Kampagnen zusammenstellt, die sich ausschließlich an portugiesische Bürger richten. Der Trojaner hat einen starken AntiVM-Mechanismus und eine Funktion zur „Desinfizierung“ des Geräts (nach einem Befehl, der wahrscheinlich von C2 empfangen wurde). Er kann die SO-Version erkennen, laufende Sicherheitsprogramme (AVs, etc.) erfassen, den Trojaner selbst aus den laufenden Prozessen entfernen, überprüfen, welcher Browser ausgeführt wird, und Überlagerungsfenster erstellen, um Bankdaten zu sammeln und an den C2-Server zu senden. Prüfen Sie die Regel hier: https://tdm.socprime.com/tdm/info/2PkMG33DPVZY/MozLeXIB1-hfOQirPHO6/?p=1

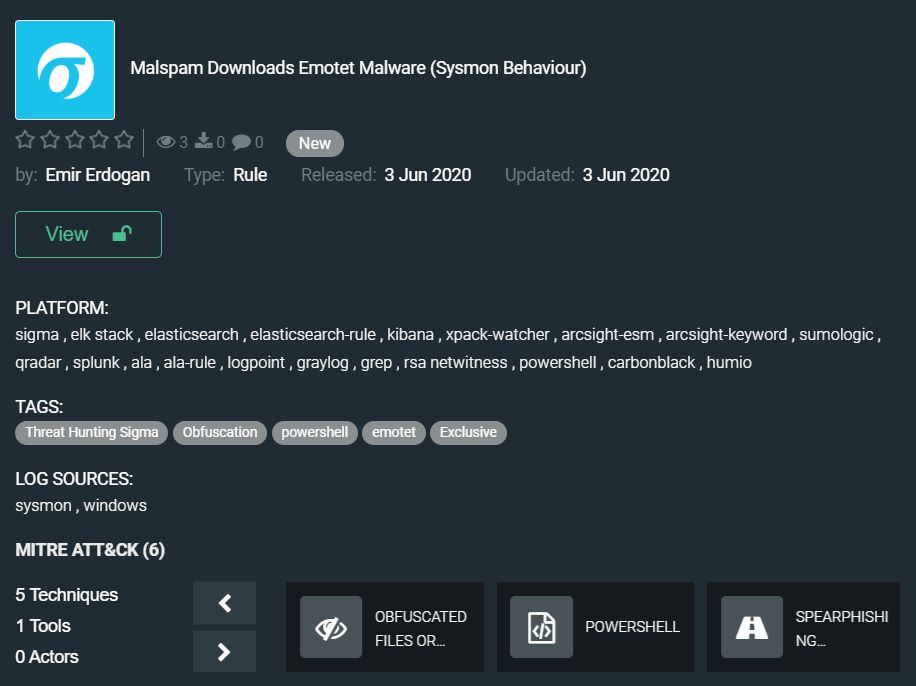

Emotet-Malware ist eine der ernsthaftesten Bedrohungen für Unternehmen, und wir können nie genug Regeln zu deren Erkennung haben. Eine weitere Bedrohungssuchregel von Emir Erdogan ermöglicht es Ihrer Lösung, diese Bedrohung in einem frühen Stadium des Angriffs zu erkennen und kompromittierte Systeme zu identifizieren, bevor Emotet die nächste Payload-Stufe ausliefert: https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1

Wir hoffen, dass die Ersteller des Emotet-Botnets den Sommerurlaub dieses Jahr nicht ignorieren. Für mehr Regeln zur Erkennung von Emotet-Malware besuchen Sie den Threat Detection Marketplace.

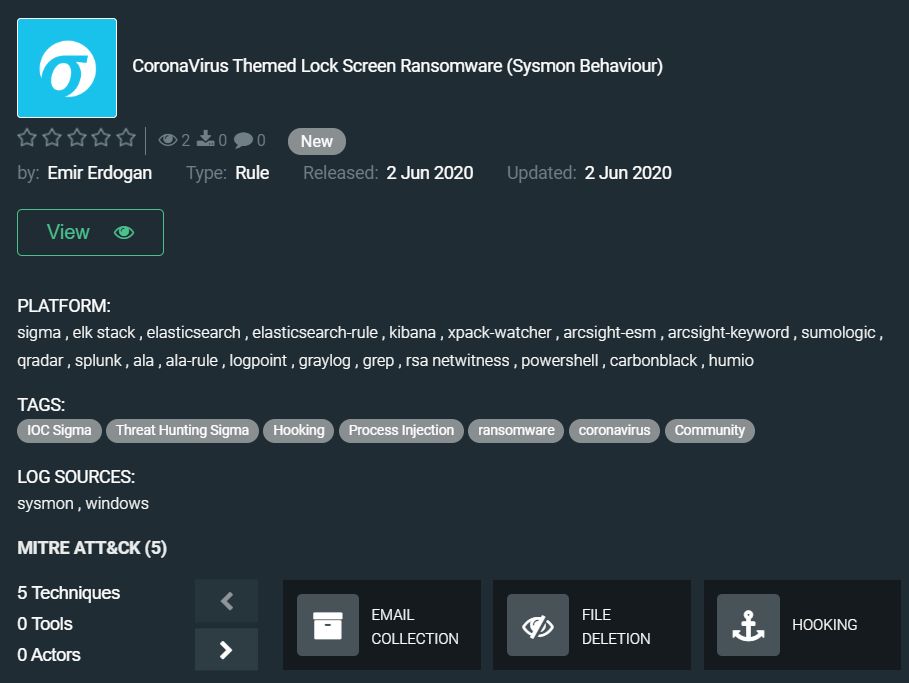

Die letzte Regel in unserer Sammlung wurde ebenfalls von Emir Erdogan veröffentlicht. Sie erkennt Lock Screen-Ransomware, die ein Comeback feiert, nachdem Ransomware-Autoren diese Form schädlicher Software eine Zeit lang nicht verwendet haben: https://tdm.socprime.com/tdm/info/EjBcNQcv2luc/sYxrdHIB1-hfOQirym9A/?p=1

Da eine Lock Screen-Ransomware Ihr Betriebssystem anstelle nur einiger ausgewählter Dateien sperrt, wie es die meisten Ransomware tun, macht Lock Screen-Ransomware problematischer. Die gute Nachricht ist, dass die Betreiber dieser Ransomware keine Daten stehlen, um Druck auf ihre Opfer auszuüben.

Die Regeln haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio,

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Taktiken: Sammeln, Umgehung der Verteidigung, Persistenz, Privilegieneskalation, Zugangsdatenzugriff, Ausführung, Anfänglicher Zugang

Techniken:

E-Mail-Sammlung (T1114), Datei-Löschung (T1107), Hooking (T1179), Registrierung ändern (T1112), Prozessinjektion (T1055), Befehlszeilenschnittstelle (T1059), Vertrtarnte Dateien oder Informationen (T1406), PowerShell (T1086), Spearphishing-Anhang (T1193), Spearphishing-Link (T1192), Dienstausführung (T1035)

Warten Sie nächste Woche auf das nächste Digest.

PS

Verpassen Sie nicht die Weekly Talks zu Cybersecurity Breaking News: https://my.socprime.com/en/weekly-talks/

Stimmen Sie sich ein auf die wöchentlichen Gespräche mit dem SOC Prime Team moderiert von Andrii Bezverkhyi zusammen mit unserem Lösungsarchitekten Nate Guagenti und Adam Swan, Senior Threat Hunting Engineer. Wir werden praktische Tipps und Tricks besprechen, wie man modernen Cyber-Bedrohungen begegnet, die mit den neuesten TTPs, APT-Aktivitäten und Herausforderungen der Remote-Arbeitssicherheit verbunden sind. Lust auf einen Chat? Sie können Ihre Fragen während dieser Sitzungen über den Live-Chat stellen.

Bleiben Sie sicher!