Wir freuen uns, Ihnen den neuesten Rule Digest zu präsentieren, der sich im Gegensatz zu dem vorherigen Digestnur aus Regeln besteht, die vom SOC Prime Team entwickelt wurden. Dies ist eine Art thematische Auswahl, da alle diese Regeln helfen, bösartige Aktivitäten über die Befehlszeile durch die Analyse von Sysmon-Logs zu finden.

Aber bevor wir direkt zum Rule Digest übergehen, lassen Sie uns noch einmal darauf hinweisen, welche Regeln der SOC Prime Threat Bounty Program Mitglieder diese Woche auf unserem Blog veröffentlicht wurden.

Regel der Woche: Turla-Gruppe von Ariel Millahuel: https://socprime.com/blog/rule-of-the-week-turla-group/

Erkennungsinhalt: Scarab-Ransomware von Ariel Millahuel: https://socprime.com/blog/detection-content-scarab-ransomware/

Threat Hunting Inhalt: Erkennung von PipeMon-Malware von Ariel Millahuel: https://socprime.com/blog/threat-hunting-content-pipemon-malware-detection/

IOC Sigma: Aktivitäten der APT Gruppe GreenBug von Emir Erdogan: https://socprime.com/blog/ioc-sigma-greenbug-apt-group-activities/

Erkennungsinhalt: Malspam lädt Zloader-Malware herunter von Emir Erdogan: https://socprime.com/blog/detection-content-malspam-downloads-zloader-malware/

Sehen wir uns nun an, welche Regeln in dieser Woche in den Digest aufgenommen wurden.

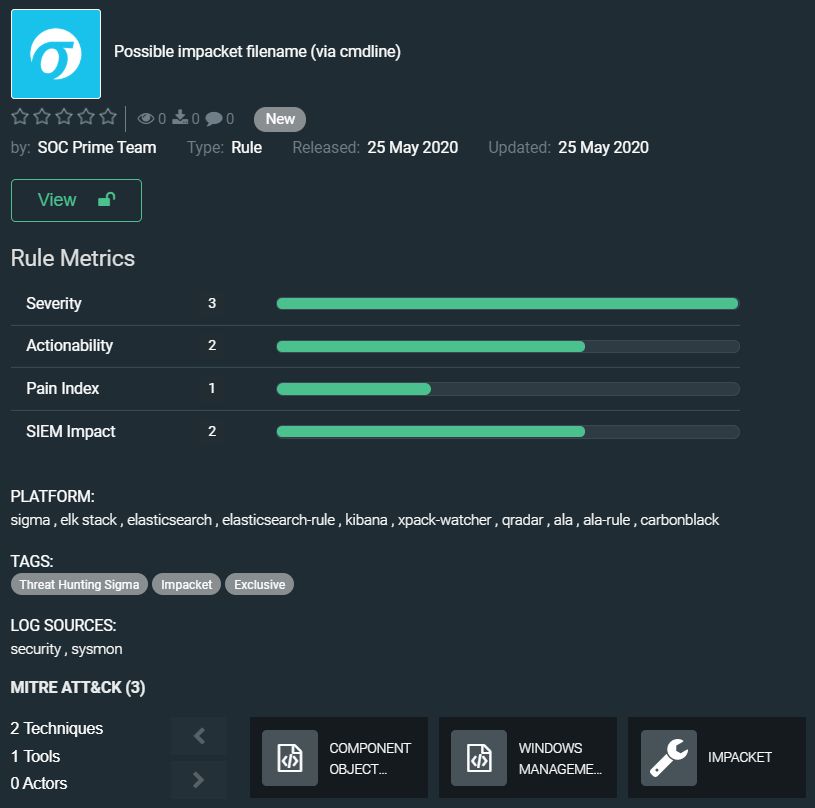

Mögliches Impacket-Dateiname (über die Befehlszeile) vom SOC Prime Team

https://tdm.socprime.com/tdm/info/BPKo7b7xyKlM/0QphTHIBAq_xcQY4IElg/?p=1

Impacket ist eine Open-Source-Sammlung von Modulen, die in Python geschrieben wurden, um Netzwerkprotokolle programmgesteuert zu erstellen und zu manipulieren. Impacket enthält mehrere Tools für die Ausführung von Diensten aus der Ferne, Kerberos-Manipulation, Windows-Credential-Dumping, Paket-Sniffing und Relay-Angriffe. Standarddateinamen existieren im Windows-Verzeichnis (z. B. C:windows) und enthalten das Muster __##### als Ergebnis von ‚__‘ + str(time.time()). Treffer können leer sein oder Befehlsausgaben enthalten (z. B. die Ausgabe von Erkennungsbefehlen wie net/ipconfig/etc).

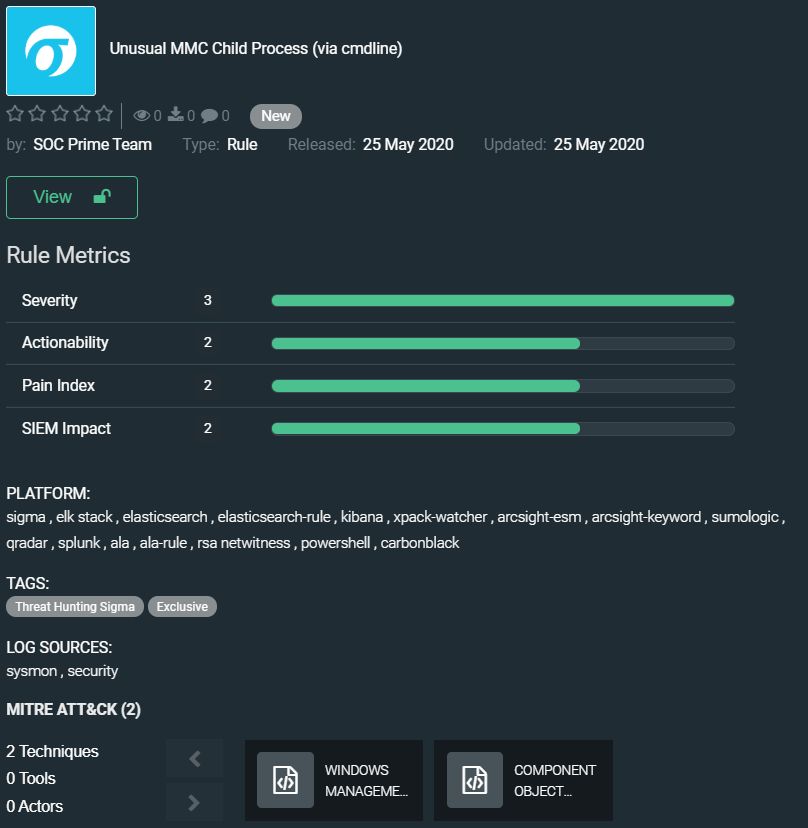

Ungewöhnlicher MMC-Kindprozess (über die Befehlszeile) vom SOC Prime Team

https://tdm.socprime.com/tdm/info/x37MWadchVPb/M-ZlTHIBv8lhbg_iteTp/?p=1

Die Microsoft Management Console (MMC) ist eine Komponente des Windows-Betriebssystems, die Systemadministratoren und fortgeschrittenen Benutzern eine Oberfläche zur Konfiguration und Überwachung des Systems bietet. MMC kann über com/dcom für laterale Bewegungen oder zur Tarnung von Prozessketten missbraucht werden.

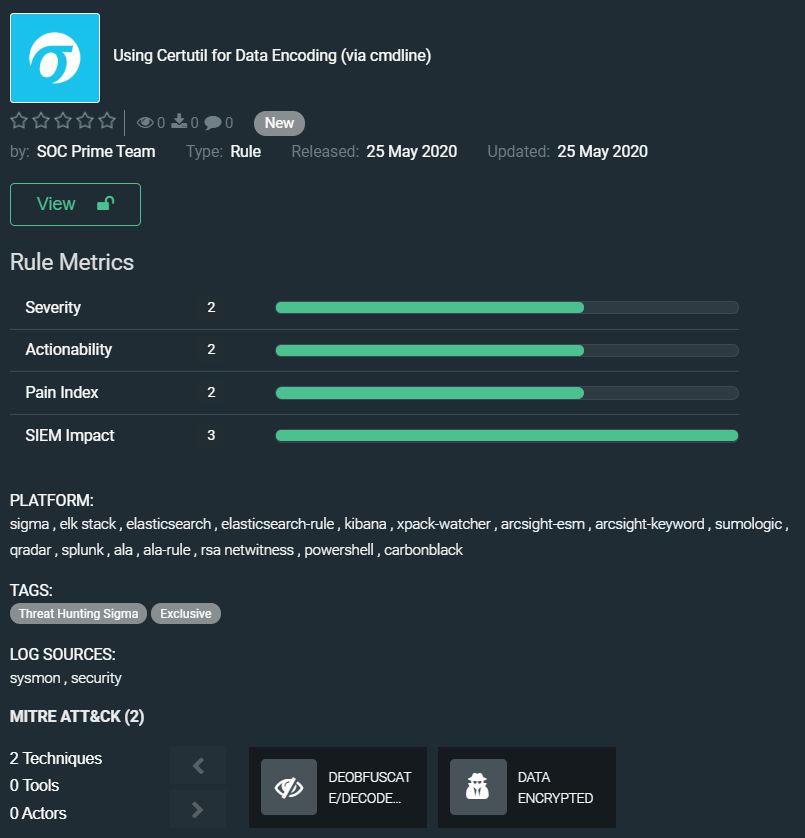

Verwendung von Certutil zur Datenkodierung (über die Befehlszeile) vom SOC Prime Team

https://tdm.socprime.com/tdm/info/NzzfJwxMu0xj/XeZvTHIBv8lhbg_iF-QM/?p=1

CertUtil.exe ist ein administrativer Befehlszeilentool, das von Microsoft zur Manipulation von Daten und Komponenten der Zertifizierungsstelle (CA) vorgesehen ist. Dies umfasst das Verifizieren von Zertifikaten und Zertifikatsketten, das Dumpen und Anzeigen von CA-Konfigurationsinformationen sowie das Konfigurieren von Zertifikatsdiensten. Das Ausführen von CertUtil erfordert immer mindestens eine Befehlsoption, um den Durchführungstyp der Operation festzulegen, normalerweise für ein Zertifikat. Die Regel erkennt die Verwendung von certutil als lebendige Verteidigungstechnik.

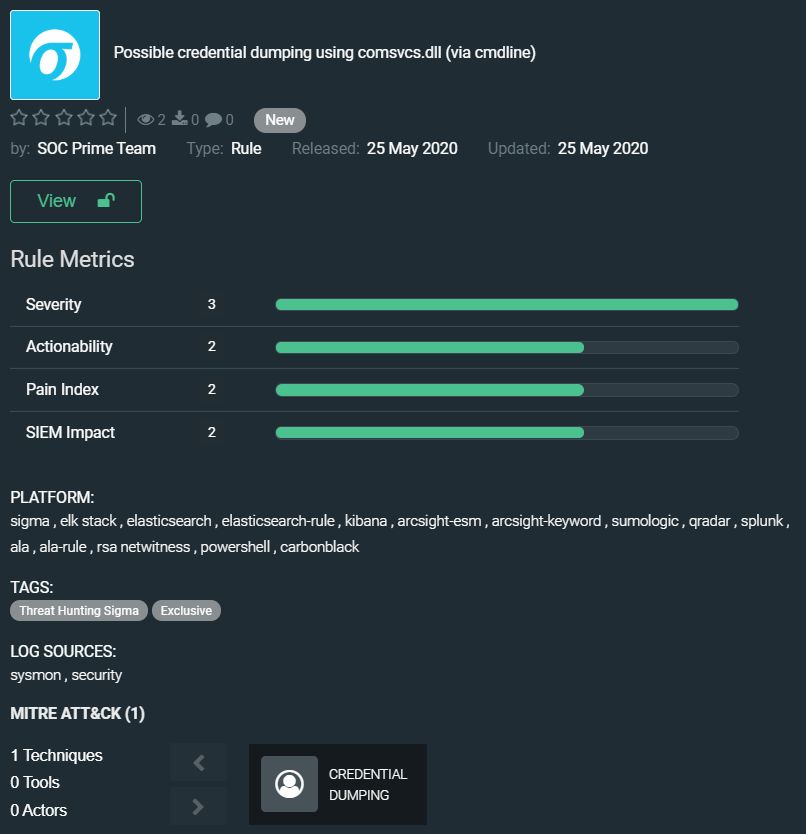

Mögliches Credential-Dumping unter Verwendung von comsvcs.dll (über die Befehlszeile) vom SOC Prime Team

https://tdm.socprime.com/tdm/info/CrWJtnD4DfNE/ZeZwTHIBv8lhbg_iGeRr/?p=1

Die comsvcs.dll ist Teil des Microsoft Windows-Betriebssystems. Angreifer können diese native Windows-DLL missbrauchen, die eine Funktion namens MiniDumpW exportiert. Dadurch ist es möglich, diese Funktion mit rundll32.exe aufzurufen, um einen MiniDump eines beliebigen Prozesses zu erstellen, einschließlich LSASS. Die Regel erkennt, wann die Bibliothek ‚comsvcs.dll‘ verwendet wird, um Anmeldeinformationen auf einem kompromittierten Host zu dumpen.

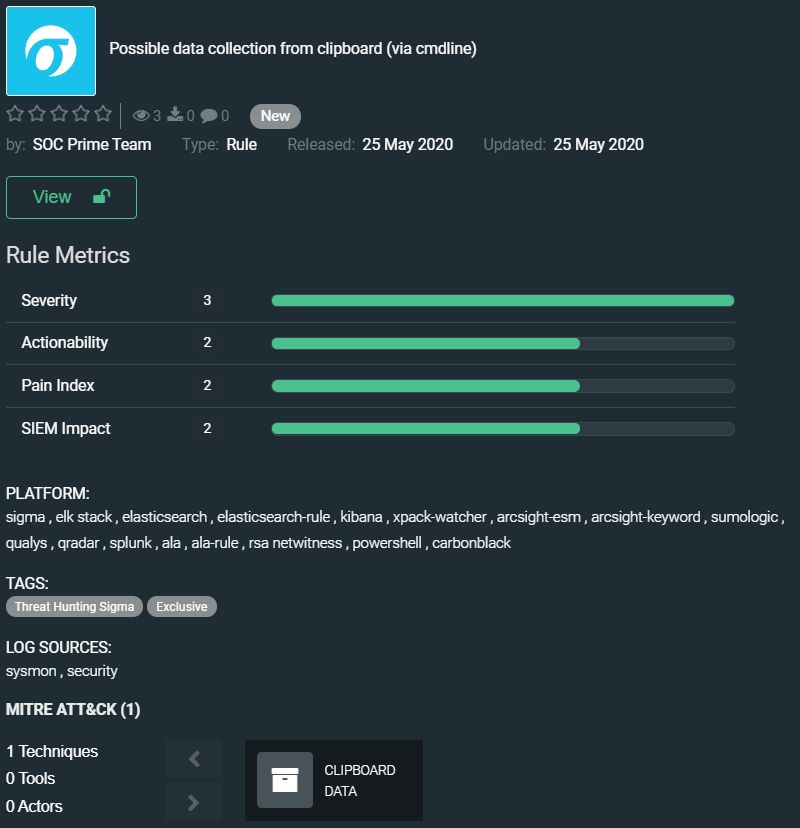

Mögliche Datensammlung aus der Zwischenablage (über die Befehlszeile) vom SOC Prime Team

https://tdm.socprime.com/tdm/info/Kh2BQYb5fTAC/ciFwTHIBjwDfaYjKlKIR/?p=1

Angreifer können ein PowerShell-Cmdlet verwenden, um Daten in der Zwischenablage auf dem Zielhost zu erfassen. Die Regel erkennt solche bösartigen Aktivitäten, die auf das kompromittierte System hinweisen.

Die Regeln aus dieser Sammlung haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Taktiken: Abwehrumgehung, Ausführung, Persistenz, Privilegieneskalation, Entdeckung, Laterale Bewegung, Exfiltration, Zugriff auf Anmeldeinformationen

Techniken: Regsvr32 (T1117), Rundll32 (T1085), Software-Packing (T1027.002), Skripting (T1064), Befehlszeilenschnittstelle (T1059), Registrierungs-Run-Keys/Startordner (T1060), Prozessinjektion (1055), Stammzertifikat installieren (T1130), Registrierung ändern (T1112), Registrierung abfragen (T1012), Komponenteninformationsmodell und verteiltes COM (T1175), Windows Management Instrumentation (T1047), Dateien oder Informationen entschlüsseln/decodieren (T1140), Daten verschlüsseln (T1022), Credential Dumping (T1003)

Warten Sie auf den nächsten Digest in einer Woche.

PS

Verpassen Sie nicht unser nächstes Webinar NUTZUNG VON MITRE ATT&CK™ UND SIGMA-REGELN ZUR PROAKTIVEN BEDROHUNGSSUCHE: https://my.socprime.com/en/webinar-using-mitre-att/

Bleiben Sie sicher!