Hunderte von Unternehmen wurden kürzlich einem massiven Lieferkettenangriff auf das Softwareunternehmen Kaseya ausgesetzt. Ein Zero-Day-Fehler in der VSA-Software von Kaseya wurde bösartig von der REvil-Bande genutzt, um 30 Managed Service Provider (MSPs) und mehrere ihrer Kunden mit Ransomware zu infizieren.

Obwohl der Anbieter seit dem 2. Juli 2021 von der Schwachstelle wusste, untersucht Kaseya das Problem weiterhin und wird in den kommenden Tagen den offiziellen Patch veröffentlichen. Diese kleine Verzögerung ermöglichte es REvil-Bedrohungsakteuren, die bösartigen Upgrades am 4. Juli 2021 einzuspielen und dabei fortzufahren, während die Abwehr aufgrund des langen Wochenendes in den USA geschwächt war.

Kaseya VSA Lieferkettenangriff

Laut Huntress, wurden die ersten Kompromittierungsindikatoren am 2. Juli nachverfolgt, als das Incident-Response-Team des Unternehmens aufgrund eines potenziellen Sicherheitsvorfalls mit der VSA-Software von Kaseya in Alarmbereitschaft war.

Die Forscher glauben, dass REvil-Bedrohungsakteure es geschafft haben, eine Zero-Day-Schwachstelle in den VSA-Servern von Kaseya auszunutzen, um die Authentifizierung im Web-Panel zu umgehen und SQL-Befehle auf dem Gerät auszuführen, um die REvil-Nutzlast auf alle verbundenen Clients zu verteilen. Die Kunden erhielten das bösartige „VSA Agent Hotfix“-Paket, das Antivirus-Schutzmaßnahmen überwinden konnte, indem es die alte fehlerhafte Version der Microsoft Defender-Anwendung nutzte.

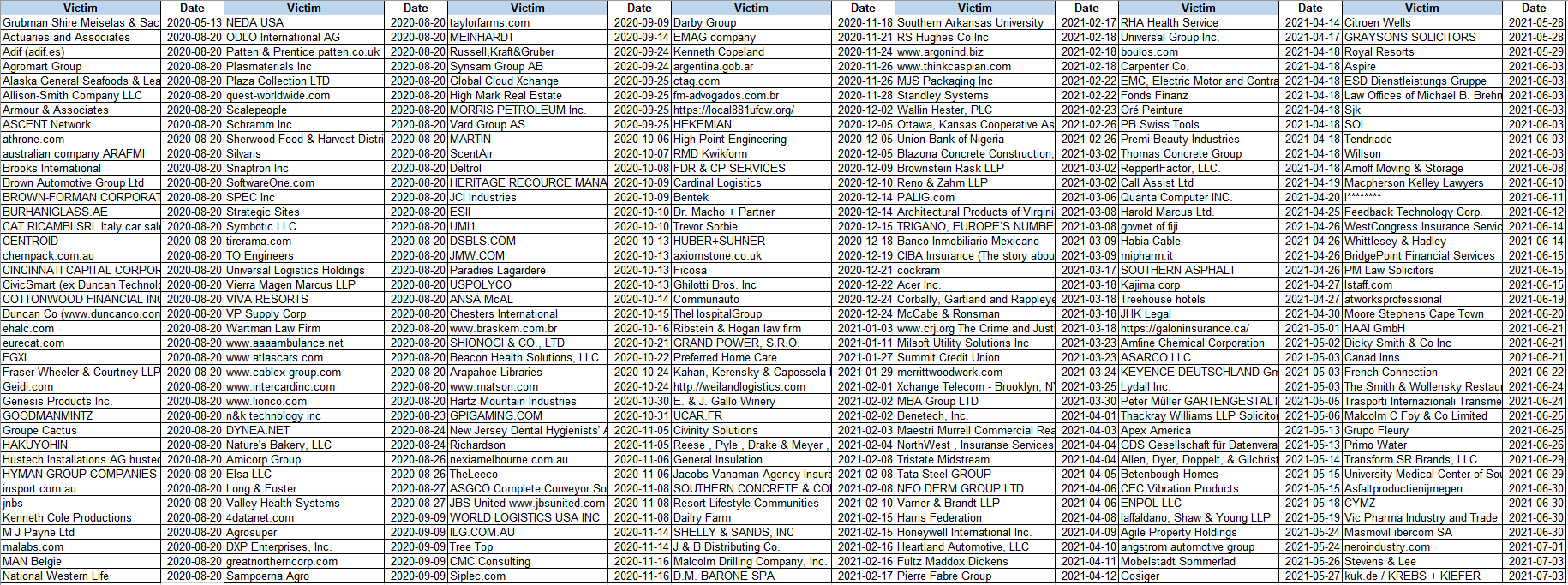

Der Kaseya-Lieferkettenangriff führte laut dem Update auf dem offiziellen REvil-Blog dazu, dass mehr als eine Million einzelner Geräte verschlüsselt und deaktiviert wurden. Gleichzeitig konnten Sicherheitsexperten über 30 MSPs und über 1.000 Unternehmen in den USA, AUS, EU und LATAM identifizieren, die infiziert wurden.

Laut der REvil-Erklärung planen die Hacker, einen einzigen Entschlüsseler für alle Opfer zu veröffentlichen, falls die Hacker ein Lösegeld von 70.000.000 US-Dollar in Bitcoins erhalten.

Maßnahmen der globalen Cybersicherheitsgemeinschaft

Unmittelbar nach der Enthüllung des Lieferkettenangriffs ergriff Kaseya schnelle Maßnahmen und begann mit der Lösung des Problems und der Wiederherstellung ihrer Kunden, unterstützt durch die Gemeinschaft der Drittsicherheits-Experten. Der Anbieter ergriff sofort Präventivmaßnahmen, indem er die SaaS-Server abschaltete, um ihre Vor-Ort-Kunden zu schützen, und stark empfahl, die gehosteten VSA-Server offline zu halten, bis eine weitere Benachrichtigung erfolgt, die im Wichtigen Hinweis vom 4. Juli 2021des Unternehmens angekündigt wurde. Am 4. Juli führte Kaseya ein neues Kompromittierungs-Erkennungstool ein, um das System auf Kompromittierungsindikatoren (IoC) zu überprüfen. Sobald der Vorfall bekannt wurde, war die globale Cybersicherheitsgemeinschaft aktiv an der Zusammenarbeit beteiligt, um Kaseya zu helfen, den Angriff zu überstehen und den Vorfall zu untersuchen. Basierend auf der technischen Analyse der Huntress-Forscher scheinen die Angreifer eine SQLi-Schwachstelle. ausgenutzt zu haben. Basierend auf dem Update #12 vom 4. Juli von den Huntress-Forschern wendeten die Angreifer einen Authentifizierungs-Bypass an, um Zugang zu den kompromittierten VSA-Servern zu erhalten, die ursprüngliche Nutzlast hochzuladen und Befehle mit SQL-Injection auszuführen.

Erkennung des Kaseya-Lieferkettenangriffs

Um Organisationen proaktiv gegen diesen großen Ransomware-Vorfall, der weltweit zahlreiche MSPs trifft, zu verteidigen, hat das SOC Prime Team zusammen mit Florian Roth spezielle Sigma-Regeln veröffentlicht. Laden Sie diese SOC-Inhaltsartikel kostenlos direkt vom Threat Detection Marketplace herunter:

Diese von dem SOC Prime Team geschriebene Regel erkennt mögliche SQLi-Ausnutzungsversuche gegen Kaseya VSA und hat Übersetzungen in folgende Sprachformate:

SIEM & SECURITY ANALYTICS: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Apache Kafka ksqlDB, Securonix

MITRE ATT&CK

Taktiken: Initialer Zugriff

Techniken: Ausnutzen einer externen Anwendung (T1190)

Diese Sigma-verhaltensbasierte Erkennung aus dem GitHub-Repo von Florian Roth erkennt Prozess-Kommandozeilenmuster und Standorte, die von der REvil-Gruppe beim Kaseya-Massen-MSP-Ransomware-Vorfall verwendet wurden. Abgesehen von diesem Lieferkettenangriff kann diese Regel auch zur Erkennung anderer ähnlicher Malware angewendet werden.

Diese Sigma-Regel kann in folgende Sprachformate übersetzt werden:

SIEM & SECURITY ANALYTICS: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Sysmon, Apache Kafka ksqlDB, Securonix

EDR: Carbon Black, CrowdStrike, SentinelOne

MITRE ATT&CK

Akteure: GOLD SOUTHFIELD

SOC Prime hat kürzlich die Branchenrichtlinien: Verteidigung gegen Ransomware-Angriffe im Jahr 2021 veröffentlicht, die Best Practices zur Ransomware-Abwehr enthalten und die neuesten Erkennungen gegen Ransomware-Angriffe bieten, um führenden MSPs und Organisationen in verschiedenen Sektoren proaktiv zu helfen, branchenspezifische Angriffe zu überstehen. Sehen Sie sich diese Branchenrichtlinien an, um über die neuesten Ransomware-Trends informiert zu bleiben und die Cyber-Verteidigungsfähigkeiten des SOC Ihrer Organisation zu stärken. Sie können sich auch auf unseren Sigma-Regel-Leitfaden für Anfänger beziehen, um Ihre Bedrohungsjagd-Fähigkeiten zu verbessern und Ihre eigenen Erkennungen zu erstellen, um die kollaborative Cyber-Verteidigung gegen neu auftretende Bedrohungen zu fördern.

Melden Sie sich beim Threat Detection Marketplace an, um Zugriff auf über 100.000 kuratierte, cross-tool Erkennungs- und Reaktionsalgorithmen zu erhalten, die auf die verwendete SIEM & XDR-Architektur abgestimmt sind. Möchten Sie sich an Bedrohungsjagd-Aktivitäten beteiligen und Ihre eigene Erkennungsinhalte erstellen? Nehmen Sie an unserem ersten Bounty-Programm teil und helfen Sie mit, die Bedrohungserkennung einfacher, schneller und komfortabler zu gestalten! MITRE ATT&CK methodology. Keen to engage in threat hunting activities and craft your own detection content? Join our first-ever Bounty Program and help make threat detection easier, faster, and simpler together!