Im Anschluss an die massive E-Mail-Verteilung in der jüngsten bösartigen Kampagne, die auf ukrainische staatliche Einrichtungen abzielt und dabei Remcos (Remote Control and Surveillance) Trojanernutzt, nutzen Bedrohungsakteure eine andere Fernverwaltungssoftware namens Remote Utilities, um ukrainische Organisationen zu treffen. CERT-UA warnt die globale Cybersicherheitsgemeinschaft vor anhaltenden Phishing-Angriffen, die der Hacking-Gruppe UAC-0096 zugeschrieben werden.

Analyse der neuesten Phishing-Angriffe von UAC-0096-Hackern unter Ausnutzung von Remote Utilities

Am 13. Februar veröffentlichten CERT-UA-Forscher eine neue CERT-UA#5961-Warnung , die die massive E-Mail-Verteilung beschreibt, die sich als Nationaler Sicherheits- und Verteidigungsrat der Ukraine ausgibt. In dieser laufenden bösartigen Kampagne nutzen Bedrohungsakteure den Phishing-Angriffspfad, um ukrainische Organisationen über Remote Utilities, die legitime Fernverwaltungssoftware, anzugreifen.

Nur wenige Tage vor dieser Phishing-Kampagne entdeckten CERT-UA-Forscher eine weitere bösartige Aktivität, die auf ukrainische staatliche Einrichtungen abzielt und ein anderes Fernverwaltungstool namens Remcos RATnutzt. Bemerkenswerterweise wurde die vorherige feindliche Aktivität der Hacking-Gruppe UAC-0050 zugeschrieben, die in früheren Kampagnen die Remote Utilities-Software einsetzte.

In den laufenden Phishing-Angriffen gegen die Ukraine verwenden Angreifer einen E-Mail-Betreff als Köder, der sich auf kritische Sicherheitsupdates bezieht, sowie einen bösartigen RAR-Anhang mit Details zu den gefälschten Updates. Die RAR-Datei enthält wiederum ein Bild als Köder mit gefälschten Richtlinien und ein geteiltes Archiv, das eine ausführbare Datei verbirgt. Durch den Start dieser Datei installieren kompromittierte Benutzer die Remote Utilities-Software auf ihren Computern, um von Hackern für ihre bösartigen Aktivitäten weiter genutzt zu werden. Die beobachteten Verhaltensmuster der Angreifer werden der Aktivität der Hacking-Gruppe UAC-0096 zugeschrieben.

Erkennung der bösartigen Aktivität von UAC-0096, die in der CERT-UA#5961-Warnung behandelt wird

Seit der vollumfänglichen Invasion der Ukraine durch Russlandbeobachten Cyberverteidiger zunehmende Phishing-Angriffe auf ukrainische staatliche Einrichtungen und Organisationen in verschiedenen Branchen. SOC Prime ist an der Cyber-Front und hilft der Ukraine und ihren Verbündeten proaktiv, sich gegen russisch-affine Angriffe jeder Größenordnung zu verteidigen und gegnerische TTPs zu erkennen. Um Organisationen dabei zu helfen, die bösartige Aktivität der UAC-0096 Hacking-Gruppe, die die Remote Utilities-Software missbraucht, rechtzeitig zu entdecken, bietet die Detection as Code-Plattform von SOC Prime Zugang zu einer umfassenden Liste kuratierter Sigma-Regeln, die die im neuesten CERT-UA-Alarm behandelten TTPs des Angreifers adressieren. Alle Erkennungen können in Dutzenden von SIEM-, EDR- und XDR-Lösungen verwendet werden, um Teams dabei zu unterstützen, die Herausforderung der SIEM-Migration und der zeitaufwendigen manuellen Feinabstimmung zu bewältigen.

Klicken Sie auf den Erkennungen erkunden Knopf unten, um die dedizierten hochwertigen Warnungen und Jagdanfragen zu erreichen, die mit relevantem Cyberbedrohungskontext angereichert sind, einschließlich MITRE ATT&CK® Referenzen und CTI-Links. Um die Suche nach dedizierten Sigma-Regeln zu vereinfachen, unterstützt die SOC Prime Plattform das Filtern nach den benutzerdefinierten Tags „CERT-UA#5961“ und „UAC-0096“ basierend auf Alarm- und Gruppenkennungen. Zur besseren Übersichtlichkeit steht jeder dieser Tags zum Durchsuchen der relevanten Erkennungsinhalte zur Verfügung.

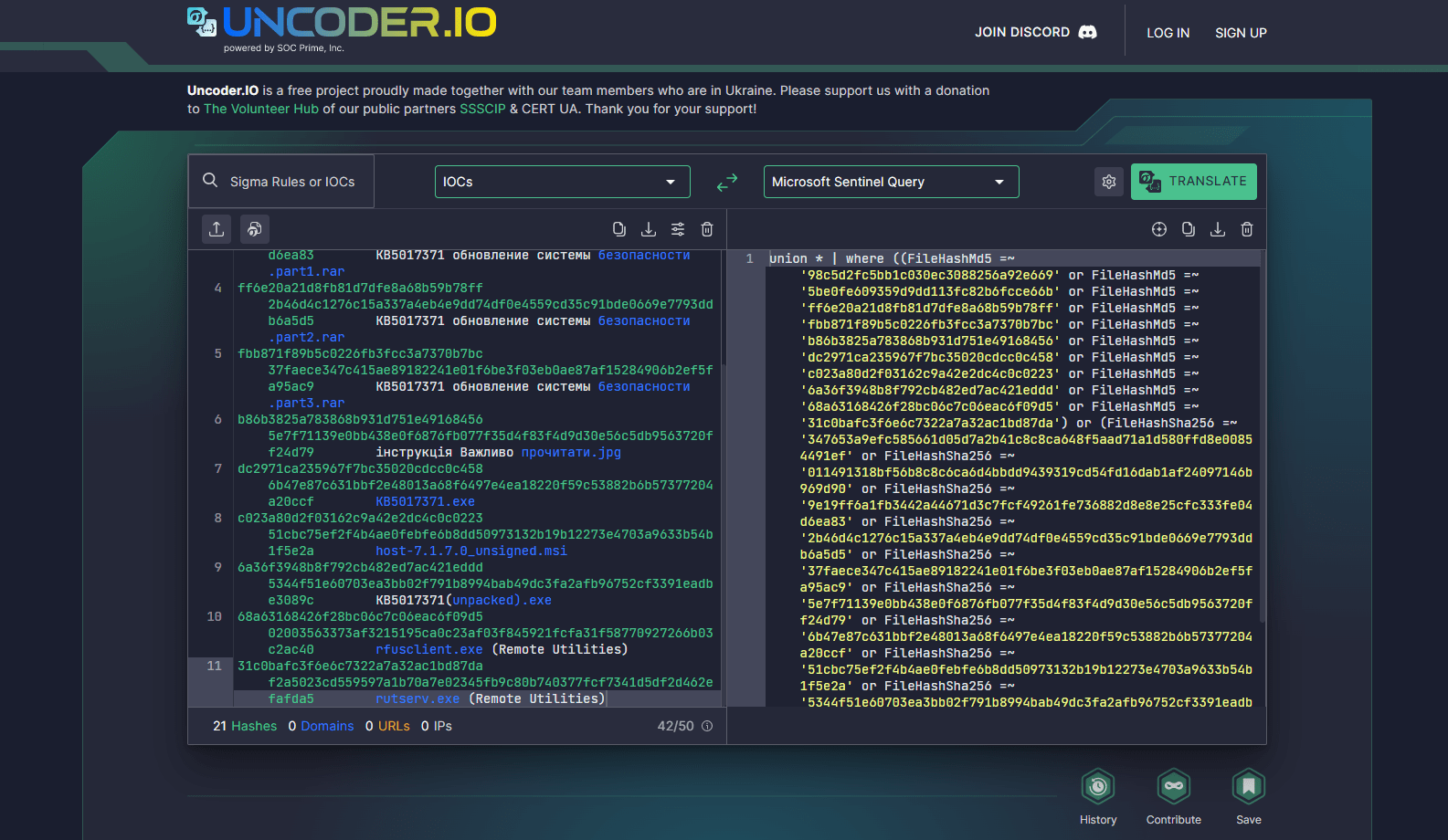

Sicherheitsingenieure können ihre Suche nach Indikatoren für Kompromittierung im Zusammenhang mit der bösartigen Aktivität von UAC-0096 auch automatisieren, indem sie die neue Version von Uncoder.IO nutzen, die jetzt die IOC-Konvertierung für mehrere SIEM- & XDR-Plattformen unterstützt. Fügen Sie einfach die von CERT-UA bereitgestellten Datei-, Host- oder Netzwerk- IOCs in die Benutzeroberfläche ein und wählen Sie den Inhaltstyp Ihrer Zielabfrage aus, um sofort leistungsoptimierte IOC-Anfragen zu erstellen, die in der gewählten Umgebung ausgeführt werden können. Uncoder.IO ist ein kostenloses Projekt, das mit Blick auf den Datenschutz entwickelt wurde — keine Authentifizierung, keine Protokollierung, und alle Daten werden sitzungsbasiert gehalten, um Ihnen Sicherheit zu bieten.

MITRE ATT&CK Kontext

Um tiefer in den Kontext der bösartigen Kampagne der UAC-0096-Hackergruppe einzutauchen, die in der letzten Februar CERT-UA-Warnung behandelt wird, sind alle oben genannten Sigma-Regeln mit ATT&CK v12 gekennzeichnet, die die relevanten Taktiken und Techniken adressieren:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Virtualization/Sandbox Evasion (T1497) | |

File and Directory Permissions Modification (T1222) | ||

System Script Proxy Execution (T1216) | ||

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

Subvert Trust Controls (T1553) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Domain Policy Modification (T1484) | ||

Execution | Scheduled Task/Job (T1053) | |

Impact | Inhibit System Recovery (T1490) | |

System Shutdown/Reboot (T1529) | ||

Data Manipulation (T1565) | ||

Data Destruction (T1485) | ||

Auf der Suche nach weiteren kuratierten Regeln und Anfragen, um die Cybersicherheitslage Ihrer Organisation zu verbessern? Erkunden Sie die Sigma-Regel-Suchmaschine von SOC Prime, um relevante Sigma-Regeln für die Angriffserkennung unter Nutzung von Remote Utilities zu erhalten und sicherzustellen, dass Ihr Team stets mit proaktiven Cyberverteidigungsfähigkeiten ausgerüstet ist.