Weniger als eine Woche nach einer Phishing-Kampagne von UAC-0050, die Remcos RAT verbreitet, versuchte die Gruppe eine weitere offensive Operation zu starten. In der neu aufgedeckten massiven E-Mail-Verteilungskampagne zielen UAC-0050-Hacker auf den ukrainischen und polnischen öffentlichen Sektor ab, indem sie den bösartigen Remcos RAT und eine weitere Malware-Variante, die als Meduza Stealer bekannt ist, einsetzen.

Beschreibung des UAC-0050-Angriffs: Aktivitäten abgedeckt in der CERT-UA#8218-Warnung

Am 7. November 2023, veröffentlichte CERT-UA eine neue Warnung über den massiven Phishing-Angriff der UAC-0050-Hackergruppe , die E-Mails mit Betreffzeilen, die sich auf gerichtliche Forderungen und Schulden beziehen, sowie einen passwortgeschützten RAR-Anhang verbreitet. Durch das Öffnen dieses präparierten Archivs sind die angegriffenen Maschinen anfällig für Remcos RAT und Meduza Stealer-Infektionen. Zusätzlich nutzten die Hacker AutoIt/Injector-Malware. UAC-0050 hostet in der Regel seine Kontrollserver für Remcos RAT mithilfe der Dienste des malaysischen Anbieters Shinjiru.

Bemerkenswert ist, dass die Hacker für die E-Mail-Kampagne legitime kompromittierte Konten genutzt haben, einschließlich solcher innerhalb der gov.ua-Domain. Die aufgedeckten E-Mails deuten auch auf polnische Regierungsinstitutionen als Angriffsziel neben dem ukrainischen öffentlichen Sektor hin.

Als potenzielle Abhilfemaßnahme empfiehlt CERT-UA das Filtern von E-Mail-Anhängen, einschließlich passwortgeschützter Archive und Dokumente, auf Gateways zur Vermeidung von Eindringlingen.

Erkennen Sie UAC-0050-Einbrüche, die Remcos RAT und Meduza Stealer verbreiten

Jüngste Phishing-Kampagnen von UAC-0050 weisen auf die Ambitionen der Gruppe hin, den Umfang der Angriffe zu erweitern. Der jüngste massive Cyberangriff, der im CERT-UA#8218-Alarm behandelt wird, identifiziert sowohl die Ukraine als auch Polen als potenzielle Opfer von Eindringlingen. Die SOC Prime-Plattform bemüht sich, Organisationen in mehreren Branchen, einschließlich des öffentlichen Sektors, zu helfen, Angriffe jeglichen Umfangs und jeder Komplexität zu verhindern, bevor sie zuschlagen.

Verlassen Sie sich auf die kuratierte Liste von Erkennungsalgorithmen, die nach dem Tag „CERT-UA#8218“ gefiltert sind, um die Infrastruktur Ihrer Organisation gegen UAC-0050-Aktivitäten zu schützen, die Remcos RAT und Meduza Stealer-Malware verbreiten. Hier ist der Link zu allen relevanten Regeln und Abfragen, die mit MITRE ATT&CK® für schnellere Angriffszuordnung und umwandelbar in mehrere Cybersicherheitssprachen abgebildet sind:

Sigma-Regeln, um UAC-0050-Angriffe zu erkennen, die im CERT-UA#8218-Alarm behandelt werden

Klicken Sie auf Detektionen erkunden , um noch mehr Erkennungsalgorithmen für einen proaktiven Schutz gegen bestehende und neu auftretende Angriffe, die UAC-0050 zugeschrieben werden, zu erreichen. Das gesamte Regelset ist mit relevanten Metadaten angereichert, die tiefere Einblicke und Kontext zu Cyberbedrohungen für CTI-Forscher und SOC-Analysten bieten.

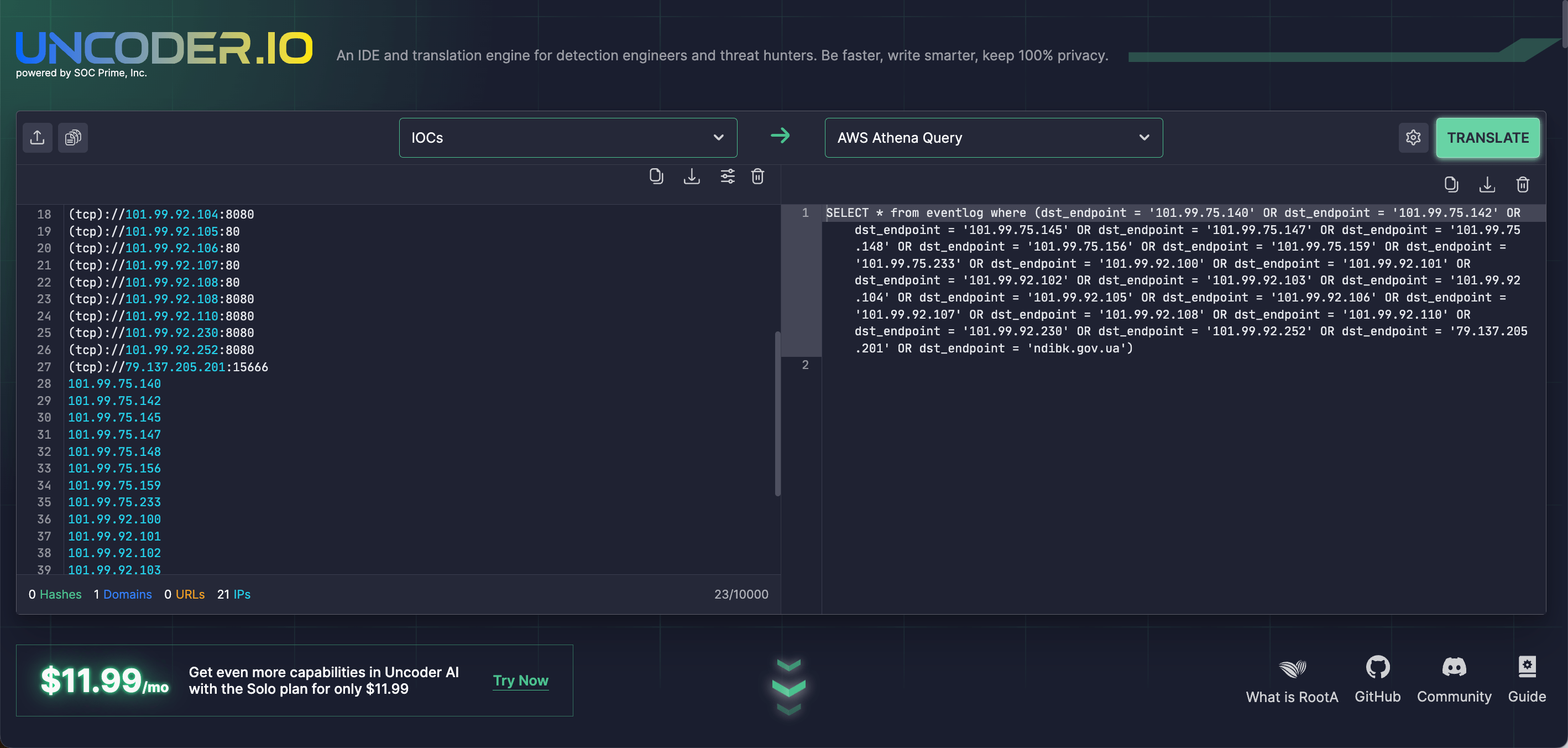

Mit Uncoder IO, der Open-Source-IDE für Detection Engineering, können Verteidiger das Beste aus IOC-Verpackungen machen, indem sie die forensischen Daten von der neuesten CERT-UA-Forschung verwenden, um sofort benutzerdefinierte Suchabfragen zu generieren, die in der ausgewählten Umgebung ausgeführt werden können.

MITRE ATT&CK Kontext

Um in den aufschlussreichen Kontext hinter dem massiven Phishing-Angriff von UAC-0050 einzutauchen, der in der neuesten CERT-UA#8218-Warnung behandelt wird, sind alle oben genannten Sigma-Regeln mit ATT&CK getaggt, die die relevanten Taktiken, Techniken und Subtechniken ansprechen:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | System Script Proxy Execution (T1216) | |

Masquerading: Double File Extension (T1036.007) |