Knapp nach der gemeinsamen Cybersicherheitswarnung, die Verteidiger vor der von Iran unterstützten Zusammenarbeit von Pioneer Kitten mit mehreren Ransomware-Gruppen, sorgt ein weiterer Anstieg der Ransomware-Aktivität für Aufsehen in der Landschaft der Cyberbedrohungen. Das FBI, CISA und Partner haben kürzlich eine gemeinsame Warnung über die erhöhte offensive Aktivität der RansomHub RaaS-Betreiber herausgegeben, die in nur einem halben Jahr seit dem Auftauchen der Gruppe in der Bedrohungsszene mindestens 210 Organisationen verletzt haben.

Erkennen Sie RansomHub-Angriffe

Da der Ransomware-Ausbruch auch 2024 so weit verbreitet bleibt und die Lösegeldforderungen im letzten Jahr um das Fünffache gestiegen sind, erweisen sich Ransomware Angriffe als zunehmende Bedrohung für globale Organisationen. Die Veröffentlichung des neuesten gemeinsamen Alarms AA24-242A durch die mitverfassenden Organisationen unterstreicht die Notwendigkeit, Angriffe von RansomHub-Ransomware-Partnern proaktiv zu vereiteln. Die SOC Prime-Plattform für kollektive Cyberverteidigung rüstet Sicherheitsteams mit kontextuell angereicherten Erkennungsalgorithmen aus, um ihnen zeitnah zu helfen, RansomHub-Einbrüche zu identifizieren.

Klicken Sie auf die Schaltfläche Erkennungen erforschen unten, um die Liste der relevanten SOC-Inhalte zu öffnen, die nach dem benutzerdefinierten Tag basierend auf dem Alarmbezeichner gefiltert sind. Alle Sigma-Regeln im bereitgestellten Erkennungsstapel sind mit dem MITRE ATT&CK®-Frameworkausgerichtet, angereichert mit umsetzbaren Metadaten & maßgeschneiderten CTI und bereit zur Nutzung in mehreren SIEM-, EDR- und Data-Lake-Lösungen.

Sicherheitsingenieure können auch nach weiteren Erkennungen mit dem benutzerdefinierten Tag „RansomHub“ suchen oder relevante Sigma-Regeln erkunden, um Ausbeutungsversuche in Bezug auf die bekannten Schwachstellen zu erkennen, die oft als Anfangsvektoren von RansomHub-Gegnern verwendet werden:

- Sigma-Regeln zur Erkennung von CVE-2023-3519-Ausbeutungsversuchen

- Sigma-Regeln zur Erkennung von CVE-2023-27997-Ausbeutungsversuchen

- Sigma-Regeln zur Erkennung von CVE-2023-46604-Ausbeutungsversuchen

- Sigma-Regeln zur Erkennung von CVE-2023-22515-Ausbeutungsversuchen

- Sigma-Regeln zur Erkennung von CVE-2023-46747-Ausbeutungsversuchen

- Sigma-Regeln zur Erkennung von CVE-2023-48788-Ausbeutungsversuchen

- Sigma-Regeln zur Erkennung von CVE-2020-1472-Ausbeutungsversuchen

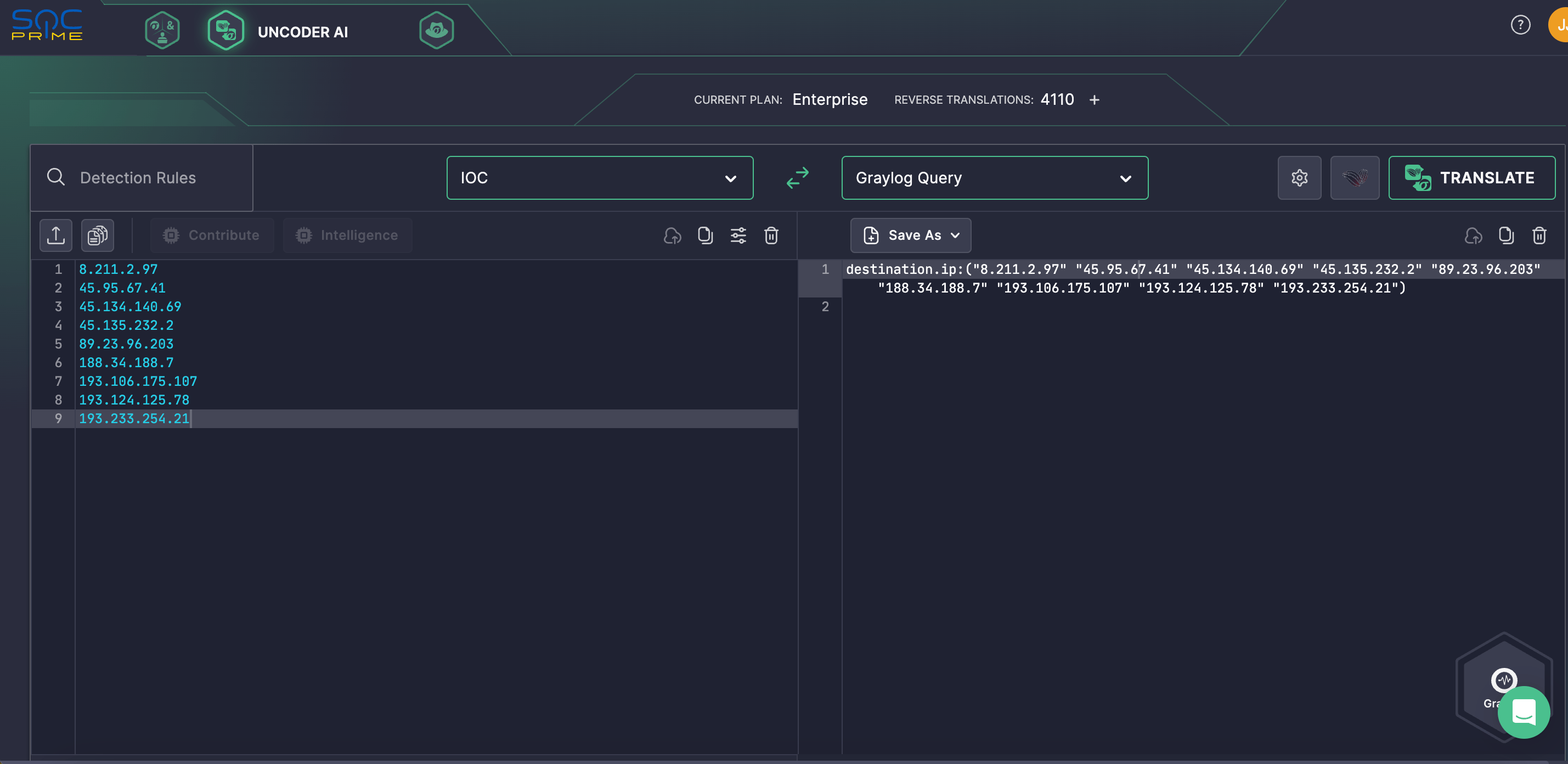

Sicherheitsteams können auch den KI-Co-Piloten von SOC Prime für die Detektionstechnik nutzen, um die Bedrohungsforschung und IOC-Abstimmung zu vereinfachen. Mit Uncoder AIist es einfacher, nach IOCs aus der entsprechenden Beratung zu suchen AA24-242A und verlinkt auf die RansomHub-Aktivität. Verteidiger können relevante IOCs nahtlos in Jagdabfragen konvertieren, die in ihrer gewählten SIEM- oder EDR-Instanz ausgeführt werden können.

RansomHub-Angriffsanalyse

Am 29. August 2024 haben das FBI und CISA gemeinsam mit anderen Autoritätsorganisationen den AA24-242A-Alarm herausgegeben, der sich auf die zunehmend wachsenden Angriffe gegen staatliche Stellen und kritische Infrastrukturen konzentriert, darunter Wasser- und Abwasserwirtschaft, IT, Gesundheitswesen, Finanzdienstleistungen und Kommunikationsdienste. Die hinter diesen Angriffen stehende RansomHub-Gruppe hat seit ihrem Auftauchen im Februar 2024 bereits über 210 Organisationen getroffen. RansomHub, früher bekannt als Cyclops oder Knight, hat sich zu einem effektiven und erfolgreichen Modell entwickelt und in letzter Zeit führende Ransomware-Partner aus anderen berüchtigten Varianten wie LockBit and ALPHV.

angezogen. Die Ransomware-Maintainer arbeiten nach dem RaaS-Modell und verwenden einen Ansatz der Doppel-Erpressung, wobei Systeme verschlüsselt und Daten extrahiert werden, um die Opfer zur Zahlung des geforderten Lösegeldes zu zwingen. Die bei der Verschlüsselung hinterlassene Lösegeldforderung fehlt typischerweise einer spezifischen Anforderungen oder Zahlungsanweisungen. Stattdessen wird eine Kunden-ID bereitgestellt, und die Opfer werden angewiesen, die Ransomware-Gruppe über eine einzigartige .onion-URL im Tor-Netzwerk zu kontaktieren. Den Opfern werden normalerweise bis zu 90 Tage eingeräumt, um zu zahlen, bevor ihre Daten auf der Leak-Seite des Gegners veröffentlicht werden.

Als der anfängliche Angriffsvektor verlassen sich die RansomHub-Maintainer häufig auf Phishing-E-Mails, die Ausnutzung von Schwachstellen, einschließlich der Bewaffnung kritischer Schwächen und Zero-Days wie CVE-2023-3519, CVE-2023-46604, CVE-2023-22515, oder CVE-2020-1472, und Passworteinspritzungsangriffe, die auf Konten abzielen, die bei Datenschutzverletzungen kompromittiert wurden. Die Angreifer erhalten PoC-Exploits von öffentlichen Quellen wie ExploitDB oder GitHub.

RansomHub-Akteure scannen Netzwerke mit Tools wie AngryIPScanner, Nmap und PowerShell. Angreifer setzen auch eine Reihe von Techniken ein, um der Erkennung zu entgehen, wie z.B. das Umbenennen von Ransomware-Executables in harmlose Namen, das Löschen von Systemprotokollen und die Verwendung der Windows Management Instrumentation zur Deaktivierung von Antivirensoftware. In einigen Fällen deaktivieren sie auch EDR-Tools mit ihren eigenen Dienstprogrammen. Zur Persistenz erstellen oder aktivieren sie Benutzerkonten, verwenden Mimikatz , um Anmeldeinformationen zu sammeln und Privilegien zu erhöhen, und bewegen sich seitlich über das Netzwerk, mit Methoden wie RDP, PsExec, Anydesk, und verschiedenen C2-Tools wie Cobalt Strike und Metasploit. RansomHub nutzt außerdem ausgeklügelte Methoden, um Dateien auf dem System zu verschlüsseln, wie den Curve-25519-Verschlüsselungsalgorithmus, der ein einzigartiges öffentliches/privates Schlüsselpaar für jede gezielte Organisation verwendet.

Um die Risiken von RansomHub-Angriffen zu minimieren, raten die Mitverfasser der Richtlinien, sich an die im #StopRansomware-Leitfadenbereitgestellten Empfehlungen zu halten, die Cyberhygiene zu stärken und die vorhandenen Sicherheitsvorkehrungen der Organisation kontinuierlich zu testen und zu validieren. Durch die Nutzung des kompletten Produktangebots von SOC Prime für KI-gestützte Erkennungstechnik, automatisierte Bedrohungsjagd und erweiterte Bedrohungserkennung, können Organisationen proaktiv Angriffe durch Ransomware und andere aktuelle oder neu auftretende Bedrohungen jeglicher Größe und Komplexität abwehren, um eine robuste Cybersicherheitsposture aufzubauen.