Übersicht und Analyse, Top-Datenquellen und relevante Sigma-Regeln zur Erkennung von Privilegieneskalation

SOC Prime fördert die Zusammenarbeit einer globalen Cybersicherheits-Community und kuratiert die aktuellsten Sigma-Regeln, die mit dem MITRE ATT&CK® Framework abgestimmt sind und Teams ermöglichen, sich auf die Bedrohungen zu konzentrieren, die sie am meisten erwarten. Mit den kürzlich veröffentlichten On-Demand-Abonnements für die Plattform von SOC Prime können Sicherheitsspezialisten sofort auf Detection-as-Code-Inhalte zugreifen, die den für ihre Organisation spezifischen Angriffsvektoren am ehesten entsprechen. In diesem Blogartikel werden wir die Übersicht und Analyse der Taktik Privilegieneskalation (TA0004) behandeln und spezielle Sigma-Regeln erkunden, die sich mit dieser ATT&CK-Taktik befassen.

Plattform erkunden Ein Meeting buchen

Was ist Privilegieneskalation (TA0004)?

Gegner haben unterschiedliche Ziele, aber sie beeinflussen im Allgemeinen die Vertraulichkeit, Integrität oder Verfügbarkeit kritischer Systeme. Privilegieneskalation ist der Akt, innerhalb eines kompromittierten Systems höhere Vertrauensstellungen zu erlangen. Diese Vertrauensstellungen ermöglichen es ihnen, weitere Maßnahmen zu ergreifen, wie z.B. lateral zu neuen Hosts zu wechseln oder privilegierte Aktionen wie das Lesen oder Ändern geschützter Daten durchzuführen.

Inhalte zur Erkennung von Privilegieneskalation

Die Erkennung von Privilegieneskalation ist ein komplexer Prozess, der nicht auf eine einzelne Regel beschränkt werden kann und mehrere Erkennungsalgorithmen erfordert, während man neue Techniken, Werkzeuge und Implementierungen so schnell wie möglich berücksichtigt.

Sigma dient als De-facto-Standard zur Formulierung von Threat-Hunting-Abfragen, die verwendet werden können, um Erkennungsinhalte zu entwickeln, die auf die beliebtesten SIEM- & XDR-Lösungen anwendbar sind. Besuchen Sie das Sigma-Repository auf GitHub für weitere Details oder erforschen wie Sigma Cybersicherheit als anbieterunabhängigen und zukunftssicheren Industriestandard transformiert.

Nutzung von Uncoder.IO, Teams können Sigma-Regeln sofort in die von ihnen gewählte Sicherheitslösung übersetzen. Alternativ können Sigma-Regeln mit dem Kommandozeilen-Interface in das gewählte Sprachformat über SIGMAC Tool konvertiert werden.

Im Folgenden finden Sie unsere empfohlenen Sigma-Regeln zur Behandlung der Taktik Privilegieneskalation (TA0004):

Verhaltensregel: Windows-Debug-Privilegien zugewiesen

SeDebugPrivilege ist ein Privileg innerhalb von Windows, das es Gegnern ermöglicht, durch Debugging von Systemprozessen zum lokalen Systemkonto (Windows-Äquivalent von Root) zu eskalieren. Diese Regel identifiziert Konten, denen das SeDebugPrivilege zugewiesen wird.

Exploit-Regel: Mögliche Privilegieneskalation über Dirty Pipe durch Überschreiben von Daten in beliebigen Dateien [CVE-2022-0847] (via auditd)

CVE-2022-0847 (Dirty Pipe) ist eine Schwachstelle, die es einem Nicht-Root-Benutzer erlaubt, Daten in einer beliebigen Zieldatei zu überschreiben. Diese Regel nutzt Systemaufruf-Ereignisse von auditd, um wahrscheinliche Ausbeutungsversuche zu identifizieren.

Tool-Regel: Mögliche AdvancedRun-Ausführungsmuster (via cmdline)

AdvancedRun ist ein Freeware-Tool des Softwareentwicklers Nir Sofer. Das Tool wurde von Bedrohungsakteuren verwendet, um von einem lokalen Administrator zu Systemprivilegien zu eskalieren.

Cloud-Regel: Möglicher Missbrauch von Azure-API-Berechtigungen (via azuread)

Azure-Apps können die App-Rolle „AppRoleAssignment.ReadWrite.All“ zugewiesen bekommen. Mit dieser Berechtigung kann sich eine App selbst beliebige API-Berechtigungen erteilen, einschließlich der Fähigkeit, Benutzerrollen zum Global Admin zu ändern. Diese Regel identifiziert Apps, denen sensible App-Rollen-Berechtigungen zugewiesen werden.

Plattform erkunden Ein Meeting buchen

Erkennung von Privilegieneskalation: Häufigste Protokollquellen

Sigma-Regeln, die auf der Plattform von SOC Prime verfügbar sind, decken Protokollquellen ab, die auf die Umgebung der Organisation zugeschnitten sind. Hier sind fünf der am häufigsten erforderlichen Protokollquellen zur Erkennung von Privilegieneskalation.

Prozesserstellung

Im Folgenden finden Sie die häufigsten Prozess-Erstellungsprotokollquellen:

-

Windows-Sicherheitsprotokolle

- 4688, bestätigen Sie, dass Befehlszeilendetails enthalten sind

-

Sysmon für Windows und Sysmon für Linux

- Ereignis-ID 1

-

Linux-Auditd-Protokolle

- execve-Ereignistyp

-

Endpoint Detection & Response (EDR) | eXtended Detection and Response (XDR)

- Einige EDR-Dienste bieten keine passive oder angereicherte Prozess-Erstellungsereignisse.

Dienst-Erstellung and Geplante Aufgabe Erstellungsdatenquellen

Es ist üblich, dass Gegner Dienste und Aufgaben zur Privilegieneskalation erstellen. Dienste laufen mit Systemberechtigungen und geplante Aufgaben können von Administratoren erstellt werden. Geplante Aufgaben werden normalerweise erstellt, um als SYSTEM ausgeführt zu werden und werden dann in kurzer Zeit gelöscht.

Hier sind einige gemeinsame Dienst- und geplante Aufgaben-Erstellungsdatenquellen:

-

Windows-Sicherheitsprotokolle

- 7045

- 4698

-

Endpoint Detection & Response (EDR) | eXtended Detection and Response (XDR)

- Einige EDR-Dienste bieten keine passive oder angereicherte Erstellung von geplanten Aufgaben/Diensten-Ereignissen

Native Cloud-Identity- und Access-Management-Protokolle (IAM)

Wenn Benutzerrollen geändert werden, protokollieren die Cloud-Anbieter diese Änderungen normalerweise in Identity- und Access-Management-Protokollen. Beispielsweise enthält der Google Cloud Provider IAM-Protokolle in seinen Cloud Audit Logs.

Native Cloud-Aktivitätsprotokolle

Wenn Benutzer auf Ressourcen in der Cloud zugreifen oder diese ändern, wird normalerweise ein Audit-Protokoll erstellt, das den Zugriff zeigt. Beispielsweise bietet AWS CloudTrail-Protokolle, während Microsoft — AzureActivity-Protokolle. Die entsprechenden Aktivitätsprotokolle können Sicherheitsspezialisten helfen, den Zugriff auf sensible Ressourcen zu überprüfen.

Linux-Auditd-Protokolle und/oder gleichwertige EDR/XDR-Protokolle

Überwachen Sie die Aktivität vom Root-Konto mit auditd oder einer gleichwertigen Funktion, die von einem EDR/XDR bereitgestellt wird.

SOC Prime kuratiert hauptsächlich Erkennungen, die aus zwei Hauptquellen stammen, die zusammenarbeiten, um gemeinschaftliches Fachwissen zu schaffen, das es Teams ermöglicht, mit dem ständig wachsenden Angriffsvolumen Schritt zu halten. Sowohl das interne Content-Entwicklungsteam von SOC Prime als auch die Forscher des Threat Bounty Programs, einschließlich Emir Erdogan, Osman Demir, Nattatorn Chuensangarun, und Sittikorn Sangrattanapitak, haben hauptsächlich zum Angebot von Inhalten beigetragen, die sich mit der Taktik der Privilegieneskalation befassen.

Plattform erkunden Ein Meeting buchen

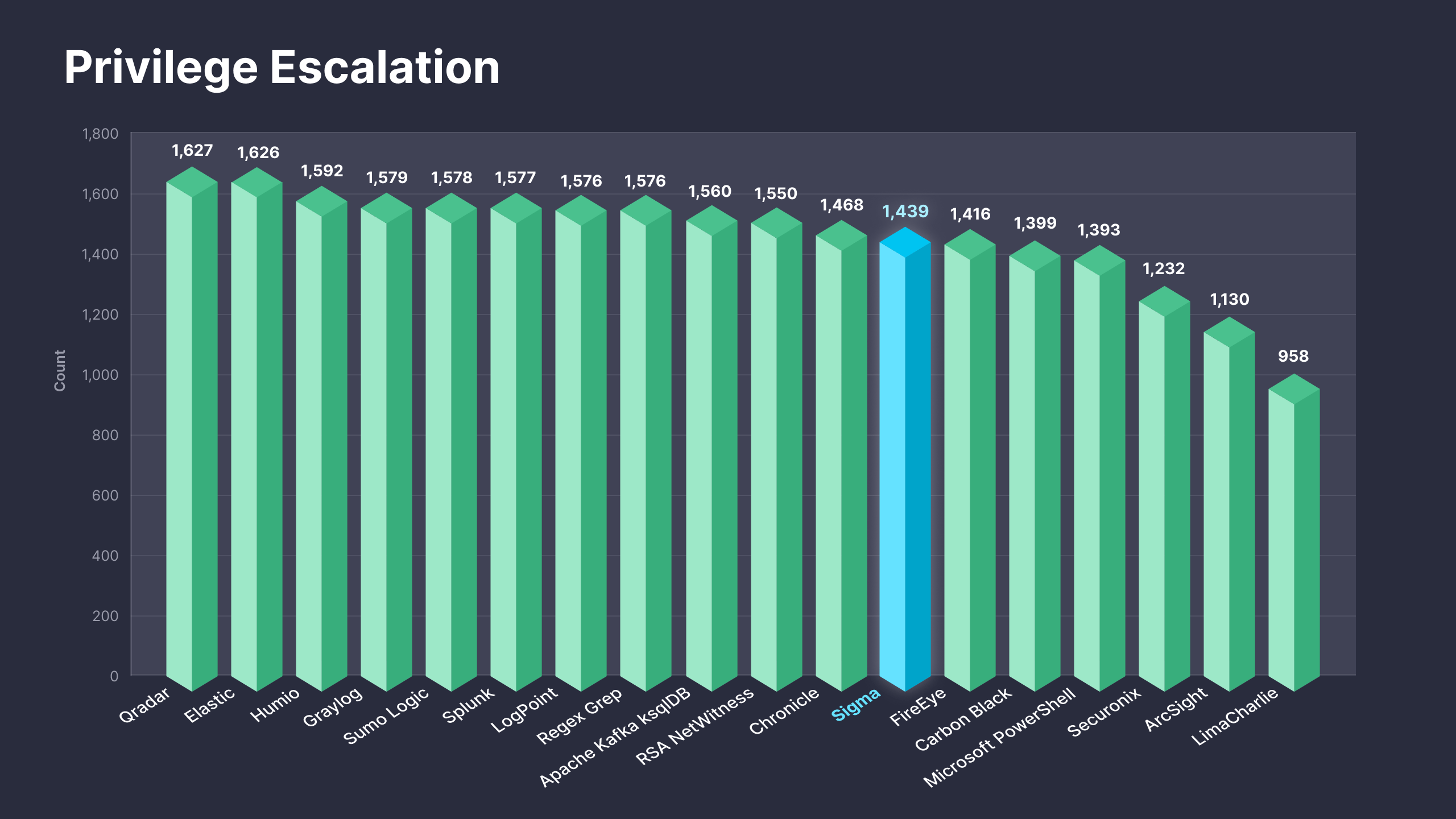

Abb. 1. Sigma-Regeln zur Behandlung der Taktik Privilegieneskalation (TA0004) zusammen mit Übersetzungen zu mehr als 25 unterstützten Plattformen

Die neu veröffentlichten On-Demand-Abonnements sind darauf ausgelegt, Sicherheitsspezialisten in die Lage zu versetzen, sofortigen Nutzen aus der Plattform von SOC Prime zu ziehen, indem sie direkten Zugriff auf Erkennungsinhalte bieten, die dem organisationsspezifischen Bedrohungsprofil entsprechen. Im Rahmen dieser Abonnements können Teams sofort auf mehr als 1.400 Sigma-basierte Erkennungsregeln zugreifen, die sich mit der Taktik der Privilegieneskalation befassen, zusammen mit Übersetzungen, die für mehr als 25 SIEM- und XDR-Formate verfügbar sind. Für weitere Details zu den On-Demand-Abonnementstufen, bitte verweisen Sie auf https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }