Am 28. August 2024 veröffentlichten das FBI, das Verteidigungsministerium und die CISA eine gemeinsame Warnung, die Cybersecurity-Experten auf einen Anstieg der Aktivitäten von Iran-verbundenen Gegnern aufmerksam macht. Diese Akteure arbeiten zunehmend mit Ransomware Banden zusammen, um Sektoren wie Bildung, Finanzen, Gesundheitswesen, staatliche Stellen und Verteidigungsindustrien anzugreifen. Bekannt als Pioneer Kitten, arbeitet das staatlich geförderte Hacker-Kollektiv aktiv daran, in die Netzwerke der Zielfirmen einzudringen und Zugang zu erlangen, mit der Absicht, mit Ransomware-Betreibern zusammenzuarbeiten, um Ransomware-Angriffe durchzuführen. Bemerkenswert ist, dass die meisten Anweisungen mit der Ausnutzung von internetfähigen Assets beginnen, die spezifische n-Tages-Schwachstellen aufweisen.

Erkennung von Pioneer Kitten-Angriffen

Staatlich geförderte Hacker-Kollektive haben in den letzten Jahren zugenommen. Dieser Trend stellt eine wachsende Bedrohung für Cyber-Abwehrkräfte dar, da das Ausmaß und die Raffinesse der Werkzeuge der Angreifer zunehmen. Iranische APT-Gruppen bleiben im 1. Quartal 2024 unter den aktivsten Kollektiven und teilen sich die Spitzenposition mit chinesischen, nordkoreanischen und russischen Akteuren.

Die neuesten Cyberspionage-Aktivitäten, die in der AA24-241A CISA-Warnung behandelt werden, fordern Cybersecurity-Praktiker auf, ihre Verteidigung gegen Pioneer Kitten (auch bekannt als Fox Kitten, UNC757, Parisite, RUBIDIUM und Lemon Sandstorm) zu verstärken, das derzeit mit Ransomware-Betreibern zusammenarbeitet, um bösartige Nutzlasten einzusetzen und sensible Daten von Organisationen in den USA und im Nahen Osten zu stehlen. SOC Prime Plattform für kollektive Cyber-Verteidigung bietet eine Sammlung von speziellen Sigma-Regeln zur Identifizierung der damit verbundenen bösartigen Aktivitäten, gepaart mit fortschrittlichen Bedrohungserkennungs- und Jagdlösungen, um die Bedrohungsuntersuchung zu erleichtern.

Drücken Sie die Explore Detections Schaltfläche unten, um sofort zu einem maßgeschneiderten Erkennungsstapel überzugehen, der die Pioneer Kitten TTPs im AA24-241A CISA-Warnung beschreibt. Alle Regeln sind mit über 30 SIEM-, EDR- und Data Lake-Technologien kompatibel und auf den MITRE ATT&CK®-Rahmenwerkabgebildet. Darüber hinaus sind die Regeln mit umfangreichen Metadaten angereichert, einschließlich Bedrohungsinformationen Referenzen, Angriffstimeline und Empfehlungen.

Cyber-Abwehrkräfte, die nach weiteren Regeln suchen, um TTPs im Zusammenhang mit Pioneer Kitten APT zu adressieren, könnten den Bedrohungserkennungs-Marktplatz mit benutzerdefinierten Tags auf Basis der Gruppenkennzeichen durchsuchen: „Pioneer Kitten“, „Fox Kitten“, „UNC757“, „Parisite“, „RUBIDIUM“, „Lemon Sandstorm“.

Da beobachtet wurde, dass Pioneer Kitten Hacker eine Reihe bekannter Schwachstellen zur Erstzugriffsgewinnung ausnutzen, können Sicherheitspraktiker auf spezielle Sammlungen von Sigma-Regeln zugreifen, die sich auf Ausnutzungsversuche für im Rampenlicht stehende CVEs beziehen, indem sie die folgenden Links verwenden.

Sigma-Regeln zur Erkennung von Ausnutzungsversuchen für CVE-2024-24919

Sigma-Regeln zur Erkennung von Ausnutzungsversuchen für CVE-2024-3400

Sigma-Regeln zur Erkennung von Ausnutzungsversuchen für CVE-2019-19781

Sigma-Regeln zur Erkennung von Ausnutzungsversuchen für CVE-2023-3519

Sigma-Regeln zur Erkennung von Ausnutzungsversuchen für CVE-2022-1388

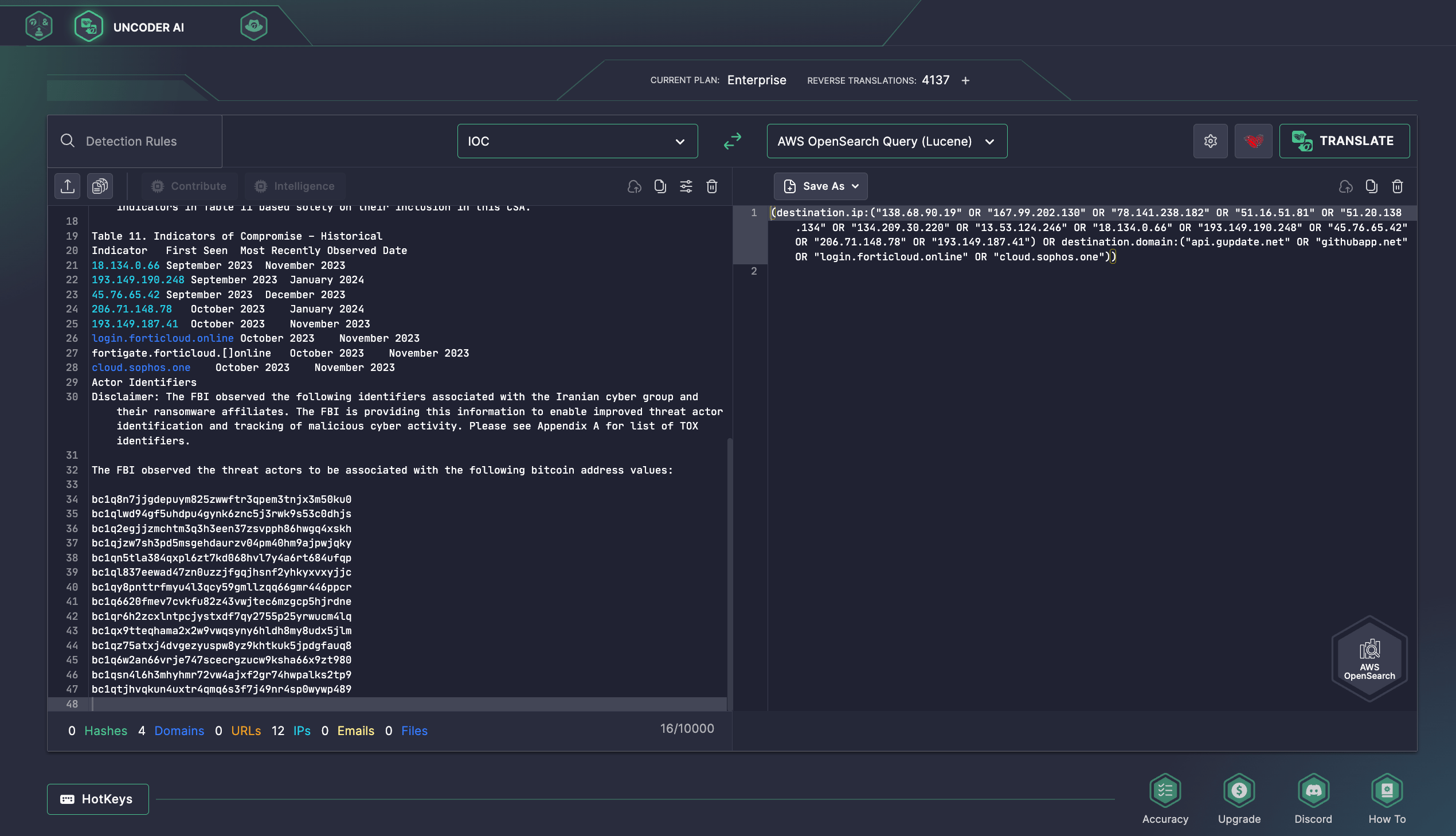

Darüber hinaus können Sicherheitsfachleute, um die Bedrohungsuntersuchung zu optimieren, Uncoder AI, der branchenweit erste KI-Co-Pilot für Detection Engineering, verwenden, um sofort nach Compromise Indikatoren zu suchen, die in der zugehörigen Warnung bereitgestellt werden. Uncoder AI fungiert als IOC-Packager, der Cyber-Abwehrkräfte in die Lage versetzt, IOCs mühelos zu interpretieren und maßgeschneiderte Jagdanfragen zu generieren. Diese Anfragen können dann nahtlos in ihre bevorzugten SIEM- oder EDR-Systeme zur sofortigen Ausführung integriert werden.

Analyse der Pioneer Kitten Angriffe

Die jüngste Sicherheitswarnung des FBI, des Cyber Crime Center (DC3) des Verteidigungsministeriums und der CISA informiert Verteidiger über die wachsenden Risiken im Zusammenhang mit der massiven Offensive, die von iranischen staatlich unterstützten Akteuren orchestriert wird. Insbesondere AA24-241A Alarm informiert detailliert über die Aktivitäten der Pioneer Kitten Gruppe, die sich seit 2017 auf US-Organisationen konzentriert und im privaten Sektor unter mehreren Namen identifiziert wurde, wie Fox Kitten, UNC757, Parisite, RUBIDIUM und Lemon Sandstorm. Die Gruppe, die direkt mit der iranischen Regierung (GOI) in Verbindung steht, bezeichnet sich selbst häufig unter dem Pseudonym „xplfinder“ oder „Br0k3r“.

Laut US-Bundesbehörden arbeitet Pioneer Kitten mit mehreren Ransomware-Banden zusammen, um Angriffe gegen Organisationen in den USA, Israel, Aserbaidschan und den Vereinigten Arabischen Emiraten zu starten. Iranische Hacker, die an diesen Operationen beteiligt sind, verschleiern absichtlich ihren Standort innerhalb Irans und bleiben bei der Interaktion mit ihren Ransomware-Partnern absichtlich vage bezüglich ihrer Nationalität und Herkunft. Unabhängig von ihren Ransomware-Aktivitäten führt die Pioneer Kitten Gruppe auch eine breitere Kampagne mit dem Schwerpunkt auf dem Diebstahl „sensibler technischer Daten“ von Organisationen in Israel und Aserbaidschan.

Die Pioneer Kitten Gruppe wurde entdeckt, direkt mit bösartigen Ransomware-Gruppen wie NoEscape, Ransomhouse und ALPHV (BlackCat)zusammenzuarbeiten und Encryption-Operationen im Austausch gegen einen Anteil des Lösegelds zu unterstützen. Ihre Rolle geht über die bloße Bereitstellung von Zugang hinaus – sie arbeiten aktiv mit anderen Ransomware-Partnern zusammen, um Opfernetzwerke zu blockieren und Erpressungsstrategien zu planen.

Das FBI hat diese Gruppe auch mit Hack-and-Leak-Kampagnen in Verbindung gebracht, wie der Pay2Key-Operation Ende 2020. In dieser Kampagne nutzten die Akteure die .onion-Site, die auf der Cloud-Infrastruktur einer zuvor kompromittierten Organisation gehostet wurde. Nach dem Diebstahl von Daten machten sie den Verstoß in den sozialen Medien öffentlich, tagten Opfer und Medien und leakten die Daten online. Anders als bei typischen Ransomware-Angriffen schien Pay2Key eine Informationsoperation mit dem Ziel zu sein, Israels Cyber-Infrastruktur zu stören, anstatt primär finanziell motiviert zu sein.

Mit GOI verbundenen Akteure verschaffen sich initialen Zugang zu den Netzwerken der Opfer, indem sie Schwachstellen in entfernten externen Diensten auf öffentlich zugänglichen Assets ausnutzen. In der neuesten Kampagne wurden sie beobachtet, wie sie IP-Adressen mit Check Point Security Gateways auf Schwachstellen im Zusammenhang mit CVE-2024-24919untersuchten. Mitte Frühjahr 2024 suchten sie wahrscheinlich nach Systemen, die verwundbar gegenüber CVE-2024-3400 als initialem Zugangsvektor sind. Zusätzlich sind sie dafür bekannt, Citrix Netscaler-Schwachstellen auszunutzen, einschließlich CVE-2019-19781, und der BIG-IP iControl REST Schwachstelle (CVE-2022-1388).

Nach der Ausnutzung der anfälligen Instanzen verwendet Pioneer Kitten verschiedene Techniken, um die Persistenz zu wahren und die Kontrolle über die kompromittierten Netzwerke zu behalten, einschließlich der Erfassung von Anmeldeinformationen, der Bereitstellung einer Webshell, der Platzierung zusätzlicher Webshells unmittelbar nachdem Systeminhaber Schwachstellen gepatcht haben, der Manipulation von Zero-Trust-Anwendungen und anderen Sicherheitsrichtlinien, um Erkennungen zu umgehen, der Erstellung bösartiger geplanter Aufgaben und der Installation von Backdoors.

Sie wenden auch eine Reihe von Feindtechniken für die Ausführung, Privilegieneskalation und Verteidigungsumgehung an, einschließlich der Neunutzung kompromittierter Anmeldedaten von Geräten wie Citrix Netscaler, um auf andere Anwendungen zuzugreifen, der Missbrauch von Admin-Anmeldeinformationen, der Deaktivierung von Sicherheitssoftware, um die Antimalware-Analyse zu umgehen, und der Nutzung eines kompromittierten Admin-Kontos für offensive Zwecke. Iranische Hacker exportieren auch Systemregistrierungshives und Netzwerksicherheitskonfigurationen auf betroffenen Geräten und exfiltrieren sowohl Benutzer- als auch Netzwerkdaten. Für die Befehls- und Kontrollphase verlassen sie sich auf das AnyDesk-Dienstprogramm für Backup-Fernzugriff und nutzen Ligolo- oder NGROK-Tunneling-Tools zur Einrichtung ausgehender Verbindungen.

Um die Risiken der Pioneer Kitten-Angriffe zu minimieren, empfehlen Verteidiger das Patchen der von der Gruppe ausgenutzten CVEs, die Untersuchung gestohlener Anmeldedaten und Einstiegspunkte im Falle einer Ausnutzung von Schwachstellen sowie das Überprüfen auf einzigartige bösartige Aktivitäten wie spezifische Benutzernamen, die Nutzung spezifischer Werkzeuge aus dem Repertoire der Gegner und die Überwachung ausgehender Anfragen. SOC Primes Angriffsdetektiv unterstützt Organisationen dabei, ihre Cybersecurity-Haltung risikoorientiert zu optimieren, indem er umfassende Bedrohungssichtbarkeit gewinnt, die Erkennungsabdeckung verbessert, Zugang zu wenig noiseintensiven und qualitativ hochwertigen Regeln für Alarmierungen erhält und automatisiertes Bedrohungsjagd ermöglicht.