Am 16. Juni 2023 gaben CERT-UA-Forscher eine neue Warnung heraus, die sich auf die kürzlich entdeckte bösartige Aktivität gegen die nach Ivan Tscherniakhowski benannte Nationale Verteidigungsuniversität der Ukraine, die führende militärische Bildungseinrichtung des Landes, bezieht. In dieser laufenden Kampagne verbreiten Bedrohungsakteure PicassoLoader und Cobalt Strike Beacon auf den kompromittierten Systemen über eine bösartige Datei mit einem Makro und einem Lockbild mit dem Emblem der Universität. Die bösartige Aktivität wird dem als UAC-0057 alias GhostWriter bekannten Hacking-Kollektiv zugeschrieben.

UAC-0057 alias GhostWriter Angriffsanalyse

Der Beginn des Sommers 2023 hat die Aktivität in der Cyberbedrohungslandschaft intensiviert. Anfang Juni warnte CERT-UA die weltweite Community der Cyberverteidiger vor laufenden Cyber-Spionage-Operationen gegen ukrainische und zentralasiatische Organisationen, die mit der Gruppe UAC-0063 in Verbindung stehen. Mitte Juni sorgte eine weitere Welle von Cyberangriffen für Aufsehen in der Cyberbedrohungsarena, abgedeckt in der entsprechenden CERT-UA#6852-Warnung.

Cybersecurity-Forscher haben kürzlich eine PPT-Datei entdeckt, die ein bösartiges Makro und ein Emblem-Bild der nach Ivan Tscherniakhowski benannten Nationalen Verteidigungsuniversität der Ukraine enthält und die zielgerichteten Vertreter der entsprechenden Bildungseinrichtung dazu verleitet, das Dokument zu öffnen. Die Infektionskette beginnt mit dem Öffnen des Dokuments und der Aktivierung des bösartigen Makros, das zur Generierung einer DLL-Datei zusammen mit einer Verknüpfungsdatei führt, um erstere zu starten. Die bösartige DLL-Datei wird als PicassoLoader-Malware identifiziert, die häufig von der UAC-0057-Hackergruppe, auch bekannt als GhostWriter, verwendet wird. PicassoLoader lädt und startet einen .NET-Malware-Dropper, der wiederum eine weitere DLL-Datei entschlüsselt und startet. Letztere wird verwendet, um die berüchtigte Cobalt Strike Beacon Malware auf kompromittierten Systemen zu entschlüsseln und zu starten. Bedrohungsakteure erhalten die Persistenz der oben genannten DLL-Datei über eine geplante Aufgabe oder durch Erstellen einer LNK-Datei im Autostart-Ordner.

Laut den CERT-UA-Forschungsergebnissen befinden sich die Remote-Access-Server der Malware in Russland, allerdings sind die Domainnamen über Cloudflare-Funktionen verborgen.

Erkennung der bösartigen Aktivität der UAC-0057-Gruppe, die in der CERT-UA#6852-Warnung behandelt wird

Angesichts der unablässigen Zunahme von Cyberangriffen gegen die Ukraine und ihre Verbündeten unternehmen Cybersecurity-Verteidiger konzertierte Anstrengungen, um das Bewusstsein zu schärfen und die damit verbundenen Risiken schnell zu mindern. Als Antwort auf die neue CERT-UA#6852-Warnung, die die bösartige Aktivität der UAC-0057-Hackergruppe abdeckt, die auch als GhostWriter bekannt ist, hat die SOC Prime Platform kuratierte Sigma-Regeln veröffentlicht, die über den unten stehenden Link verfügbar sind:

Sigma-Regeln zur Erkennung der Gegneraktivität von UAC-0057, abgedeckt in der CERT-UA#6852-Warnung

Erkennungsalgorithmen sind mit dem MITRE ATT&CK®-Rahmenwerk v12abgestimmt, angereichert mit Informationen und relevanten Metadaten und sind in Dutzenden von SIEM-, EDR- und XDR-Technologien anwendbar. Um die Suche nach den oben genannten Sigma-Regeln zu vereinfachen, können Sicherheitstechniker die benutzerdefinierten Filter-Tags basierend auf der Gruppen-ID („UAC-0057“) oder der entsprechenden CERT-UA-Warnung („CERT-UA#6852“) anwenden.

Um die gesamte Sammlung von Sigma-Regeln zur Erkennung von GhostWriter-Aktivität zu erreichen, klicken Sie auf den Erkennungen erkunden -Button unten. Überprüfen Sie ATT&CK-Links, CTI und mehr Cyberbedrohungskontext, um immer auf dem Laufenden zu bleiben.

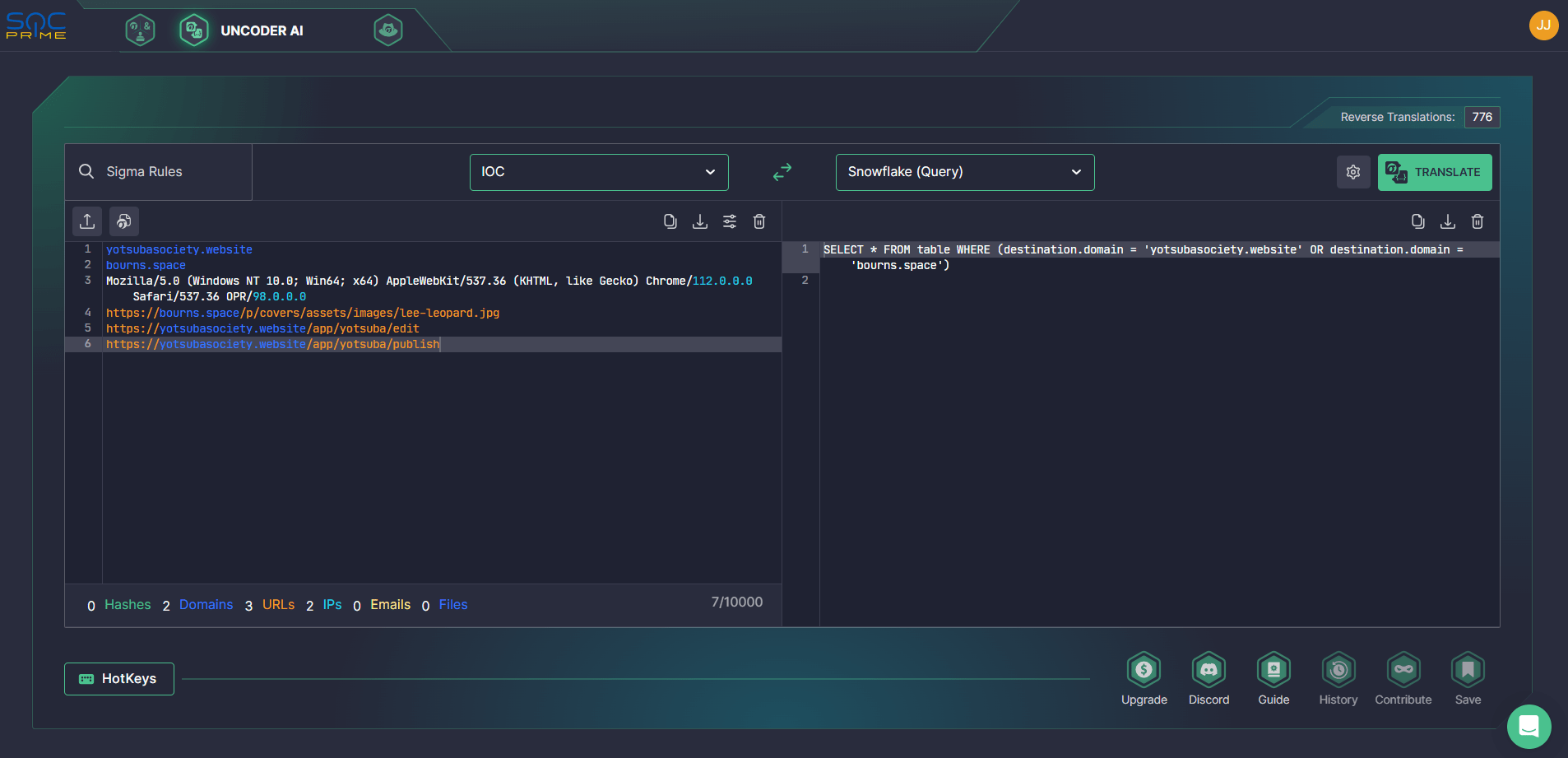

Cybersecurity-Experten können auch nahtlos nach Indikatoren für eine Kompromittierung im Zusammenhang mit der UAC-0057-Gegneraktivität suchen, die in den neuesten CERT-UA-Forschungenbereitgestellt wurden. Verlassen Sie sich auf Uncoder AI , um sofort benutzerdefinierte IOC-Abfragen zu generieren, die bereit zur Ausführung in der ausgewählten SIEM- oder EDR-Umgebung sind, und um die PicassoLoader- та Cobalt Strike Beacon-Infektion in Ihrer Infrastruktur rechtzeitig zu identifizieren.

MITRE ATT&CK Kontext

Um den Kontext hinter der neuesten bösartigen Kampagne von UAC-0057, die in der CERT-UA#6852-Warnung gemeldet wurde, zu erkunden, sind alle dedizierten Sigma-Regeln automatisch mit ATT&CK gekennzeichnet, um die entsprechenden Taktiken und Techniken zu adressieren: