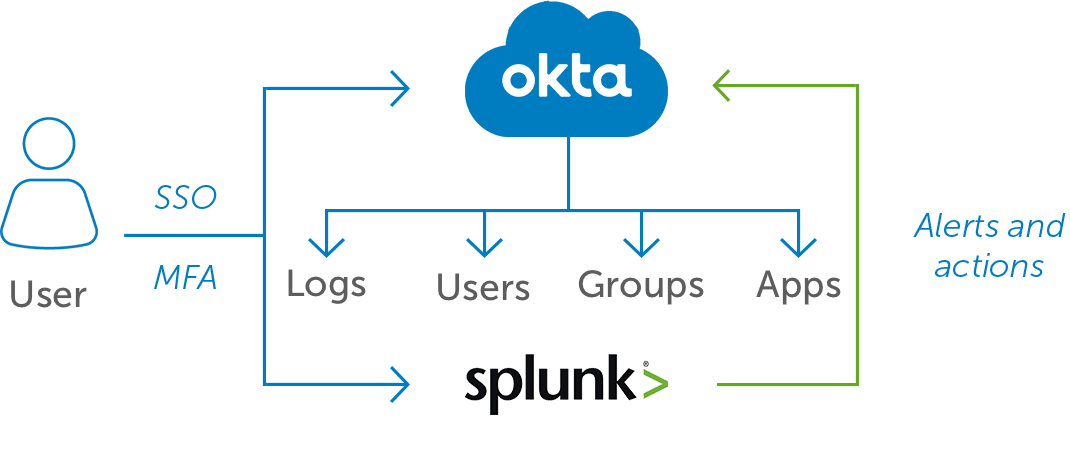

In der heutigen Welt der sich schnell entwickelnden Technologien stehen Organisationen vor zwei großen Herausforderungen: „Wie geht man damit um?“ und „Wie schützt man eine riesige Menge an Daten?“ Hier kommt Splunk ins Spiel. Dieses SIEM hilft Unternehmen dabei, Protokolldateien zu sammeln, zu analysieren und zu überwachen. Es ist mittlerweile unverzichtbar geworden, da es Unternehmen glaubwürdige Informationen liefert. Gleichzeitig ist Okta eine beliebte Lösung für Identitäts- und Zugriffsmanagement (IAM).

Die Integration von Splunk mit Okta hilft Organisationen, die Benutzerautorisierung, das Protokollieren von Prüfungen und die Zugriffskontrolle zu optimieren. Splunk und Okta sind zwei leistungsstarke Werkzeuge, die die Sicherheit und Sichtbarkeit von Systemen und Anwendungen eines Unternehmens erheblich verbessern können. Heute schauen wir uns die Vorteile und Schritte an, die für das Einrichten von Splunk in Okta erforderlich sind.

Laut Okta, können Sie durch die Nutzung der Okta-Splunk-Integration die folgenden Vorteile erleben:

Quelle: Okta

Okta & Splunk-Integration: Schritt-für-Schritt-Anleitung

Die Konfiguration von Splunk in Okta umfasst mehrere wichtige Schritte. Hier ist eine Schritt-für-Schritt-Anleitung, um Sie durch den Prozess zu führen. Bevor Sie beginnen, stellen Sie sicher, dass Sie über ein gültiges Splunk-Konto mit administrativem Zugriff verfügen, um die Okta-Integration zu konfigurieren.

Schritt 1: Hinzufügen der Splunk-App zu Okta

Um die Okta-Splunk-Integration -Prozess zu starten, sollten Sie zuerst die Splunk-App zu Okta hinzufügen. Die Splunk-App ist ein „Connector“ zwischen Okta und Splunk, der den Datenaustausch zwischen diesen beiden Systemen ermöglicht. Um die Splunk-App manuell zu Okta hinzuzufügen, folgen Sie diesen Schritten:

- Melden Sie sich bei Ihrem Okta-Admin-Konto an und navigieren Sie zum Okta Admin Dashboard.

- Klicken Sie auf den Anwendungen -Tab und gehen Sie zu App-Katalog durchsuchen.

- Suchen Sie nach „Splunk“ im Okta Integration Network oder wählen Sie Neue App erstellen.

- Klicken Sie auf Add und fügen Sie eine Anwendungsbezeichnung (es ist ein Name für die Anwendung, z.B. „Splunk 1“) hinzu und geben Sie Ihre Splunk-URL ein.

- Klicken Sie auf Weiter , um fortzufahren, und jetzt ist es an der Zeit, Okta SLO zu konfigurieren.

Schritt 2: Konfiguration von Okta Single Logout (SLO)

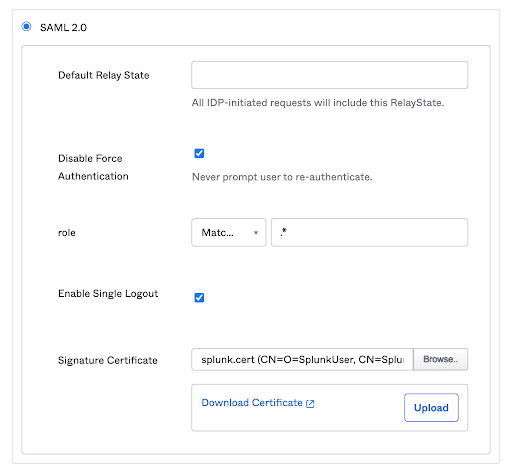

Nun konfigurieren wir das Okta Single Logout (SLO). Es ermöglicht Ihnen, sich mit einer einzigen Aktion gleichzeitig von Okta und anderen Anwendungen abzumelden. Die Aktivierung von SLO ist wichtig, da sie sicherstellt, dass Sie sowohl von Okta als auch von Splunk sicher abgemeldet werden, wenn der Abmeldeprozess gestartet wird. So konfigurieren Sie Okta SLO:

- Greifen Sie auf die Splunk-App innerhalb von Okta zu und navigieren Sie zum Sign-On -Tab.

- Aktivieren Sie die Single Logout -Option und fügen Sie Ihre splunk.cert -Datei im Signaturzertifikat -Feld hinzu.

- Speichern Sie die Konfigurationsänderungen.

Schritt 3: Befüllung von Splunk mit Oktas Metadaten

Bevor wir zur Splunk-Instanz wechseln, tun Sie Folgendes in den Okta-Anwendungseinstellungen:

- Gehen Sie zum Sign-On -Tab.

- Klicken Sie auf den Setup-Anweisungen anzeigen Knopf.

- Halten Sie diese Seite geöffnet, da sie Informationen enthält, die zur Konfiguration von Splunk erforderlich sind.

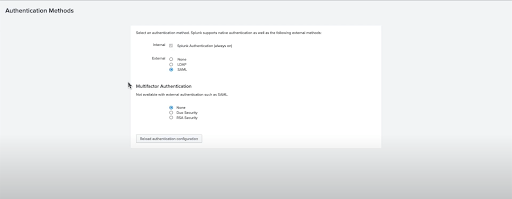

Wechseln Sie nun zur Splunk-Instanz, um Splunk für SAML SSO zu konfigurieren:

- Greifen Sie auf Ihre Splunk-Instanz zu und melden Sie sich als Administrator an.

- Navigieren Sie zum Einstellungen -Menü und wählen Sie SAML Single Sign-On.

- Klicken Sie auf SAML konfigurieren.

- Dann müssen Sie die Metadaten des Identitätsanbieters (IdP) spezifizieren, indem Sie eine XML-Datei hochladen.

- Als nächstes sollten alle Felder automatisch ausgefüllt werden. Stellen Sie sicher, dass folgende Details korrekt sind. Wenn nicht, füllen Sie sie aus den Okta-Setup-Anweisungen aus:

- Entity-ID (Sie können sie auf splunk-firmenname).

- Single Sign-On (SSO) & Single Log Out (SLO) – diese Links sind gleich, außer für das /sso/saml or /slo/saml am Ende der URL.

- IdP-Zertifikatspfad.

- Speichern Sie die Konfiguration.

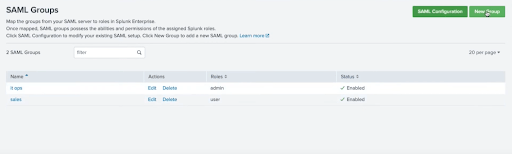

Schritt 4: Zuordnung von Okta-Gruppen zu Splunk-Rollen

Die Zuordnung von Okta-Gruppen zu Splunk-Rollen gewährleistet eine effektive Zugriffskontrolle innerhalb von Splunk, basierend darauf, zu welcher Okta-Gruppe ein Benutzer gehört. Durch die Konfiguration dieser Zuordnung können Sie Benutzern automatisch die entsprechenden Rollen zuweisen, wenn sie sich über Okta authentifizieren. Befolgen Sie diese Schritte, um Okta-Gruppen zu Splunk-Rollen zuzuordnen:

- In der Splunk-App sollten Sie, nachdem Sie SAML als Authentifizierungsmethode ausgewählt haben, Zugriff auf SAML-Gruppen.

- Wenn Sie auf Neue Gruppeklicken, können Sie einen Gruppennamen und entsprechende Splunk-Rollen (z.B. Admin) zuweisen.

- Zum Zeitpunkt der Anmeldung werden SAML-Benutzer zu Splunk hinzugefügt. Die Daten eines Benutzers (E-Mail und Name) werden von Okta als SAML-Attribute an Splunk gesendet.

- Auf diese Weise melden sich Benutzer nahtlos bei Splunk über Oktasemalessly an, indem sie ihre Splunk-Konten verwenden, und ihre Splunk-Rollen werden auch je nach den Gruppen, in denen sie hinzugefügt wurden, zugeordnet.

Wenn Benutzer zu Okta-Gruppen hinzugefügt oder daraus entfernt werden, werden ihre Zugriffsrechte in Splunk automatisch angepasst. Indem konsistente Zugriffskontrollen in beiden Systemen aufrechterhalten werden, können Organisationen die Sicherheit erhöhen und die gesamte Systemeffizienz verbessern.

Schritt 5: Aktivierung zusätzlicher Sicherheitsfunktionen (optional)

Sie können zusätzliche Sicherheitsfunktionen wie die Multi-Faktor-Authentifizierung (MFA) und adaptive Zugriffsrichtlinien einrichten, entsprechend den Anforderungen Ihrer Organisation. Tun Sie dafür Folgendes:

- Gehen Sie zur Okta Admin-Konsole.

- Navigieren Sie zu Splunk in Anwendungen.

- Klicken Sie auf den Sign-On -Tab.

- Scrollen Sie nach unten zum Einstellungen -Abschnitt.

- Aktivieren Sie MFA für die Splunk-App, indem Sie die gewünschten MFA-Faktoren aus den verfügbaren Optionen auswählen.

Vergessen Sie nicht, die MFA-Einrichtung an die Benutzer Ihrer Organisation zu kommunizieren. Informieren Sie sie über die zusätzlichen Sicherheitsmaßnahmen und erklären Sie, wie sie eingerichtet und verwendet werden.

Schritt 6: Überwachung und Wartung

Wie bei jeder Lösung ist Wartung essenziell. Die Splunk-Okta-Integration ist keine Ausnahme. Zuallererst sicherstellen, dass der Sicherheitsaspekt gewährleistet ist. Überwachen Sie dazu Protokolle und die Systemleistung. Die einfachsten Schritte wären, die folgenden Faktoren zu überprüfen:

- Jede verdächtige Aktivität, ungewöhnliche Muster, einige unnormale Anmeldungen usw.

- Denken Sie immer daran, die Ressourcennutzung Ihres Systems zu überprüfen. Hohe Werte der Nutzung von CPU, Speicher und Festplattenspeicher können Indikatoren für Aktivitäten eines Bedrohungsakteurs sein.

Andere wichtige Schritte wären, beide Ihrer Systeme kontinuierlich zu aktualisieren und zu patchen, um mögliche Schwachstellen und Fehler zu vermeiden. Und schließlich, wenn Sie Änderungen an Ihrer Splunk-Okta-Integration und Einrichtung vornehmen, stellen Sie sicher, dass Sie diese testen und bei Bedarf Fehler beheben.

Angesichts der sich ständig verändernden Bedrohungslandschaft im Cyber-Bereich suchen fortschrittliche Organisationen nach Möglichkeiten, ihre Cyber-Abwehrfähigkeiten zu stärken und aufkommende Bedrohungen rechtzeitig zu erkennen. Die Verwaltung von Multi-Tenant-Infrastrukturen und die Analyse großer Datenmengen aus verschiedenen Quellen können eine entmutigende Herausforderung darstellen, die zusätzliche Zeit und Mühe des SOC-Teams erfordert, insbesondere für Organisationen, die unterschiedliche SIEM- oder EDR-Technologie-Stacks betreiben. Die SOC Prime Plattform für kollektive Cyber-Abwehr bietet eine praktikable Lösung, indem sie eine vereinfachte Übersetzung von Erkennungsinhalten für 28 SIEM-, EDR- und XDR-Technologien, einschließlich Splunk, ermöglicht.

Melden Sie sich für die SOC Prime Plattform an und machen Sie das Beste aus über 12.000 Splunk-Warnungen und Abfragen, die auf dem weltweit größten Marktplatz für Bedrohungserkennung verfügbar sind, und wandeln Sie Sigma-Regeln sofort in das Splunk-Format um, unterstützt durch die Kraft künstlicher Intelligenz mit Uncoder AI.

Splunk-Kunden können sich auch auf die SOC Prime CCM-App für Splunk verlassen, um kontinuierlich neue Regeln und Regel-Updates von der SOC Prime Plattform sowohl in Cloud- als auch in On-Premises-Splunk-Instanzen zu streamen. Die App ist direkt von Splunkbase.