Februar 2023 kann als Monat andauernder Angreiferkampagnen gegen die Ukraine markiert werden, die den Phishing-Angriffsvektor ausnutzen und Fernzugriffssoftware einsetzen. Auf die Phishing-Angriffe, die sich ausbreiten, folgen Remcos RAT und missbrauchen Remote Utilities Software, eine weitere Massen-E-Mail-Verteilung, die auf ukrainische Organisationen abzielt und die Aufmerksamkeit von Cyber-Verteidigern auf sich zieht. Die neueste CERT-UA#6011-Warnung beschreibt diese gezielte Phishing-Kampagne, die das Gericht Pechersk in Kiew imitiert und darauf abzielt, Remcos-Spyware auf den kompromittierten Systemen abzulegen.

Phishing-Angriffe unter Ausnutzung von Remcos-Malware in der CERT-UA#6011-Warnung behandelt

Mit dem nahenden einjährigen Jubiläum des groß angelegten Krieges in der Ukraine verstärken offensive Kräfte ihre bösartigen Aktivitäten, hauptsächlich über den Phishing-Angriffsvektor. Im Februar 2023 standen mindestens drei laufende Angreiferkampagnen gegen die Ukraine im Mittelpunkt der Cyber-Bedrohungsarena, die alle die Fernzugriffstools höchstwahrscheinlich für Cyber-Spionage-Aktivitäten ausnutzen.

Am 21. Februar 2023 gaben CERT-UA-Forscher eine neue Warnung heraus, die Cyber-Verteidiger vor einem weiteren Phishing-Angriff warnt, der Remcos-Spyware verbreitet. Die laufende betrügerische E-Mail-Kampagne folgt bekannten Verhaltensmustern, die in früheren Angriffen im Februar beobachtet wurden. Bedrohungsakteure geben sich als das Gericht Pechersk in Kiew aus und wenden eine verlockende RAR-Datei an, um angezielte Nutzer dazu zu bringen, sie zu öffnen. Die Infektionskette wird durch das Extrahieren des Archivs ausgelöst, das eine TXT-Datei und eine weitere passwortgeschützte RAR-Datei enthält. Letztere enthält wiederum die bösartige ausführbare Lockdatei mit einer gefälschten digitalen Signatur, die als legitime getarnt ist. Das Starten der letzten EXE-Datei führt dazu, dass Remcos-Spyware auf dem kompromittierten System abgelegt wird.

Nach dem Zugriff auf das Zielsystem und der erfolgreichen Verbreitung der Infektion fahren die Bedrohungsakteure mit der Datenexfiltration fort und können den kompromittierten Computer für Netzwerkerkundungen und weitere Angriffe auf die Infrastruktur der Organisation ausnutzen.

CERT-UA-Untersuchungen haben die im laufenden Phishing-Angriff beobachteten Gegnerverhaltensmuster mit ähnlichen in einem anderen Cyberangriff im Februar beobachteten Mustern verknüpft, die Remote Utilities Softwareausnutzen. Forscher haben identische IP-Adressen entdeckt, die für eine der E-Mails in der neuesten Kampagne und der vorherigen verwendet wurden. Basierend auf beobachteten Verhaltensähnlichkeiten schlagen CERT-UA-Forscher vor, zwei Hacking-Kollektive hinter beiden Kampagnen (UAC-0050 und UAC-0096) unter einem einzigen Identifikator UAC-0050 zu verfolgen.

Erkennen Sie die neueste Remcos-Spyware-Kampagne, die auf ukrainische Entitäten abzielt

Die Ukraine kämpft weiterhin an vorderster Front des ersten umfassenden Cyberkrieges der Menschheitsgeschichte, widersteht ständig der Lawine von Cyberangriffen gegen Regierungsstellen und Geschäftswerte. Um der Ukraine und ihren Verbündeten zu helfen, sich proaktiv gegen Russland-affiliierte Eindringungen jeglichen Umfangs zu verteidigen und die gegnerischen TTPs zu erkennen, bietet die SOC Prime Platform für kollektive Cyber-Verteidigung Zugriff auf eine umfassende Liste von Sigma-Regeln, die die bösartige Aktivität erkennen und mit Remcos-Spyware- und Remote Utilities-Software-Missbrauch verbunden sind. Alle Erkennungen sind mit über 25 SIEM-, EDR- und XDR-Lösungen kompatibel, um sicherzustellen, dass Sicherheitsexperten diejenigen nutzen können, die ihrer Sicherheitsumgebung entsprechen.

Klicken Sie auf die Erkennung Durchsuchen Schaltfläche unten, um das dedizierte Set kuratierter Warnungen und Jagdanfragen zu erreichen, die mit umfangreichen Metadaten angereichert sind, einschließlich MITRE ATT&CK® Referenzen und Cyber-Bedrohungsinformationslinks. Um die Suche nach relevanten Sigma-Regeln zu rationalisieren, unterstützt die SOC Prime Platform das Filtern nach benutzerdefinierten Tags „UAC-0050“, „UAC-0096“ und „CERT-UA#6011“ basierend auf einer dedizierten CERT-UA-Warnung und den entsprechenden Identifikatoren der Hacking-Kollektive.

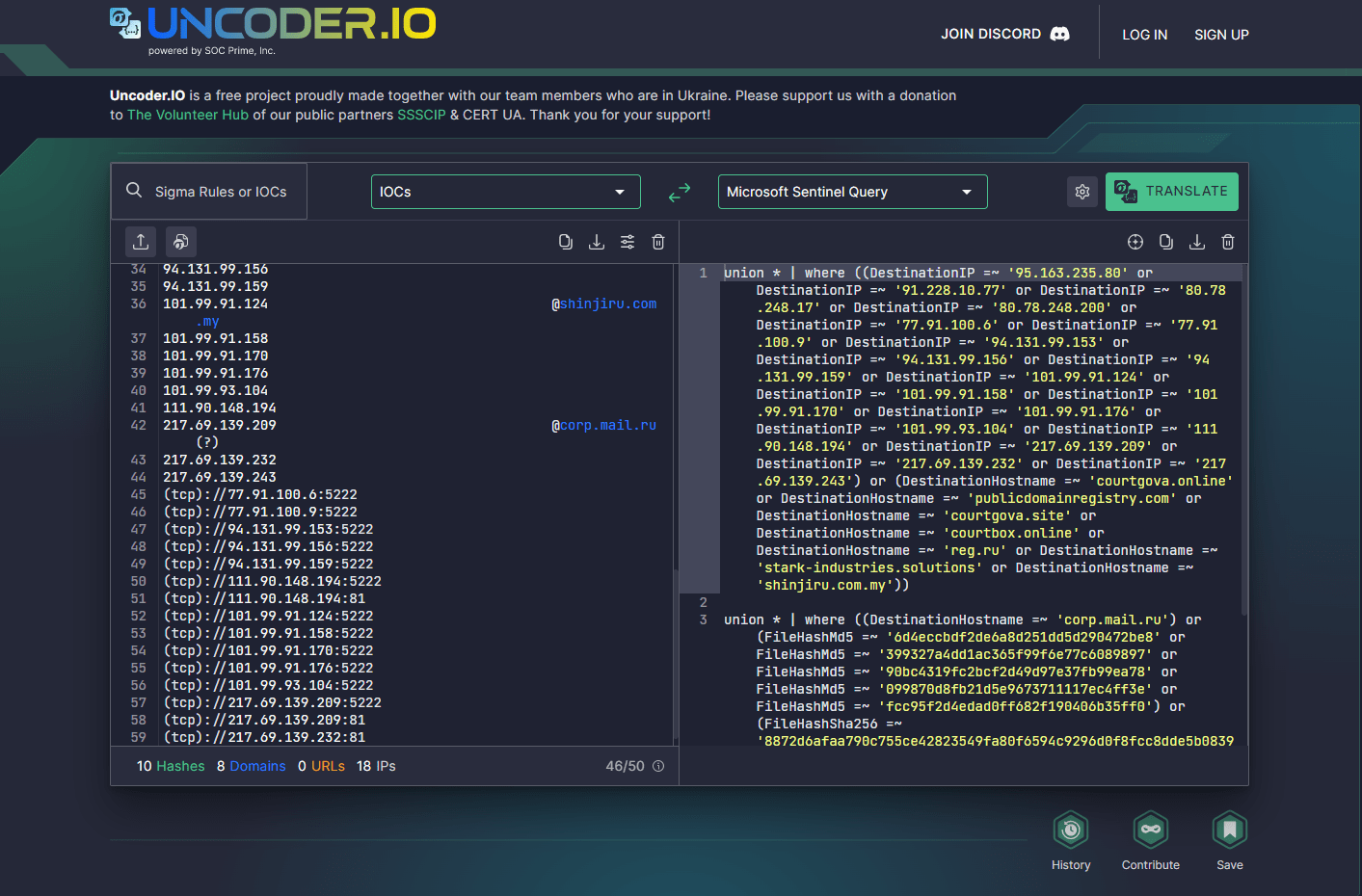

Sicherheitsexperten können auch ihre Bedrohungssuche optimieren, indem sie nach relevanten Indikatoren für Kompromittierung suchen, indem sie die neueste Version von Uncoder.IO nutzen, die hilft, IoCs in kuratierte Jagdanfragen zu konvertieren, die in einer gewählten SIEM- & XDR-Umgebung bereit sind. Finden Sie einfach relevante IoCs, indem Sie die Suchleiste verwenden oder den Text mit Datei-, Host- oder Netzwerk IoCs, bereitgestellt von CERT-UA einfügen, um sofort eine leistungsoptimierte Abfrage zu erhalten. Uncoder.IO ist ein kostenloses Projekt, das mit Blick auf die Privatsphäre entwickelt wurde — keine Authentifizierung, keine Protokollsammlung, und alle Daten werden sitzungsbasiert für Ihre Sicherheit gehalten.

MITRE ATT&CK-Kontext

Um den detaillierten Kontext hinter der im CERT-UA#6011-Alert gemeldeten Remcos-bösartigen Kampagne zu erkunden, sind alle oben genannten Sigma-Regeln mit ATT&CK v12 gekennzeichnet, die die relevanten Taktiken und Techniken ansprechen: