Cyber-Verteidiger beobachten wachsende Mengen an Cyberangriffen gegen die Ukraine und ihre Verbündeten, die von den russischen Offensivkräften gestartet werden, wobei der Aggressor häufig den Phishing-Angriffsvektor ausnutzt und der öffentliche Sektor als primäres Ziel dient.

CERT-UA informiert Cyber-Verteidiger über die laufende Phishing-Kampagne gegen ukrainische Staatsorgane, bei der massiv E-Mails mit einem Köder-Betreff und einem Anhang verteilt werden, wobei der Absender als CERT-UA mit der entsprechenden E-Mail-Adresse getarnt wird. Auf diese Weise versuchen Bedrohungsakteure, die als UAC-0154 verfolgt werden, ausgewählte Benutzer zu kompromittieren, indem sie ein neuartiges Open-Source-Werkzeug namens MerlinAgent einsetzen, dessen Quellcode auf GitHub verfügbar ist.

UAC-0154 Angriffsbescheibung unter Verwendung von MerlinAgent

Am 5. August 2023 haben die CERT-UA-Forscher zwei neue Warnmeldungen herausgegeben, CERT-UA#6995 und CERT-UA#7183, die die Details der Massen-E-Mail-Verteilung, die der UAC-0154-Hackergruppe zugeschrieben wird und ukrainische Staatsbeamte ins Visier nimmt, behandeln. In dieser laufenden Phishing-Kampagne verwenden Hacker einen Köder-E-Mail-Betreff in Bezug auf Empfehlungen zur MS Office-Installation zusammen mit dem CHM-E-Mail-Anhang, der als nützliche Datei mit Details zur Cyber-Bedrohung getarnt ist, und geben sich als CERT-UA selbst aus.

Das Öffnen des CHM-Datei-Köders führt zur Ausführung von JavaScript-Code, der wiederum ein PowerShell-Skript startet, das zum Herunterladen, Entschlüsseln und Dekomprimieren eines GZIP-Archivs bestimmt ist. Letzteres enthält eine ausführbare Datei, die dazu konzipiert ist, gezielte Systeme mit dem Open-Source-Werkzeug MerlinAgent zu infizieren, dessen Quellcode öffentlich auf GitHub verfügbar ist. Darüber hinaus hat die Gruppe UAC-0154 den legitimen Dateidienst namens Catbox ausgenutzt.

CERT-UA hat enthüllt, dass einer der ersten Fälle der Verwendung von MerlinAgent auf die erste Juli-Hälfte 2023 zurückgeht, als ukrainische Regierungsbehörden einem Phishing-Angriff ausgesetzt waren, der in der CERT-UA#6995-Warnung behandelt wird.

Erkennung von UAC-0154-Aktivitäten, die in den CERT-UA#6995 und CERT-UA#7183-Warnungen behandelt werden

Die zunehmende Anzahl von Phishing-Kampagnen gegen die Ukraine und ihre Verbündeten erfordert von Cyber-Verteidigern eine ultra-reaktive Reaktion, um die Infektion rechtzeitig zu identifizieren und die Bedrohung proaktiv zu beheben. Die SOC Prime Plattform bietet Sicherheitsteams kosteneffiziente und innovative Werkzeuge, um ihre Cyber-Sicherheitsreife zu verbessern und gleichzeitig den maximalen Nutzen aus SOC-Investitionen zu ziehen.

Um Verteidiger dabei zu unterstützen, laufende Angriffe durch das UAC-0154-Hacking-Kollektiv zu vereiteln, die in den entsprechenden CERT-UA#6995 und CERT-UA#7183-Warnungen abgedeckt werden, kuratiert die SOC Prime Plattform relevante Sigma-Regeln, die mit Cyber-Bedrohungskontext angereichert sind und sowohl zur MITRE ATT&CK®abgebildet werden als auch automatisch in die branchenführenden SIEM-, EDR- und XDR-Technologien konvertierbar sind. Alle Erkennungsalgorithmen werden nach Tags gefiltert, basierend auf der Gruppe und den Warnkennungen („CERT-UA#6995“, „CERT-UA#7183“, „UAC-0154“), sodass Benutzer eine beliebige davon auswählen können, um die Inhaltssuche zu optimieren.

Klicken Sie auf den Detektions-Explorer Button unten, um die oben genannten Sigma-Regeln zu erhalten und in den relevanten Cyber-Bedrohungskontext einzutauchen, um Ihre täglichen Sicherheitsoperationen zu unterstützen.

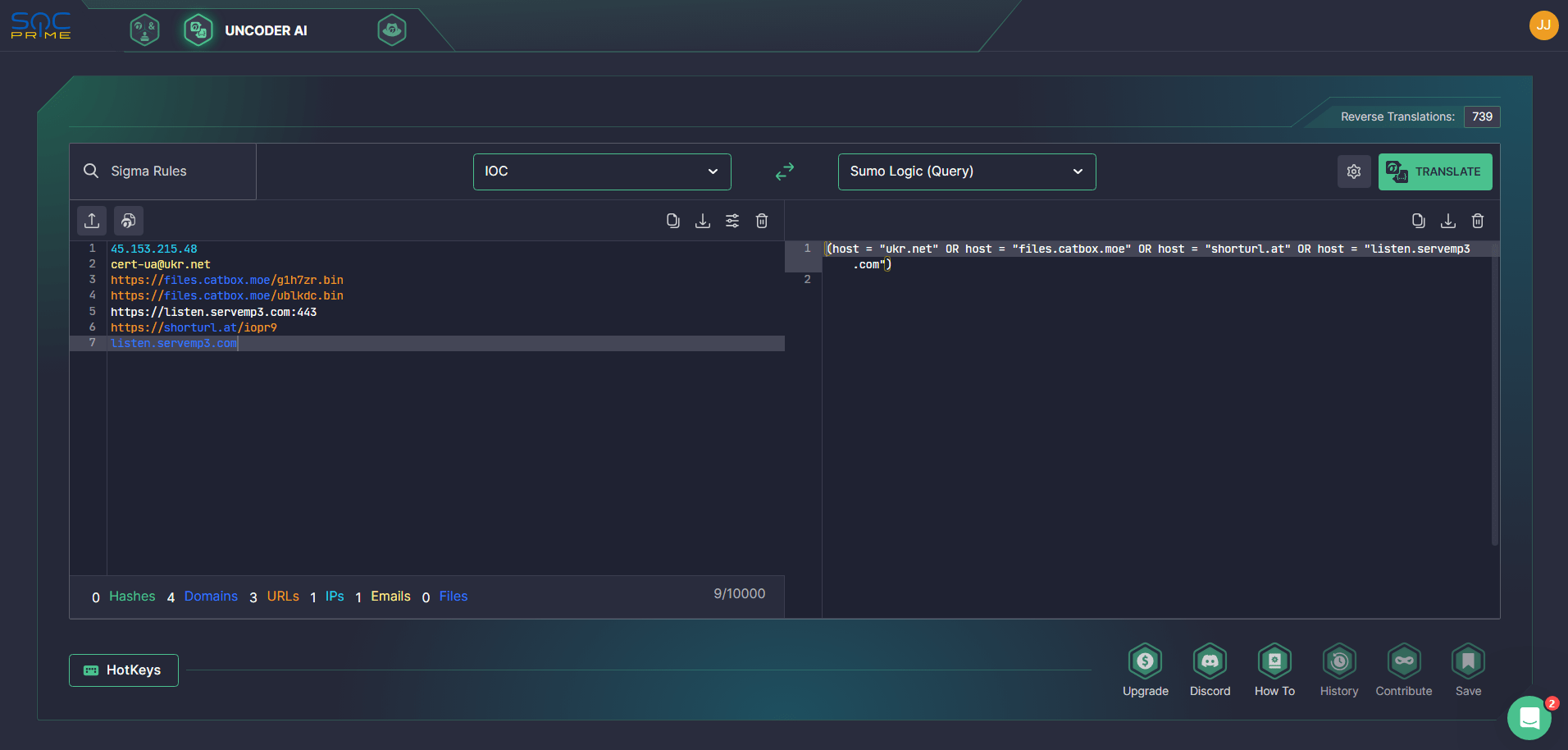

Sicherheitsprofis sind auch eingeladen, von Uncoder AI, dem erweiterten Intelligence-Framework von SOC Prime, zu profitieren, um die Bedrohungsforschung mit sofortiger IOC-Abfragegenerierung auf Basis der in den neuesten CERT-UA-Warnungen vorgeschlagenen Indikatoren für Kompromittierungen zu beschleunigen.

MITRE ATT&CK Kontext

Cyber-Verteidiger können auch den umfassenden Cyber-Bedrohungskontext hinter der UAC-0154-Gegnerkampagne erkunden, die in den CERT-UA#6995 und CERT-UA#7183-Warnungen behandelt wird. Überprüfen Sie die unten stehende Tabelle, um die Liste aller anwendbaren Gegnertaktiken, Techniken und Untertechniken zu finden, die mit den oben genannten Sigma-Regeln für eine eingehende Bedrohungsforschung verknüpft sind:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Exfiltration | Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | |

Transfer Data to Cloud Account (T1537) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Compiled HTML File (T1218.001) | ||

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Execution | Command and Scripting Interpreter (T1059) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell |