Laut Sophos, Ransomware stiegen die Wiederherstellungskosten im Jahr 2024 auf 2,73 Millionen US-Dollar, was einen Anstieg um 500 % im Vergleich zu 2023 darstellt und die zunehmenden finanziellen Belastungen durch Cyberangriffe unterstreicht. Das FBI, CISA und MS-ISAC haben kürzlich eine gemeinsame Warnung vor Medusa-Ransomware herausgegeben, die bis Februar 2025 über 300 Opfer in kritischen Infrastrukturbereichen getroffen hat. Bemerkenswerterweise unterscheidet sich Medusa-Ransomware von MedusaLocker und Medusa Mobile Malware-Iteration laut der Forschung.

Medusa Ransomware erkennen

Ransomware-Operationen entwickeln sich weiter, werden immer ausgeklügelter und zielen auf Organisationen jeder Größe ab, von großen Unternehmen bis zu kleinen Betrieben. Die neueste AA25-071A Beratung vom FBI, CISA und MS-ISAC zur Medusa-Ransomware hebt diese wachsende Bedrohung hervor und zeigt, dass die Gruppe hinter Medusa bereits Hunderte von Opfern in verschiedenen Branchen ins Visier genommen hat. Um potenzielle Angriffe auf Ihre Organisation in den frühesten Stadien zu erkennen, bietet die SOC Prime Plattform eine spezielle Regelkollektion, die sich mit TTPs beschäftigt, die mit Medusa-Ransomware-Betreibern in Verbindung stehen. Klicken Sie auf den Erkunden Sie Erkennungen -Button unten, um auf die Regelsammlung zuzugreifen, die mit umsetzbarer CTI angereichert ist und von einem kompletten Produktset für fortschrittliche Bedrohungserkennung und -jagd unterstützt wird.

Alle Regeln sind mit mehreren SIEM-, EDR- und Data Lake-Lösungen kompatibel und werden auf das MITRE ATT&CK Frameworkabgebildet. Darüber hinaus ist jede Regel mit detaillierten Metadaten ausgestattet, einschließlich Bedrohungs-Intelligenz- Referenzen, Angriffzeitlinien, Triagenempfehlungen und mehr.

Optional können Cyber-Verteidiger die Tags „Medusa Ransomware“ und „AA25-071A“ verwenden, um Inhalte im Threat Detection Marketplace nach ihren Vorlieben herauszufiltern. Oder sie können den umfassenderen „Ransomware“ Tag verwenden, um auf eine breitere Palette von Erkennungsregeln zuzugreifen, die Ransomware-Angriffe weltweit abdecken.

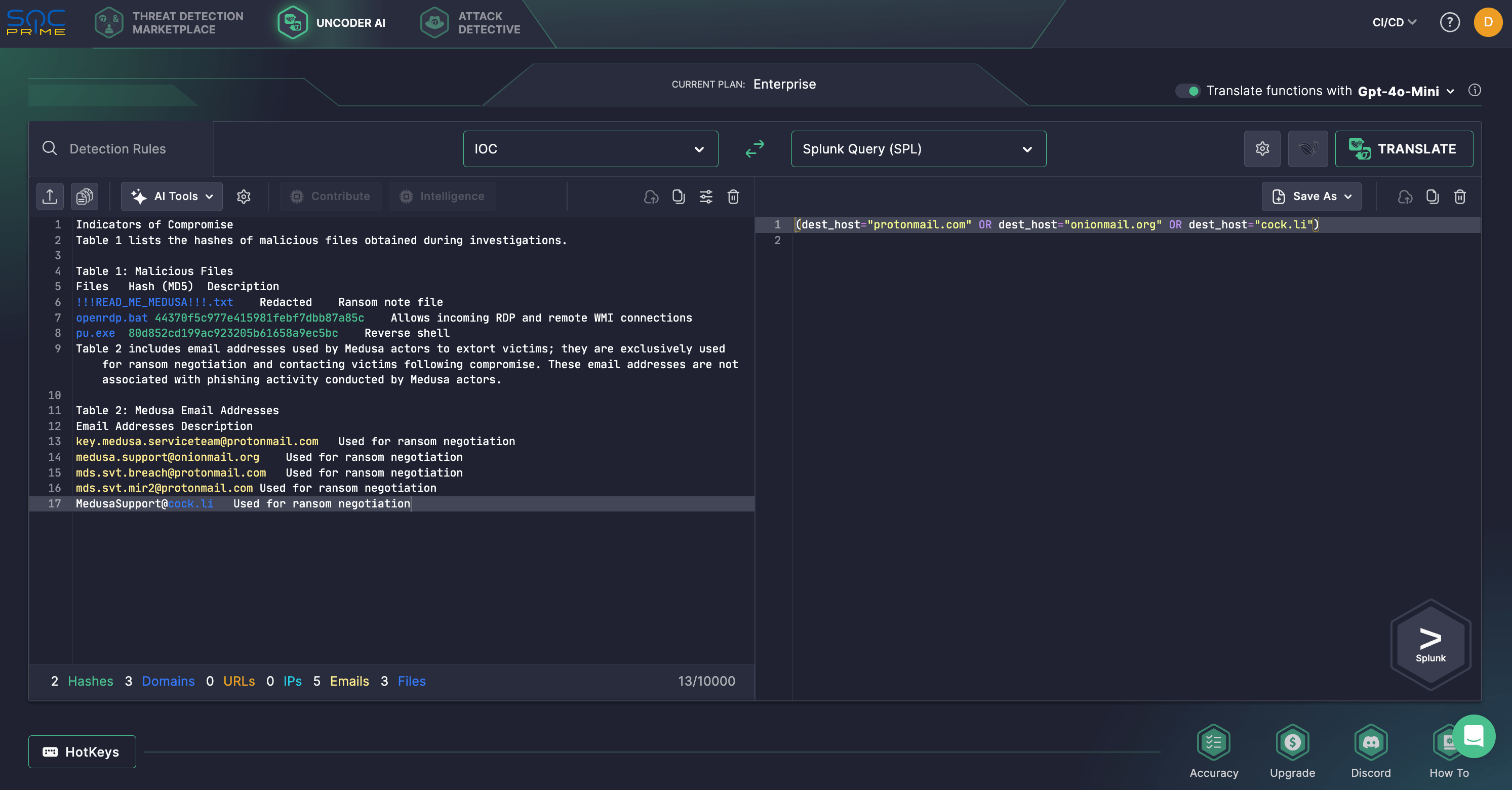

Außerdem können Sicherheitsfachleute Uncoder AI, die private nicht-agentische KI für bedrohungsinformierte Erkennungstechnik, verwenden, um sofort nach Indikatoren für Kompromittierung zu jagen, die in der AA25-071A-Empfehlung zur Medusa-Ransomware enthalten sind. Uncoder AI kann als IOC-Packer fungieren, der Cyber-Verteidigern ermöglicht, IOCs mühelos zu interpretieren und maßgeschneiderte Jagdanfragen zu generieren. Diese Anfragen können dann nahtlos in ihre bevorzugten SIEM- oder EDR-Systeme für eine sofortige Ausführung integriert werden.

Analyse der Medusa-Ransomware-Aktivität

Am 12. März 2025 veröffentlichten das FBI, die CISA und Partner einen neuen Cybersecurity-Alarm AA25-071A zur Medusa-Ransomware und teilten TTPs und IOCs, die durch langjährige Forschung zu den offensiven Operationen von Medusa-Akteuren identifiziert wurden. Medusa-Entwickler und -Partner haben bereits über 300 Opfer in kritischen Sektoren wie Gesundheitswesen, Bildung, Recht, Versicherung, Technologie und Fertigung beeinträchtigt.

Die Medusa RaaS-Variante ist seit 2021 aktiv. Sie begann als eine geschlossene Operation, die von einer einzigen Bedrohungsgruppe verwaltet wurde, später jedoch ein Partner-Modell annahm, während wichtige Funktionen wie Lösegeldverhandlungen unter der Kontrolle der Entwickler blieben. Medusa-Akteure verwenden eine doppelte Erpressungstaktik, verschlüsseln die Daten der Opfer und drohen, diese zu veröffentlichen, wenn das Lösegeld nicht bezahlt wird.

Medusa-Betreiber und -Partner rekrutieren häufig ursprüngliche Zugangsanbieter über Hackerforen und bieten Zahlungen von 100.000 bis 1 Million US-Dollar an, mit Möglichkeiten für exklusive Partnerschaften. Sie nutzen Phishing , um Anmeldedaten zu stehlen und ungepatchte Schwachstellen wie CVE-2024-1709 und CVE-2023-48788 auszunutzen. Zusätzlich nutzen sie PowerShell, cmd.exe und WMI zur Netzwerk- und Systemerkennung, nutzen LOTL-Techniken und Tools wie Advanced IP Scanner und SoftPerfect Network Scanner.

Zur Umgehung der Erkennung setzen Medusa-Akteure auf LOTL-Techniken, indem sie certutil.exe für Datei-Import nutzen und verschiedene PowerShell-Obfuskierungsmethoden anwenden, darunter Base64-Codierung, Zeichenketten-Slicing und gzip-Kompression. Sie löschen die PowerShell-Historie, um ihre Spuren zu verwischen und verwenden powerfun.ps1 für Stager-Skripte, die Reverse- oder Bind-Shells über TLS ermöglichen. Um den Sicherheitsschutz zu umgehen, setzen Medusa-Hacker auf verletzliche oder signierte Treiber, um EDR-Lösungen zu deaktivieren. Sie verwenden Ligolo für Reverse-Tunneling und Cloudflared für sicheren Fernzugriff. Lateral Bewegungen werden mit AnyDesk, Atera, ConnectWise, RDP, PsExec und anderen Fernzugriffstools durchgeführt. PsExec führt Batch-Skripte wie openrdp.bat aus, ermöglicht RDP-Zugriff, WMI-Verbindungen und ändert Registrierungseinstellungen, um Remote-Desktop-Verbindungen zuzulassen.

Für die Anmeldeinformationsbeschaffung verlassen sich Medusa-Akteure auf das beliebte Mimikatz -Dienstprogramm, das für das LSASS-Dumping verwendet wird. Datenabfluss wird über Rclone erleichtert, wobei Sysinternals PsExec, PDQ Deploy und BigFix verwendet werden, um den gaze.exe-Verschlüsseler zu verbreiten. Die Ransomware deaktiviert Sicherheitsdienste, löscht Backups und verschlüsselt Dateien mit AES-256, bevor eine Lösegeldforderung hinterlegt wird. Virtuelle Maschinen werden manuell heruntergefahren und verschlüsselt, wobei die Akteure ihre Werkzeuge löschen, um Spuren zu verwischen.

Medusa RaaS verwendet doppelte Erpressung, fordert eine Zahlung für die Entschlüsselung und zur Verhinderung von Datenlecks. Opfer müssen innerhalb von 48 Stunden über den Tor-basierten Live-Chat oder Tox antworten; sonst könnten Medusa-Akteure sie direkt kontaktieren. Bemerkenswerterweise schlagen Sicherheitsforscher auch eine mögliche dreifache Erpressung vor, da ein Opfer, nachdem es gezahlt hatte, von einem anderen Medusa-Akteur kontaktiert wurde, der behauptete, der Verhandlungsführer habe das Lösegeld gestohlen und verlangte eine weitere Zahlung für den „wahren Entschlüsseler“.

Als potenzielle Maßnahmen zur proaktiven Verteidigung gegen Medusa-Ransomware-Vorfälle werden Organisationen ermutigt, sichere, segmentierte Backups an mehreren Orten zu implementieren, starke Passwörter mit MFA-Authentifizierung durchzusetzen, Systeme regelmäßig zu aktualisieren und kritische Patches zu priorisieren, zusammen mit anderen besten Sicherheitspraktiken zur Verbesserung der Cyber-Hygiene. Angesichts der ständig steigenden Risiken von Ransomware-Angriffen und der sich ständig erweiternden Angriffsfläche bemühen sich Organisationen, eine proaktive Verteidigungsstrategie zu implementieren, um Cyber-Bedrohungen zu übertrumpfen. SOC Prime Plattform für kollektive Cyber-Verteidigung rüstet Sicherheitsteams mit zukunftssicheren Technologien aus, um Angreifern immer einen Schritt voraus zu sein, unterstützt durch KI-gestützte Erkennungstechnik, Echtzeit-Bedrohungsinformationen, erweiterte Bedrohungserkennung und automatische Bedrohungsjagdfähigkeit als einzelne Produktsuite.