Übersicht und Analyse, Top-Datenquellen und relevante Sigma-Regeln zur Erkennung von Lateraler Bewegung

SOC Prime betreibt die weltweit größte und fortschrittlichste Plattform für kollaborative Cyberverteidigung, die eine bedrohungszentrierte Auswahl von Erkennungsinhalten ermöglicht, unterstützt durch bestimmte Taktiken, Techniken und Untertechniken des Gegners gemäß dem MITRE ATT&CK® Framework v.10. In diesem Blogartikel werden wir Einblicke in die Definition, Übersicht und Analyse von Lateraler Bewegung geben und Sigma-Regeln erkunden, die sich mit dieser ATT&CK-Taktik befassen.

SOC Prime hat kürzlich On-Demand-Abonnements für seine Detection as Code-Plattform veröffentlicht, die Zugriff auf kuratierte Erkennungsinhalte bietet, die die Laterale Bewegungstaktik (TA0008) adressieren und es Sicherheitsexperten ermöglichen, ihre relevantesten Inhaltsanforderungen zu erfüllen.

Plattform erkunden Meeting buchen

Was ist Laterale Bewegung (TA0008)?

Gegner haben unterschiedliche Ziele, aber sie beeinträchtigen im Allgemeinen die Vertraulichkeit, Integrität oder Verfügbarkeit kritischer Systeme. Glücklicherweise für Verteidiger können sie sich nicht einfach in solche kritischen Systeme wünschen; oft existieren diese Systeme hinter einer harten Grenze (NAT-Netzwerk, Firewall, Gateways, VPNs, logisch isoliert durch Kontenverwaltung usw.). Sobald Gegner anfänglichen Zugang (häufig als Eröffnung eines Fußes bezeichnet) zu Opfersystemen erlangen, müssen sie sich oft herumschlängeln und nach neuen Schwachstellen, Schwächen und Fehlkonfigurationen suchen, um ihre Stellung weiter auszubauen. Der Akt, von einem System zu einem anderen zu wechseln, wird in der Cybersicherheit als laterale Bewegung bezeichnet. Es gibt viele Methoden, um dies zu erreichen. Unter Verwendung des MITRE ATT&CK-Frameworks werden diese gegnerischen Operationen als laterale Bewegung „Techniken“ bezeichnet.

Erkennungsregeln für Laterale Bewegung

Wenn es um MITRE ATT&CK-Taktiken und -Techniken geht, gibt es keine „eine Regel, um sie alle zu beherrschen“. Die Erkennung lateraler Bewegung erfordert viele Regeln und einen Prozess, der neue Techniken, Werkzeuge und Implementierungen berücksichtigt, sobald sie entstehen.

Sigma-Regeln sind Erkennungen, die für die meisten SIEM-/Log-Analytics-Plattformen funktionieren, einschließlich Microsoft Sentinel, Humio, Elastic Stack, QRadar, Sumo Logic, Splunk und anderen weit verbreiteten Sicherheitslösungen. Für weitere Informationen über die Sigma-Sprache besuchen Sie bitte hier oder besuchen Sie das Sigma-Repository auf GitHub. SOC Primes Detection as Code-Plattform bietet Echtzeit-Übersetzungen von Sigma in über 25 SIEM-, EDR- und XDR-Formate. Alternativ können Sie die Online-Sigma-Übersetzungsmaschine, Uncoder.IO, verwenden, oder wenn Sie mit der Befehlszeile vertraut sind, können Sie das Sigma-Projekt’s SIGMAC (Sigma Converter) nutzen.

Hier sind einige der wertvollsten Sigma-Regeln, um Sie beim Erkennen von lateraler Bewegung zu unterstützen:

Verhaltensregel: Mögliche laterale Bewegung via WinRM (via process_creation)

Die Windows-Remoteverwaltung bietet Gegnern mit gültigen Anmeldedaten die Möglichkeit, zwischen WinRM-konfigurierten Endpunkten zu wechseln. Die am häufigsten missbrauchte Windows-Funktion, die WinRM verwendet, ist PSRemoting. Diese Regel identifiziert WinRM, das auf Remotehosts Kindprozesse erzeugt.

Exploit-Regel für die Log4j-Detektion lateraler Bewegung: Log4j RCE [CVE-2021-44228] Post-Exploitation-Erkennungsmuster (Windows)

Sobald Gegner anfänglichen Zugang erlangt haben, steigen ihre Optionen erheblich, insbesondere aus Ausnutzungsperspektive. Sie werden wahrscheinlich Zugang zu vielen Systemen haben, die internen Zugang erfordern, um sie auszunutzen. Eine solche heute genutzte Ausnutzung ist Log4j , verfolgt als CVE-2021-44228.

Werkzeugregel: Mögliche laterale Bewegung via PsExec oder Ähnliches (via audit)

PsExec ist ein von Windows gepflegtes Werkzeug, das Administratoren ermöglicht, Befehle remote auf Windows-Hosts auszuführen. Gegner mit gültigen Anmeldedaten können PsExec ebenfalls nutzen. Diese Art von Aktivität wird häufig als „Vom Land leben“ bezeichnet, wobei Gegner vorhandene Werkzeuge in Umgebungen nutzen.

Cloud-Regel: Verbindung mit verdächtigem User Agent (via office365)

Lateralbewegung kann auch verwendet werden, um Clouddienste zu beeinträchtigen. Oft werden Vertrauensstellungen und Delegationen missbraucht, um zwischen Cloud-Tenants zu wechseln. Kürzlich beinhalteten hochkarätige Angriffe auf die Cloud Fälle, in denen Bedrohungsakteure vergaßen, den Standard-User-Agent zu ändern (z. B. Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:53.0) Gecko/20100101 Firefox/53.0)), der von der Bibliothek bereitgestellt wird, die sie nutzten, meist über Python requests.

Plattform erkunden Meeting buchen

Detektion lateraler Bewegung: Häufigste Protokollquellen

Sigma hängt von Datenquellen ab, die in der Umgebung der Organisation existieren. Nachfolgend sind fünf allgemeine Protokollquellen aufgeführt, die in der Regel erforderlich sind, um laterale Bewegung zu erkennen:

Native Authentifizierungsprotokolle

Wenn sich die Technologie in der Umgebung Ihrer Organisation einloggen lässt, sollte Ihr SIEM die resultierenden Authentifizierungsprotokolle haben.

Hier sind die häufigsten Authentifizierungsprotokollquellen:

- Windows-Sicherheitsereignisprotokoll

- 4624

- 4625

- 4648

- 4768

- 4668

- Linux Auth-Protokolle

- Azure-Anmeldeprotokolle

- AWS CloudTrail-Anmeldeprotokolle

Prozesserstellung

Prozesserstellung auf Windows, Linux und OSX bietet wertvolle Einsichten in Werkzeuge, Verhaltensweisen und selbst Exploits, die für laterale Bewegung genutzt werden. Meistens resultiert laterale Bewegung in einem entfernten Prozess, der gestartet wird.

Hier sind einige häufige Protokollquellen für die Prozesserstellung:

- Windows-Sicherheitsprotokolle

- 4688, bestätigen Sie, dass Details zur Befehlszeile enthalten sind

- Sysmon für Windows und Sysmon für Linux

- Ereignis-ID 1

- Linux Auditd-Protokolle

- execve-Ereignistyp

- Endpunkt-Detektion und Antwort (EDR) | Erweiterte Detektion und Antwort (XDR)

- Einige EDR-Dienste bieten keine passiven oder erweiterten Prozesserstellungsereignisse.

Dienst-Erstellung and Geplanter Task Erstellungsdatenquellen

Es ist üblich, dass Gegner mit gültigen Administrationsdaten Fernwartungsdienste und geplante Aufgaben erstellen.

Hier sind einige gängige Protokollquellen für die Erstellung von Diensten und geplanten Aufgaben:

- Windows-Sicherheitsprotokolle

- 7045

- 4698

- Endpunkt-Detektion und Antwort (EDR) | Erweiterte Detektion und Antwort (XDR)

- Einige EDR-Dienste bieten keine passiven oder erweiterten ereignisse zur Erstellung geplanter Aufgaben/Dienste an

Netzwerk-Analytik

Es gibt eine Netzwerkkomponente in fast jeder Technik der lateralen Bewegung. Daher ist es entscheidend, den Netzwerkverkehr in Ihrer Umgebung zu erfassen.

Hier sind einige der häufigsten Protokollquellen der Netzwerk-Analytik:

- Corelights Zeek

- Firewall-Protokolle

- Proxy-Protokolle

- IDS-Protokolle

- NetFlow

SOC Primes Detection as Code-Plattform liefert nahezu in Echtzeit Erkennungsinhalte, unterstützt von der kollaborativen Expertise des internen Teams von Inhaltsentwicklern und dem Beitrag von 600 Threat Bounty-Forschern aus der Crowd. Hier sind die fünf besten Autoren von Inhalten, die kuratierte Sigma-Regeln für die Erkennung lateraler Bewegungen beitragen:

- SOC Prime-Team

- Florian Roth

- Threat Bounty Programm-Entwickler, darunter Nattatorn Chuensangarun, Emir Erdoganund Sittikorn Sangrattanapitak

Plattform erkunden Meeting buchen

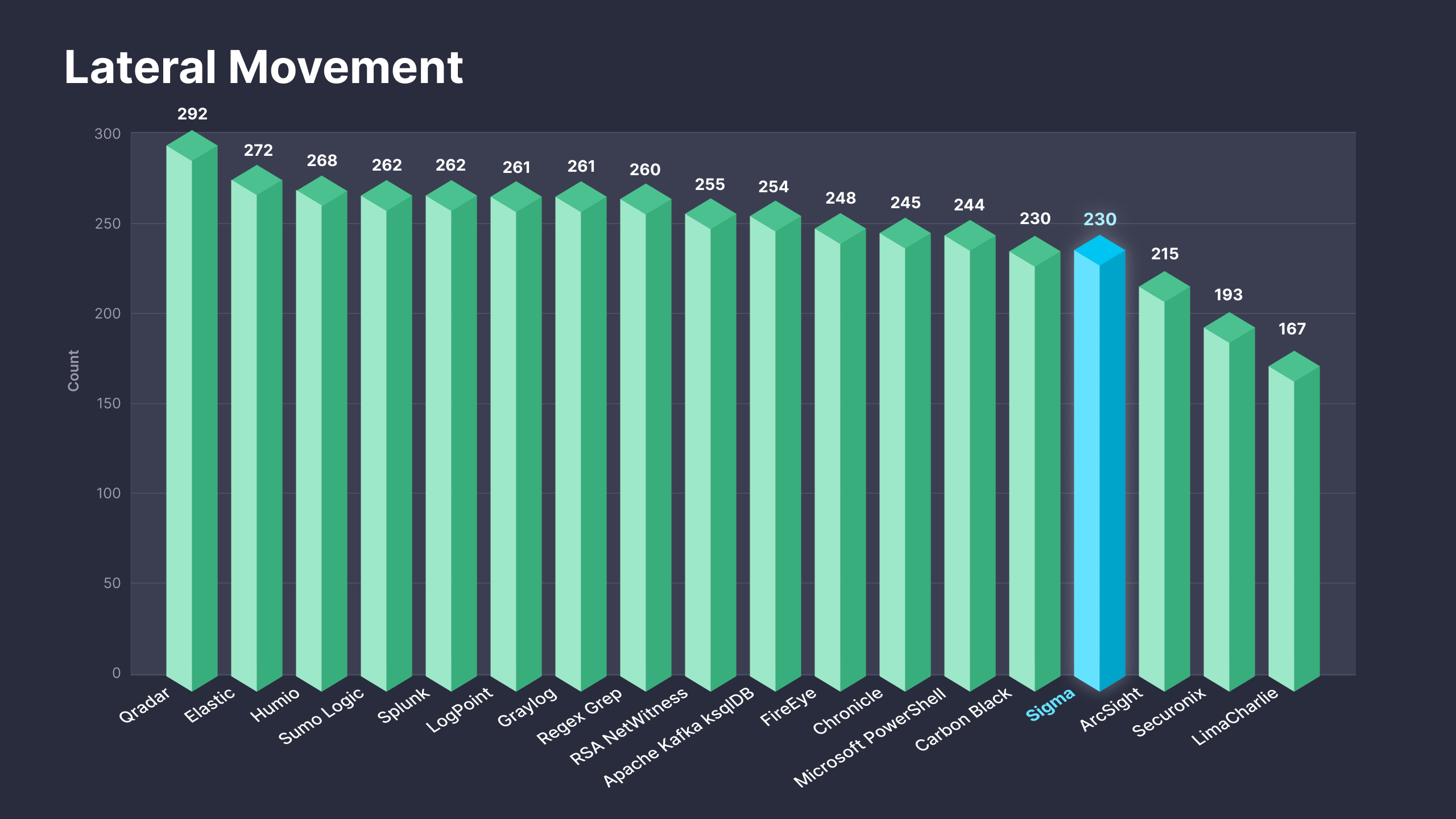

Abb. 1. Sigma-Regeln, die die Laterale Bewegungstaktik (TA0008) adressieren, zusammen mit Übersetzungen in über 25 unterstützte Plattformen

Neu veröffentlichte On-Demand-Abonnementpläne sind darauf ausgelegt, Sicherheitsexperten sofortigen Nutzen aus der SOC Prime-Plattform zu ziehen, indem sie sofort auf Erkennungsinhalte zugreifen, die dem Bedrohungsprofil der Organisation entsprechen. Mit On-Demand-Zugang können Sicherheitsexperten 230 kuratierte Sigma-basierte Erkennungen erwerben, die die Taktik der lateralen Bewegung adressieren, zusammen mit Übersetzungen in über 25 SIEM-, EDR- und XDR-Formate. Für weitere Details zu den On-Demand-Abonnements besuchen Sie bitte https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }