Am 27. Juli 2022 haben Forscher für Cybersicherheit von Microsoft eine Mitteilung veröffentlicht in der die kürzlich enthüllte bösartige Aktivität des europäischen private-sector offensive actor (PSOA) beobachtet wird, der als KNOTWEED verfolgt wird, welcher eine Reihe von Zero-Day-Exploits für Windows und Adobe nutzt, einschließlich der neu gepatchten CVE-2022-22047 Schwachstelle. Laut der Forschung starten die Bedrohungsakteure gezielte Cyber-Angriffe gegen Organisationen in Europa und Zentralamerika und verwenden dabei neuartige Subzero-Malware, die speziell für ihre bösartigen Operationen entwickelt wurde.

KNOTWEED-Malware und verwandte Aktivitäten, einschließlich gezielter Cyber-Angriffe unter Ausnutzung der Schwachstelle CVE-2022-22047, erkennen

Cybersecurity-Experten, die nach Möglichkeiten suchen, um proaktiv gegen die Gegneraktivität der KNOTWEED-Bedrohungsakteure und KNOTWEED-Malwareproben, die in ihren gezielten bösartigen Kampagnen verwendet werden, zu verteidigen, profitieren von der Plattform von SOC Prime, die eine Reihe spezieller Sigma-Regeln bietet. Alle verhaltensbasierten Erkennungsregeln und Jagd-Abfragen sind unter dem unten stehenden Link für registrierte SOC Prime-Benutzer verfügbar:

Diese Erkennungsalgorithmen können in führende SIEM-, EDR- und XDR-Formate konvertiert werden und sind auf das MITRE ATT&CK®-Framework abgestimmt, um die Effektivität der Cybersicherheit zu verbessern. Für eine optimierte Suche nach Erkennungsinhalten sind die oben genannten Sigma-Regeln mit dem entsprechenden Tag „KNOTWEED“ basierend auf der zugeschriebenen Gegneraktivität verfügbar.

Die oben genannten Sigma-Regeln können Cyber-Verteidigern helfen, verhaltensbasierte Erkennungsmuster zu identifizieren:

- Die mit der in gezielten Kampagnen eingesetzten Malware verbunden sind, die vom zugehörigen Hacking-Kollektiv gestartet werden

- Verknüpft mit der bösartigen Aktivität der KNOTWEED-Bedrohungsakteure

Darüber hinaus können Sicherheitsexperten mit dem verifizierten Jagdinhalt von SOC Primes Quick Hunt-Modul.

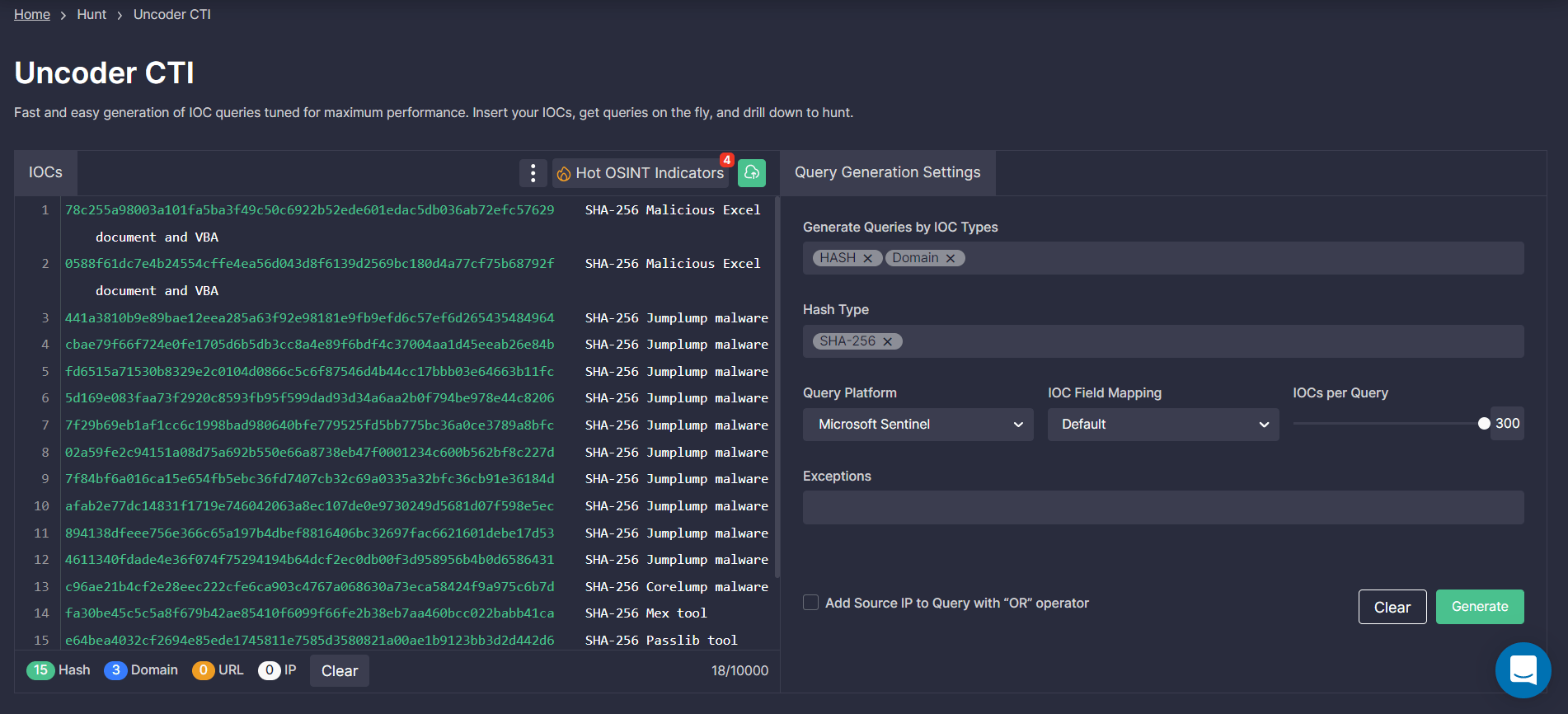

sofort nach Bedrohungen suchen, die mit der KNOTWEED-Gegneraktivität in Zusammenhang stehen. SOC Primes Detection as Code-Plattform ermöglicht es Threat Hunters und Cyber Threat Intelligence-Spezialisten auch, benutzerdefinierte IOC-Anfragen mit Uncoder.CTI zu generieren. Mit diesem SOC Prime-Modul benötigt es nur wenige Klicks, um eine auf Ihre Umgebungsanforderungen zugeschnittene IOC-Abfrage zu generieren, die in der ausgewählten SIEM- oder XDR-Instanz ausgeführt werden kann. Über den unten stehenden Link können registrierte SOC Prime-Nutzer zur gesamten Liste der Indicators of Compromise gelangen, die mit der KNOTWEED-Gegneraktivität in Verbindung stehen, um deren Präsenz in der Umgebung der Organisation zu identifizieren und mögliche Spuren eines Eindringens rechtzeitig zu erkennen:

Laut dem jährlichen Innovationsbericht von SOC Prime über Detection as Code, gehört die proaktive Erkennung von Schwachstellen-Ausnutzungen zu den obersten Inhaltsprioritäten im Jahr 2021 und hält aufgrund der zunehmenden Anzahl verwandter Bedrohungen und eines dramatischen Anstiegs von Zero-Day-Exploits auch im Jahr 2022 weiterhin die führende Position. Um mit aufkommenden Bedrohungen Schritt zu halten und sich effektiv gegen Zero-Day-Angriffe zu verteidigen, erhalten Sie eine umfassende Liste von Sigma-Regeln zur proaktiven Erkennung von Zero-Day-Exploits, indem Sie auf den Erkennen & Jagen Knopf unten klicken. Darüber hinaus können Sicherheitsexperten Einblicke in den umfassenden Bedrohungskontext im Zusammenhang mit der bösartigen KNOTWEED-Aktivität gewinnen, indem sie die Suchmaschine für Cyber-Bedrohungen von SOC Prime durchsuchen und sofort auf MITRE ATT&CK- und CTI-Referenzen, CVE-Beschreibungen und weitere relevante Metadaten zugreifen.

Erkennen & Jagen Erkunden Sie den Bedrohungskontext

Wer ist KNOTWEED? Analyse von Cyber-Angriffen, die CVE-2022-22047 und andere Zero-Days ausnutzen, die dieser Gruppe zugeschrieben werden

The in der von Microsoft veröffentlichten Forschung wurden die inneren Abläufe von KNOTWEED detailliert beschrieben und das Hacking-Kollektiv mit DSIRF in Verbindung gebracht. Dieses in Österreich ansässige Unternehmen hat die Fassade der Legitimität errichtet, indem es Informationsforschung und forensische Dienstleistungen für globale Organisationen anbietet. Beweise legen jedoch nahe, dass das Unternehmen auch als Cyber-Söldnergruppe fungiert, die Organisationen im Vereinigten Königreich, in Österreich und Panama ins Visier nimmt. Microsoft-Forscher für Cybersicherheit haben aufgedeckt, dass DSIRF mit der Entwicklung und Verbreitung des Subzero-Malware-Toolsets in Verbindung steht.

Der neu aufgedeckte PSOA verfolgt zwei Geschäftsmodelle: Zugang-als-Dienstleistung und Hack-auf-Auftrag. KNOTWEED-Bedrohungsakteure verteilen die Subzero-Malware an Dritte, ohne sich weiter in bösartige Aktivitäten einzumischen, führen jedoch auch gezielte Cyber-Angriffe selbst durch. Bedrohungsakteure betreiben offensive Cyber-Kampagnen seit mindestens 2021 und nutzen aktiv Windows- und Adobe Zero-Day Exploits, um Spionageangriffe auf mehrere Industriezweige zu starten.

Laut der Untersuchung ist das Subzero-Payload eine ausgeklügelte Malware mit einer Vielzahl fortgeschrittener Fähigkeiten. Sein Funktionsumfang umfasst Datenabfluss, Tastenanschlagprotokollierung, Bildschirmaufnahme und ein breites Spektrum an C2-Funktionen.

Neben der Ausnutzung eines Zero-Day-Fehlers in Windows (CVE-2022-22047) zur Privilegienerweiterung haben KNOTWEED-Angriffe im Jahr 2021 die Ausnutzung von Sicherheitslücken umfassen, die unter CVE-2021-31199, CVE-2021-31201, CVE-2021-28550 und CVE-2021-36948 zugeordnet sind.

MITRE ATT&CK®-Kontext

Um den MITRE ATT&CK-Kontext hinter der KNOTWEED-Gegneraktivität zu erkunden und Einblicke in die zugehörigen Verhaltensmuster zu gewinnen, sind alle dedizierten Sigma-Regeln mit ATT&CK verbunden, um die entsprechenden Taktiken und Techniken abzudecken, die unten dargestellt sind:

Treten Sie SOC Primes Detection as Code-Plattform bei um die Bedrohungserkennungsfähigkeiten zu beschleunigen und die Jagdgeschwindigkeit mit nahezu in Echtzeit verfügbarem Zugang zur weltweit größten Sammlung kuratierter Sigma-Regeln für über 25 SIEM-, EDR- und XDR-Lösungen zu erhöhen. Nachwuchserkennungstechniker und Threat Hunters können die Möglichkeit der Selbstverbesserung ergreifen, indem sie dem Threat Bounty-Programm beitreten und mit brillanten Cybersicherheitsgeistern zusammenarbeiten, um die Cyberabwehr zukunftssicher zu machen. Schreiben Sie qualitativ hochwertige Erkennungsinhalte, teilen Sie diese mit Branchenkollegen und erhalten Sie wiederkehrende finanzielle Belohnungen für Ihre Beiträge.