Dridex-Malware hat Banken und Finanzinstitute fast ein Jahrzehnt lang angegriffen. Im Jahr 2019 erhob das US-Justizministerium Anklage gegen russische Staatsangehörige, die hinter der Erstellung der Dridex-Malware standen und kriminelle Aktivitäten leiteten, die ihnen etwa 100 Millionen Dollar einbrachten. Schon 2015 war Dridex für etwa 30,5 Millionen Dollar Verluste in Großbritannien und 10 Millionen Dollar in den Vereinigten Staaten verantwortlich.

Laut Unit 42-Berichten, wurde im September 2020 nach einem Monat der Inaktivität der Malware eine neue Iteration von Dridex-Angriffen erneut entdeckt.

Dridex Malware Analyse

Erste Malspam-Angriffe, die den Dridex-Trojaner (auch bekannt als „Cridex“ oder „Burgat“) auslieferten, wurden 2011 entdeckt, und innerhalb weniger Jahre etablierte sich die Malware als einer der berüchtigtsten Trojaner, die den Finanzsektor ins Visier nehmen. Dridex-Spyware-Angriffe konzentrieren sich auf die EU und die Asien-Pazifik-Regionen und hauptsächlich auf einkommensstarke Organisationen. Verschiedene Modifikationen von Dridex verwendeten Konfigurationsdateien im XML- oder Binärformat und wurden im Laufe der Jahre immer ausgefeilter. Die vierte, fortschrittlichere Version von Dridex nutzt RC4-Verschlüsselung und ein weitaus strengeres Loader-Autorisierungsprotokoll im Vergleich zu früheren Modifikationen.

Es gab Fälle, in denen der Dridex-Trojaner zusammen mit anderer Malware über Exploit-Kits verbreitet wurde. Im Jahr 2019 verteilte das berüchtigte Spelevo-Exploit-Kit Banktrojaner über eine kompromittierte Kontaktwebsite. Das bösartige Skript auf den kompromittierten Website-Seiten, einschließlich der Startseite, leitete Benutzer je nach Benutzerbetriebssystem, Adobe Flash-Version, Plugins, verfügbaren Patches und anderen Umgebungsmerkmalen entweder zu einem Exploit für CVE-2018-15982 oder CVE-2018-8174 weiter. Beide Exploits wurden verwendet, um Dridex als endgültige Nutzlast bereitzustellen.

Dridex Malspam-Angriffe und Phishing-E-Mails

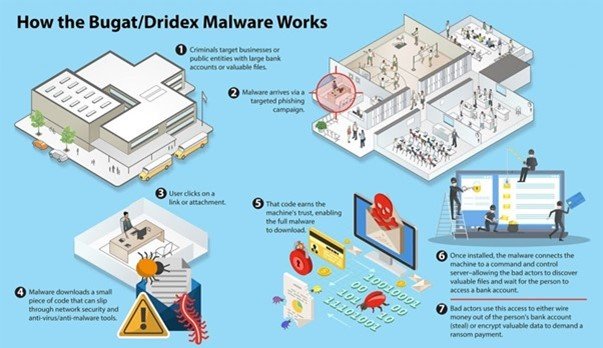

Die Malware ist aktiv und gefährlich für Bankinstitute und deren Kunden, da Phishing-E-Mails eine der einfachsten Methoden darstellen, um einen bösartigen Code an ein Opfer zu liefern. Phishing-E-Mails sind professionell mit Fachsprache und Terminologie verfasst und erwecken häufig den Eindruck, eine sofortige Reaktion zu erfordern, um potenzielle Opfer in eine Falle zu locken. Sie sehen oft wie legitime Unternehmens-E-Mail-Adressen aus. Dridex-Malspam-Angriffe liefern einen Anhang, der möglicherweise die Namen von Finanzdaten mit verschleierten Makros enthält. Sobald sie aktiviert sind, löst das bösartige Makro den Download des Bank-Trojaners aus, der Anmeldeinformationen erntet und dann betrügerische Finanztransaktionen durchführt.

Im Jahr 2018 gab es einen Anstieg bei der Verbreitung des Dridex-Banktrojaners durch eine berüchtigte Spam-Kampagne. Kompromittierte Benutzer erhielten über 10.000 E-Mails mit Links zu infizierten FTP-Servern. Angreifer nutzten sowohl MS Word-Dateien aus, die das DDE-Feature missbrauchten, um Dridex herunterzuladen, als auch Excel-Dateien mit dem bösartigen Makro. Daher verringert das umsichtige Verhalten des Firmenpersonals drastisch die Chance, das System mit dem Dridex-Trojaner zu infizieren.

Bild von Spambrella:

Dridex Malware-Präventions- und Erkennungsinhalte

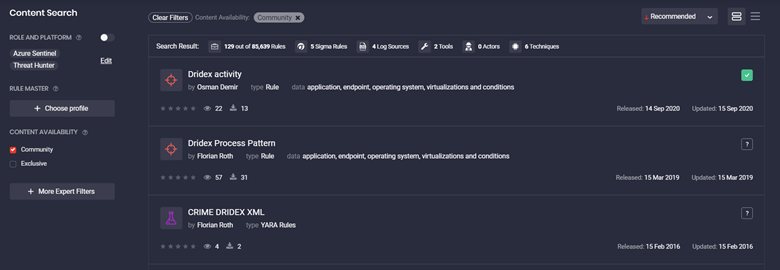

SOC Prime Threat Detection Marketplace ermöglicht Detection-as-a-Code-Operationen, indem es 85.000+ SOC-Inhaltsobjekte an 5.500+ Organisationen in verschiedenen Branchen liefert, einschließlich des Finanzsektors. Sicherheitsverantwortliche können die “„Dridex-Aktivität“ Community-Sigma-Regel by Osman Demir verwenden, um den neuesten Dridex-Angriff in Ihrem System zu erkennen.

Diese Sigma-Regel bietet auch Übersetzungen für die folgenden 15 Plattformen:

- SIEMs: Azure Sentinel, Humio, Splunk, Sumo Logic, ELK Stack, ArcSight, QRadar, Graylog, RSA NetWitness, LogPoint

- EDR: Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

Die Regel bezieht sich auf die folgenden ATT&CK Techniken:

- Spearfishing Attachment Technik (T1193) der Taktik des anfänglichen Zugriffs

- Nutzer-Ausführungstechnik (T1204) der Ausführungstaktiken

Suchen Sie nach weiteren Bedrohungserkennungsinhalten zu Dridex-Angriffen? Der Threat Detection Marketplace bietet über 200 SOC-Inhaltsobjekte, die sich auf Dridex-Malwarekonzentrieren, darunter über einhundert Community-Regeln.

Bereit, den SOC Prime Threat Detection Marketplace auszuprobieren? Melden Sie sich kostenlos an. Oder nehmen Sie am Threat Bounty Programm teil um Ihre eigenen SOC-Inhalte zu erstellen und Ihren Beitrag zur weltweit größten Bedrohungserkennungsgemeinschaft zu leisten.