Steigende Ransomware Mengen, wachsende Hacker-Kollektive und Rekordschäden definieren die Cyberrisiko-Arena neu. Das FBI, CISA und Partner haben kürzlich eine gemeinsame Cybersecurity-Warnung herausgegeben, die die globale Cyberverteidigungsgemeinschaft vor zunehmenden Ghost (Cring) Ransomware-Angriffen warnt, die auf finanziellen Gewinn abzielen. China-angehörige Hacker haben Organisationen aus verschiedenen Branchen, einschließlich des kritischen Infrastruktursektors, in über 70 Ländern weltweit kompromittiert.

Ghost (Cring) Ransomware-Angriffe erkennen

Laut Sophos stiegen die Kosten für die Wiederherstellung von Ransomware im Jahr 2024 auf 2,73 Mio. $ – fast 1 Mio. $ mehr als 2023. Da Ransomware-Angriffe bis 2031 alle 2 Sekunden erwartet werden, benötigen Sicherheitsexperten eine zuverlässige Quelle für Erkennungsinhalte, die von fortschrittlicher Cyberabwehrtechnologie begleitet wird, um potenzielle Eindringlinge rechtzeitig zu erkennen.

SOC Prime Plattform für kollektive Cyberabwehr bietet ein breites Set an Erkennungsregeln, um die Bedrohung durch Ransomware zu adressieren, einschließlich des jüngsten Anstiegs an Ghost (Cring) Ransomware-Aktivitäten. Drücken Sie einfach den Erkundung von Erkennungen Button unten und tauchen Sie sofort in die Sigma-Regelsammlung ein, um Angriffe zu erkennen, die in der AA25-050A Warnung von CISA und Partnern beschrieben sind.

Alle Regeln sind mit mehreren SIEM-, EDR- und Data Lake-Lösungen kompatibel und sind dem MITRE ATT&CK-Framework zugeordnet, um die Bedrohungsuntersuchung zu rationalisieren. Zusätzlich werden die Regeln mit umfangreichen Metadaten angereichert, einschließlich CTI Links, Angriffschronologien, triage Empfehlungen und mehr.

Cyber-Verteidiger, die ihre Untersuchung vertiefen und Erkennungsinhalte zu verbundenen Schwachstellen ausnutzen möchten, die mit Ghost (Cring) Ransomware verknüpft sind, können diesem Link folgen, um eine relevante Regelsammlung zu erhalten. Die Liste enthält Erkennungen für CVE-2018-13379, CVE-2010-2861, CVE-2009-3960, CVE-2019-0604, CVE-2021-34473, CVE-2021-34523, CVE-2021-31207.

Zusätzlich könnten Sicherheitsexperten, um Ghost (Cring) Ransomware-Angriffe rückblickend zu analysieren, verwandte Erkennungsinhalte im Threat Detection Marketplace über die „AA25-050A“, „Ghost Ransomware“, „Cring Ransomware“, „Crypt3r“, „Phantom Ransomware“, „Strike Ransomware“, „Hello Ransomware“, „Wickrme Ransomware“, „HsHarada Ransomware“, „Raptur Ransomware“ tags überprüfen.

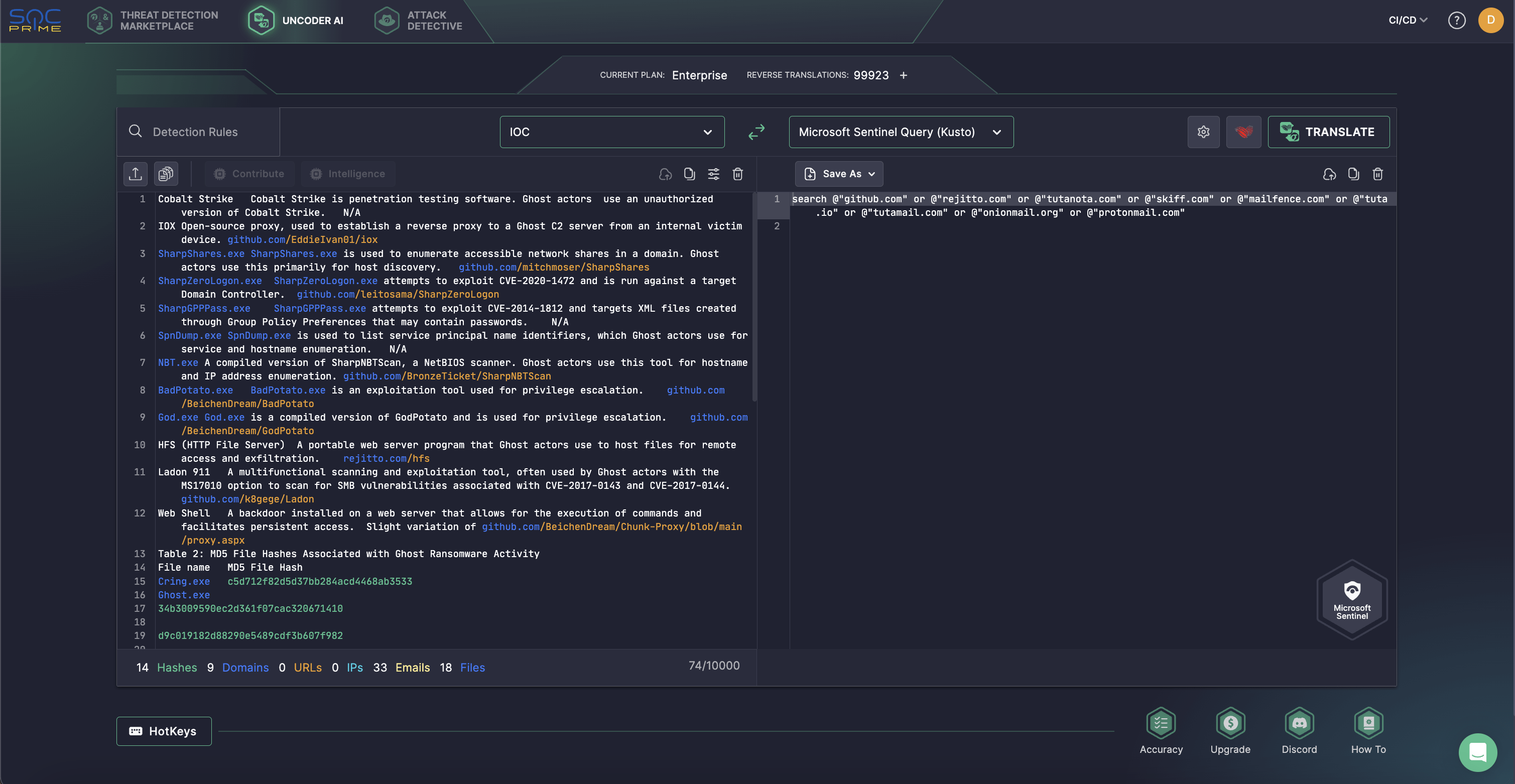

Schließlich könnten Sicherheitsexperten Uncoder AI, den branchenweit ersten KI-Co-Pilot für Detection Engineering, verwenden, um sofort nach Indicators of Compromise (IOCs) zu suchen, die in der AA25-050A-Warnung von CISA und Partnern bereitgestellt wurden. Uncoder AI fungiert als IOC-Paketierer, der es Cyber-Verteidigern ermöglicht, IOCs zu interpretieren und mühelos maßgeschneiderte Suchanfragen zu erstellen. Diese Abfragen können dann nahtlos in ihre bevorzugten SIEM- oder EDR-Systeme zur sofortigen Ausführung integriert werden. Uncoder AI war zuvor exklusiv für Unternehmenskunden verfügbar, steht jedoch nun auch einzelnen Forschern zur Verfügung, die vollen Zugriff auf seine leistungsstarken Fähigkeiten haben. Erfahren Sie mehr.

Ghost (Cring) Ransomware-Analyse

Verteidiger berichten von einem Anstieg der Angriffe durch China-unterstützte APT Gruppen, die darauf abzielen, das Bewusstsein für Cybersecurity zu erhöhen, während sich globale Organisationen auf anhaltende Cyber-Spionage und finanziell motivierte Bedrohungen vorbereiten. Am 19. Februar 2025 veröffentlichten das FBI, CISA und MS-ISAC eine neue Warnung AA25-050A die sich auf weit verbreitete Ghost (Cring) Ransomware-Aktivitäten konzentriert, die auf Organisationen in über 70 Ländern, darunter China, abzielen.

Seit Anfang 2021 nutzen Ghost-Akteure veraltete Software und Firmware auf internetkonfrontierten Diensten aus und zielen wahllos auf verwundbare Netzwerke ab. Von China aus operierend, streben die Angreifer nach finanziellem Gewinn und betreffen Gesundheitswesen, Regierung, Bildung, Technologie, Fertigungsunternehmen und andere Unternehmen in verschiedenen Branchen.

Die Ghost (Cring) Ransomware-Gruppe erlangt anfänglichen Zugriff, indem sie öffentliche Anwendungen ausnutzt, die mit mehreren CVEs verbunden sind, einschließlich Schwachstellen in Fortinet FortiOS, Adobe ColdFusion, Microsoft SharePoint und Microsoft Exchange (bekannt als ProxyShell-Angriffskette). Wenn sie einmal drinnen sind, laden sie eine Web-Shell hoch und verwenden die Eingabeaufforderung oder PowerShell, um Cobalt Strike Beacon-Malwareherunterzuladen und auszuführen.

Gegner priorisieren Geschwindigkeit über Beharrlichkeit und setzen häufig Ransomware innerhalb eines Tages nach der ersten Kompromittierung ein. Gelegentlich erstellen oder ändern sie jedoch lokale und Domain-Konten, ändern Passwörter und installieren Web-Shells auf den Servern der Opfer. Zur Eskalation von Privilegien verwenden sie Cobalt Strike, um Prozess-Tokens zu stehlen und Beacons mit erhöhten SYSTEM-Rechten auszuführen. Sie sind auch dafür bekannt, Open-Source-Tools wie SharpZeroLogon, SharpGPPPass, BadPotato und GodPotato zu verwenden – Tools, die legitime Benutzer wahrscheinlich nicht verwenden.

Ghost-Ransomware-Betreiber verwenden Cobalt Strike’s „hashdump“ oder Mimikatz , um Passwörter für unbefugte Anmeldungen, Privilegienerweiterung und laterale Bewegungen zu stehlen. Zur Verteidigungsumgehung identifizieren und deaktivieren sie Antiviren-Software, indem sie häufig Windows Defender mit PowerShell-Befehlen ausschalten. Sie nutzen auch Werkzeuge wie SharpShares, Ladon 911 und SharpNBTScan zur Netzwerk- und Remote-Systemerkennung. Mithilfe von erhöhtem Zugang bewegen sich Angreifer seitlich mit WMIC und base64-kodierten PowerShell-Befehlen, um Cobalt Strike Beacons im Arbeitsspeicher zu platzieren. Wenn die seitliche Bewegung fehlschlägt, brechen sie den Angriff oft vollständig ab.

Darüber hinaus verwenden Gegner Ransomware-Programme wie Cring.exe, Ghost.exe, ElysiumO.exe und Locker.exe, die je nach Kommandozeilenargumente bestimmte Verzeichnisse oder ganze Systeme verschlüsseln können. Diese Nutzlasten schließen bestimmte Dateien und Systemordner aus, um zu verhindern, dass Geräte unbrauchbar werden. Sie löschen auch Windows-Ereignisprotokolle, deaktivieren Volume Shadow Copy und löschen Schattenkopien, um Wiederherstellungsbemühungen zu erschweren.

Die Lösegeldforderung der Gruppe droht oft, gestohlene Daten zu verkaufen, wenn die Lösegelder nicht bezahlt werden. Die Angreifer exfiltrieren jedoch selten große Mengen an sensiblen Informationen. Datenübertragungen sind normalerweise klein, oft unter Hunderten von Gigabyte, mit begrenzter Nutzung von Cobalt Strike Team Servers, Mega.nz und Web-Shells zur Exfiltration.

Ghost setzt stark auf Cobalt Strike Beacons und verwendet HTTP/HTTPS-Verbindungen zu direkten IP-Adressen statt registrierter Domains. Sie kommunizieren mit Opfern über verschlüsselte E-Mail-Dienste wie Tutanota, ProtonMail und Mailfence.

Verteidiger empfehlen, wesentliche Cybersicherheitspraktiken zu befolgen, um sich gegen Ghost (Cring) Ransomware-Aktivitäten zu verteidigen. Dazu gehören die regelmäßige Durchführung von Offline-Backups, das rechtzeitige Einspielen von Sicherheitspatches und die Segmentierung von Netzwerken, um seitliche Bewegungen zu begrenzen. Organisationen werden auch ermutigt, phishing-resistente MFA für privilegierte Konten zu implementieren, Benutzer darin zu schulen, Phishing zu erkennen, und PowerShell auf unbefugte Nutzung zu überwachen.

Um die Risiken zunehmender Ghost (Cring) Ransomware-Angriffe zu minimieren, SOC Prime Plattform für kollektive Cyberabwehr rüstet Sicherheitsteams mit einem modernen Produktsuite aus, um proaktiv gegen Eindringlinge zu verteidigen und eine widerstandsfähige Cybersicherheitsstrategie anzunehmen, die mit einem Next-Gen-SOC-Ansatz übereinstimmt. Um sich mit fortschrittlicher Automatisierung, Echtzeitinformationen und modernsten Erkennungsstrategien für die Unternehmenssicherheit zu beschäftigen, die auf das SOC der Zukunft zugeschnitten sind, hier registrieren für unser exklusives bevorstehendes Webinar.