Übersicht und Analyse, Top-Datenquellen und relevante Sigma-Regeln zur Erkennung von Ausführung

SOC Primes Detection as Code Plattform bietet Zugriff auf eine ständig wachsende Bibliothek von über 180.000 kontextangereicherten Erkennungs- und Reaktionsalgorithmen, die mit dem MITRE ATT&CK® Framework v.10 übereinstimmen. Die neu veröffentlichten On Demand-Abonnementstufen für SOC Primes Plattform bieten kuratierte Sigma-Regeln, die die Ausführungstaktik (TA0002) gemäß dem MITRE ATT&CK-Framework adressieren und es Teams ermöglichen, die aktuellsten Erkennungen zu erhalten, die dem Bedrohungsprofil der Organisation entsprechen.

Dieser Blogartikel bietet eine Übersicht und Analyse der Ausführungstaktik sowie der wichtigsten Protokollquellen und relevanten Sigma-Regeln, die in SOC Primes Plattform verfügbar sind.

Plattform erkunden Einen Termin buchen

Was ist Ausführung (TA0002)?

Die Ausführungstaktik ist die Ausführung von Code zu bösartigen Zwecken. Dies kann eine exe- oder dll-Codeausführung sein oder eine, die über eine Funktion erfolgt, die beliebigen Code ausführt (wie Skripte, Java-Anwendungen, etc.). Angreifer verlassen sich oft auf die Fähigkeit, Code auszuführen, insbesondere auf nicht cloudbasierte Anwendungen, wie Arbeitsstationen von Mitarbeitern und Server.

Ausführungs-Erkennungsregeln

Wenn es um MITRE ATT&CK-Taktiken und -Techniken geht, gibt es keine „Universalregel“. Die Erkennung von Ausführung erfordert ein umfangreiches Set an Regeln und einen Prozess, der neue Techniken, Werkzeuge und Implementierungen berücksichtigt, sobald sie auftreten.

Sigma gilt als De-facto-Standard für die Formulierung von Bedrohungsjagd-Abfragen, die in mehreren SIEM-, EDR- und XDR-Lösungen verwendet werden können, je nach der Technologieplattform der Organisation. Um mehr über den Sigma-Standard zu erfahren, siehe hier. Erkunden Sie auch das Sigma-Repository auf GitHub für weitere Details.

Sicherheitspraktiker sind eingeladen, SOC Primes Detection as Code Plattform beizutreten, um die breite Sammlung von Sigma-Regeln zu erkunden, mit Übersetzungen in mehr als 25 SIEM-, EDR- und XDR-Sprachformate. Alternativ können Teams den Uncoder.IO online Sigma-Übersetzungs-Engine nutzen, um den Erkennungsquellcode in die verwendete Sicherheitslösung sofort umzuwandeln oder den Sigma-Konverter, das SIGMAC Tool, über eine Befehlszeilenschnittstelle nutzen.

Bitte finden Sie unten die empfohlenen Sigma-Regeln zur Erkennung von Ausführung:

Verhaltensregel: Verdächtiger PowerShell-Download

Diese Sigma-Regel identifiziert PowerShell-Downloader-Muster. Es ist üblich, dass frühes Stadium von Malware (zum Beispiel Office-Dropper) PowerShell verwendet, um zusätzlichen bösartigen Code herunterzuladen.

Exploit-Regel: CVE-2021-26857 Exchange Ausnutzung

Diese Regel identifiziert potenzielle CVE-2021-26857-Ausnutzung durch die Erkennung ungewöhnlicher untergeordneter Prozesse einer Exchange-Executable.

Tool-Regel: Bösartige PowerShell-Cmdlets

Diese Regel identifiziert gängige bösartige PowerShell-Frameworks anhand ihrer Cmdlet-Namen.

Cloud-Regel: AWS EC2 Startup Shell Script Änderung

Diese Regel identifiziert die Erstellung oder Änderung von Startup-Skripten innerhalb von Amazons AWS EC2 virtuellen Recheninstanzen (Linux / Windows-Virtual Machines usw.).

Plattform erkunden Einen Termin buchen

Erkennung der Ausführung: Häufigste Protokollquellen

Sigma-Erkennungsregeln basieren auf Protokollquellen, die in der organisationsspezifischen Umgebung existieren. Hier sind fünf häufige Protokollquellen, die in der Regel benötigt werden, um Ausführung zu erkennen.

Prozessstart

Es versteht sich fast von selbst, dass der Prozessstart die offensichtlichste Datenquelle ist, die jemand für die Ausführung sammeln kann. Großteils erfordert die Ausführung einen Hostprozess. Allerdings ist der Prozessstart kein universelles Heilmittel für die Ausführung. Es gibt oft Zeiten, in denen keine neuen Prozesse erforderlich sind (Prozesseinschleusung, Shell-Code-Ausführung, etc.).

Hier sind einige häufige Protokollquellen für Prozessstarts:

-

Windows Sicherheitsprotokolle

- 4688, validieren, dass die Befehlszeilendetails enthalten sind

-

Sysmon für Windows und Sysmon für Linux

- Ereignis-ID 1

-

Linux Auditd Protokolle

- execve-Ereignistyp

-

Endpoint Detection & Response (EDR) | Erweiterte Detection and Response (XDR)

- Einige EDR-Dienste bieten keine passiven oder angereicherten Prozessstartereignisse.

Dienst-Erstellung and Geplante Aufgaben-Erstellung Datenquellen

Es ist üblich, dass Bedrohungsakteure Dienste und Aufgaben für die Ausführung erstellen. Unten sind die häufigsten Protokollquellen zur Erstellung von Diensten und geplanten Aufgaben aufgelistet:

-

Windows Sicherheitsprotokolle

- 7045

- 4698

-

Endpoint Detection & Response (EDR) | Erweiterte Detection and Response (XDR)

- Einige EDR-Dienste bieten keine passiven oder angereicherten Ereignisse für die Erstellung von geplanten Aufgaben/Diensten

PowerShell-Protokolle

PowerShell wird häufig missbraucht, hat jedoch auch die beste native Protokollierung einer Programmiersprache, die zur Laufzeit beliebigen Code ausführen kann (Skriptsprachen, Java, etc.).

Unten sind einige der häufigsten Protokollquellen zur Erstellung von Diensten und geplanten Aufgaben:

-

Windows PowerShell-Protokolle

- 4104 – Betriebsprotokoll

- 4103 – Betriebsprotokoll

- 500- Legacy PowerShell-Protokoll

-

Endpoint Detection & Response (EDR) | Erweiterte Detection and Response (XDR)

- Einige EDR-Dienste bieten keine passiven oder angereicherten Ereignisse für die Erstellung von geplanten Aufgaben/Diensten

Antivirenprotokolle

Antivirenprotokolle gehören zu den am meisten übersehenen wertvollen Datenquellen. Wenn eine bösartige ausführbare Datei auf einem Ihrer Systeme landet und ein Endbenutzer sie nicht direkt dort platziert hat (per E-Mail, Browser-Download, USB-Stick), dann wissen Sie, dass es eine Art Ausführung gegeben hat.

SOC Primes Detection as Code-Plattform bietet Erkennungsinhalte, die von der kollaborativen Expertise der weltweit größten Cybersecurity-Community angetrieben werden, die einen monolithischen Wissenskörper produziert und jedem Sicherheitsteam einen signifikanten Vorteil im Kampf gegen Angreifer verschafft. Hier sind die Top-Autoren, die durch die Bereitstellung kuratierter Inhalte zur Erkennung von Ausführung zur SOC Primes Plattform beitragen:

- SOC Prime Team

- Ariel Millahuel

- Threat Bounty Program Entwickler Emir Erdogan and Osman Demir

Plattform erkunden Einen Termin buchen

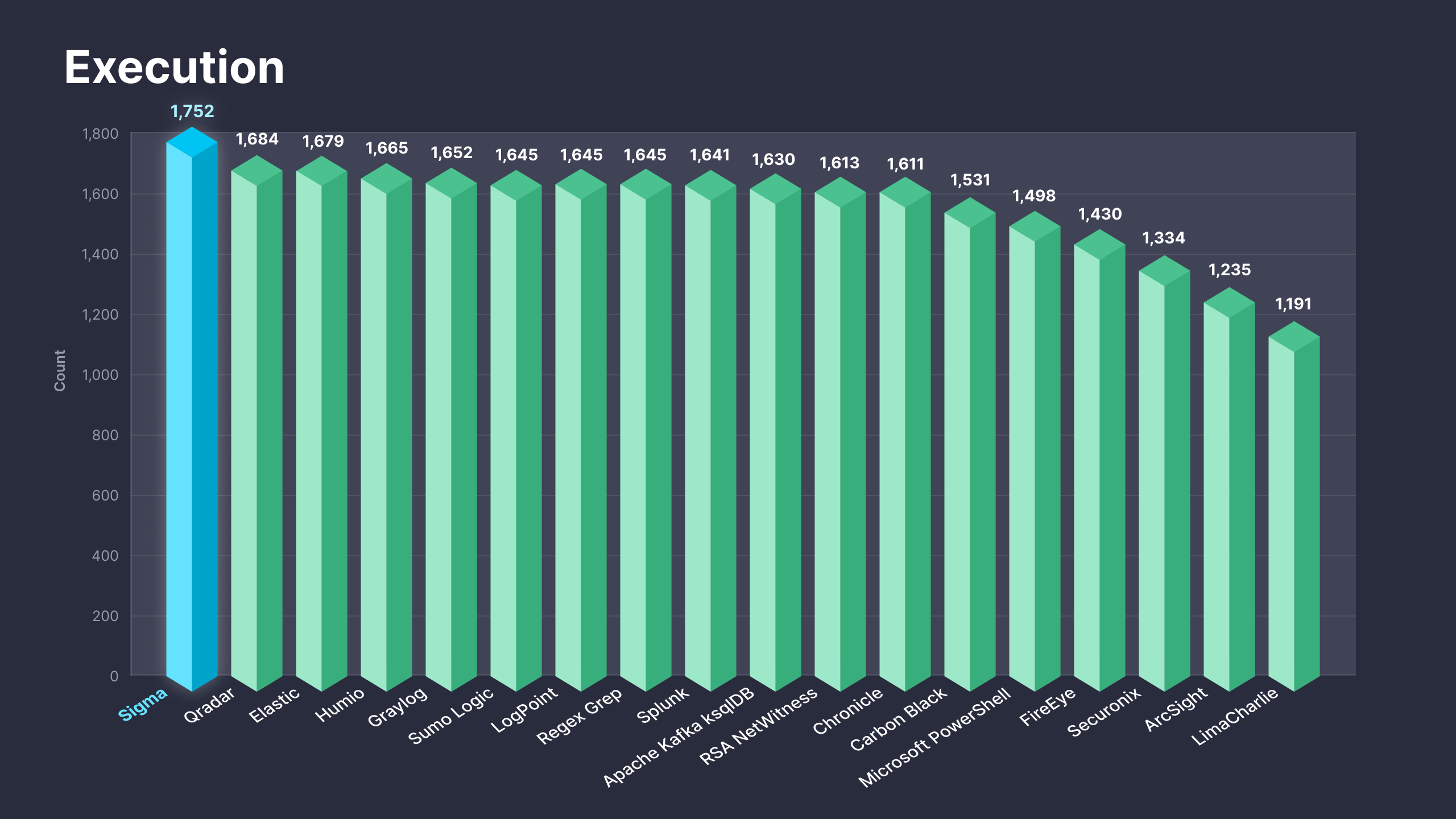

Abb. 1. Sigma-Regeln zur Adressierung der Ausführungstaktik (TA0002) mit Übersetzungen für über 25 unterstützte Plattformen

Die kürzlich veröffentlichten On-Demand-Abonnements sind dazu gedacht, Teams zu helfen, sofortigen Wert aus SOC Primes Detection as Code-Plattform zu ziehen, indem sie sofortigen Zugriff auf Erkennungsinhalte bieten, die dem Bedrohungsprofil der Organisation entsprechen. Diese Abonnements liefern über 1.700 kuratierte Sigma-basierte Erkennungen, die die Ausführungstaktik adressieren, zusammen mit Übersetzungen in mehr als 25 SIEM-, EDR- und XDR-Formate. Für weitere Details zu den On-Demand-Abonnementstufen siehe https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }