Phobos Ransomware repräsentiert die relativ neue Ransomware-Familie basierend auf Dharma (CrySis), die seit 2016 berüchtigt ist. Die ersten Spuren von Phobos wurden vor weniger als zwei Jahren, am Übergang zu 2019, entdeckt. SOC Prime Threat Detection Marketplace, die weltweit größte Plattform für SOC-Inhalte, bietet Phobos-Ransomware-Erkennungsszenarien unter ihren über 85.000 Inhaltsartikeln. Die EKING-Variante der Phobos-Ransomware tauchte kürzlich im Oktober 2020 auf und wurde in Angriffen verwendet , die auf Regierungsorganisationen abzielten. EKING ist eine dateicodierende Malware, die darauf abzielt, wichtige Daten auf dem kompromittierten Gerät zu verschlüsseln und Sicherungskopien zu löschen. Das Entschlüsseln von infizierten Daten stellt für Organisationen eine gewaltige Herausforderung dar, da nur die EKING-Entwickler über gültige Verschlüsselungswerkzeuge verfügen, für die sie Lösegeld verlangen.

Was ist Phobos Ransomware?

Malware, die zur Phobos Ransomware-Familie gehört, verbreitet sich über gehackte RDP-Verbindungen. Phobos wird typischerweise durch Kompromittierung von RDP-Servern, Infiltration des Netzwerks einer Organisation und Infektion möglichst vieler Systeme verteilt, um ein hohes Lösegeld für die Entschlüsselung der kompromittierten Daten zu erzielen. Allerdings erhielten viele Opfer, die große Geldsummen an Cyberkriminelle für die Entschlüsselung zahlten, diese nie zurück.

Vielleicht ist dies einer der Gründe, warum EKING im Oktober 2020 im Rampenlicht stand. Es gibt mehrere bestätigte Fälle, in denen Gegner EKING mithilfe von Phishing-E-Mails verbreitet haben. Diese Phobos-Ransomware-Variante erschien in Form eines MS-Word-Dokuments mit einem bösartigen Makrocode, der dazu bestimmt war, EKING im Netzwerk der Organisationen zu verbreiten.

Wie gelangt Phobos Ransomware auf Ihren Computer?

Eine frische Analyse von EKING von FortiGuard Labs zeigt, wie ein bösartiges Binary in das System gelangt, nachdem ein Opfer ein MS-Word-Dokument öffnet, das an eine Phishing-E-Mail angehängt ist. Die Ransomware verschlüsselt nicht nur Dateien auf dem infizierten Gerät, sondern zielt auch auf neu angefügte logische Laufwerke und Netzwerkfreigaberessourcen ab. Um den Verschlüsselungsprozess zu beschleunigen, erstellt EKING für jedes logische Laufwerk zwei Scan-Threads: Einer davon findet und verschlüsselt Dateien, die mit Datenbanken zu tun haben. Die Malware benennt Dateien um und generiert dann Lösegeldforderungen. Diese Nachrichten fordern die kompromittierten Benutzer auf, Kontakt mit den Gegnern aufzunehmen und ihre weiteren Anweisungen zu erwarten.

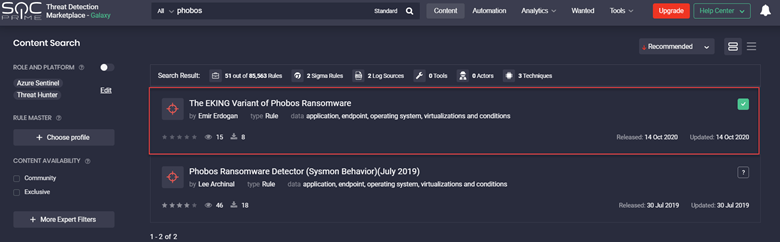

Phobos Ransomware-Erkennungsinhalte

Einer der aktivsten Beitragenden zur Content-Bibliothek des Threat Detection Marketplace und Entwickler des Threat Bounty Programms, Emir Erdogan, hat kürzlich eine neue Community Sigma-Regel veröffentlicht, um Organisationen beim Schutz vor EKING-Ransomware-Angriffen zu unterstützen:

Die Regel hat Übersetzungen für die folgenden SIEM-, EDR- und anderen Sicherheitswerkzeuge:

- SIEMs: Azure Sentinel, Sumo Logic, Humio, Elastic Stack, ArcSight, QRadar, Splunk, Graylog, RSA NetWitness, LogPoint

- EDRs: Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

Unterstützung für andere SIEM-, EDR- und NTDR-Technologien folgt in Kürze.

Die veröffentlichte Regel ist auch dem MITRE ATT&CK® Framework zugeordnet und umfasst die folgenden ATT&CK-Taktiken und -Techniken:

- Taktiken: Wirkung, Ausführung

- Techniken: Daten verschlüsselt für Auswirkungen (T1486), Benutzerausführung (1204)

Bereit, Ihre Cyberabwehr mit dem Threat Detection Marketplace zu stärken? Melden Sie sich kostenlos an. Oder treten Sie dem Threat Bounty Program bei , um Ihre eigenen SOC-Inhalte zu erstellen und sie mit der gesamten Threat Detection Marketplace-Community zu teilen.