Seit dem Ausbruch des globalen Cyberkriegs, bleibt SOC Prime an vorderster Front und hilft der Ukraine und ihren Verbündeten, sich gegen russische Aggressionen zu verteidigen. Am 8. Dezember 2022 erhielten CERT-UA-Forscher Informationen von der Abteilung für Cybersicherheit der staatlichen Eisenbahnorganisation der Ukraine „Ukrzaliznytsia“ über die Verbreitung von Phishing-E-Mails, die die Staatliche Notdienst der Ukraine vortäuschen. Darüber hinaus nutzten die Hacker eine gefälschte Domain-E-Mail, um ihre bösartigen Aktivitäten zu verschleiern. Die in diesem Cyberangriff verwendeten Phishing-E-Mails verwendeten einen Köder im Zusammenhang mit dem Einsatz iranischer Shahed-136-Drohnen.

DolphinCape Malware Beschreibung: Der neueste Cyberangriff auf ukrainische staatliche Organisationen

Der neueste CERT-UA#5683 Alarm beschreibt eine neue bösartige Kampagne gegen die staatliche Eisenbahnorganisation der Ukraine „Ukrzaliznytsia“, die den Phishing-E-Mail-Angriffsvektor ausnutzt und der Hacking-Gruppe UAC-0140 zugeschrieben wird. In diesem Angriff verteilen Bedrohungsakteure E-Mails mit einem Köderbetreff, der verspricht, Informationen darüber zu enthüllen, wie man die iranischen Shahed-136-Drohnen identifiziert.

Die Infektionskette wird ausgelöst, indem ein Köderanhang mit einer RAR-Datei geöffnet wird, welche ein PPSX-Dokument mit bösartigem VBScript-Code enthält. Letzterer ist darauf ausgelegt, eine geplante Aufgabe zu erstellen sowie ein PowerShell-Skript zu entschlüsseln, zu erzeugen und auszuführen. Hacker verwenden einen RC4-Verschlüsselungsalgorithmus und einen Schlüssel, der durch Verkettung der Attributwertes „Manager“ und des Dateinamens erstellt wurde. Das bösartige PowerShell-Skript verwendet die BITS-Komponente von Microsoft Windows, um DLL- und EXE-Dateien herunterzuladen und eine geplante Aufgabe zu erstellen, um letztere über eine DLL-Sideload-Technik auszuführen.

Die DLL-Datei wird als DolphinCape-Malware identifiziert, die mit Delphi entwickelt wurde. Diese bösartige Software sammelt Informationen über den Hostnamen, Benutzernamen, Betriebssystemversion und exfiltriert andere Daten von den kompromittierten Computern, startet EXE- und DLL-Dateien und zeigt die Liste der Dateien und deren Upload an. Die DolphinCape-Malware kann auch Screenshots von den anvisierten Maschinen aufnehmen.

Erkennung der DolphinCape-Malware-Kampagne durch UAC-0140

Mehrere Phishing-Kampagnen zielen weiterhin auf die ukrainische kritische Infrastruktur und Online-Ressourcen, während der Krieg im Cyberraum eskaliert. Nach mehreren massiven Angriffen durch Armagedon APT (UAC-0010), zeigt der neueste CERT-UA-Alarm eine weitere Kampagne, die DolphinCape-Malware nutzt, um das ukrainische Transportsystem anzugreifen. Da Hacker, die von Russland unterstützt werden, häufig bösartige Werkzeuge und Ansätze auf dem Schlachtfeld in der Ukraine testen, bevor sie ihre Aktivitäten weltweit ausdehnen, benötigen Sicherheitspraktiker weltweit eine zuverlässige Quelle für Erkennungsinhalte, um proaktiv zu bleiben und den Gegnern keine Chancen zu lassen.

Die Detection as Code-Plattform von SOC Prime bietet eine Auswahl kuratierter Sigma-Regeln, um die damit verbundenen bösartigen Aktivitäten zu identifizieren, die im CERT-UA#5683-Alarm bereits in den frühesten Phasen des Angriffslebenszyklus behandelt werden. Klicken Sie auf die Explore Detections Schaltfläche und greifen Sie auf den dedizierten Erkennungsstapel zu. Alle Sigma-Regeln sind mit dem MITRE ATT&CK® Framework abgestimmt und mit umfangreichen Cyberbedrohungskontexten angereichert, einschließlich CTI-Links, Gegenmaßnahmen, ausführbaren Binärdateien und mehr relevanter Metadaten. Erkennungsregeln sind mit Übersetzungen für die branchenführenden SIEM-, EDR- und XDR-Lösungen ausgestattet.

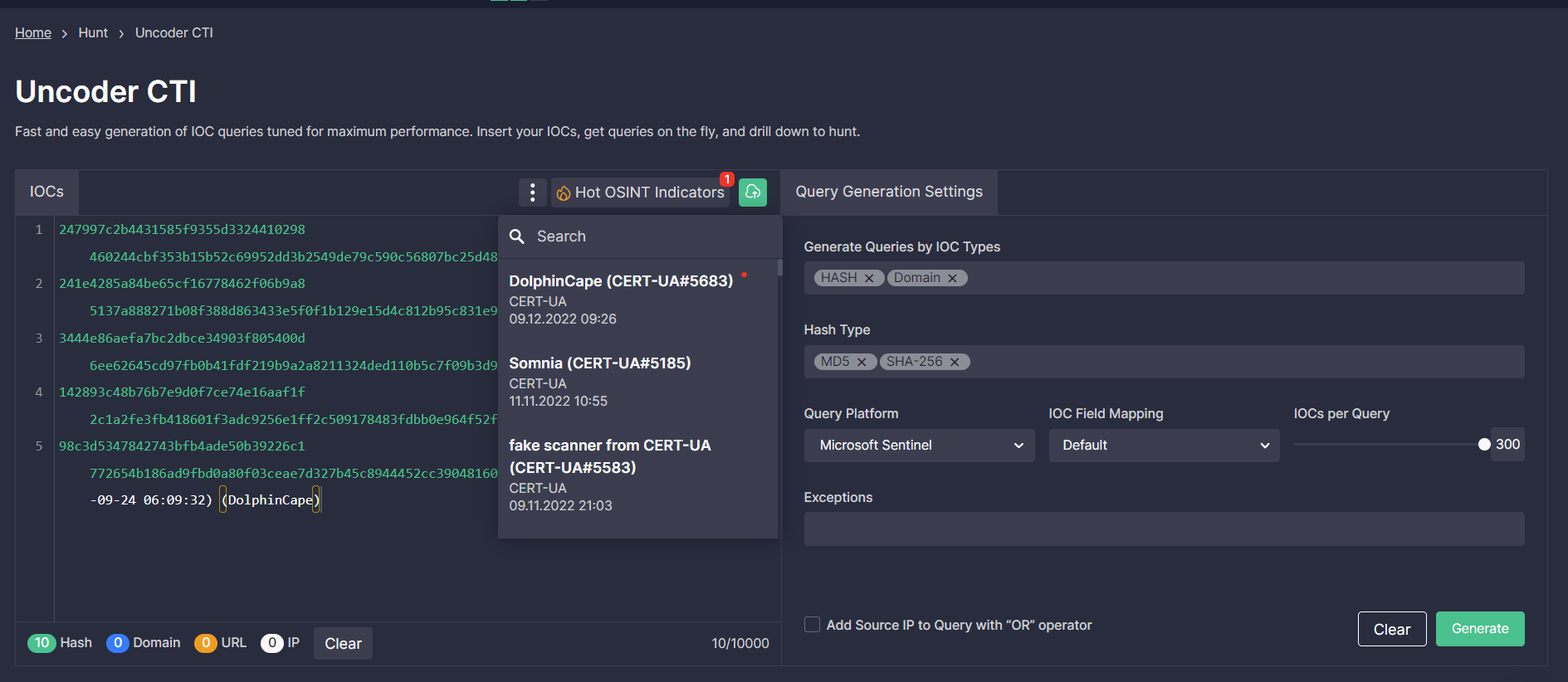

Sicherheitsingenieure können auch ihre Suche nach Bedrohungen im Zusammenhang mit der Verteilung der DolphinCape-Malware mithilfe von Datei-, Host- und Netzwerk-IOCs aus dem CERT-UA#5683-Alarm optimieren. Mit Hilfe von Uncoder.CTIkann das Team sofort optimierte IOC-Abfragen generieren und nach relevanten Bedrohungen in der ausgewählten SIEM- oder XDR-Umgebung suchen.

MITRE ATT&CK® Kontext

Um den MITRE ATT&CK-Kontext im Zusammenhang mit der Verteilung der DolphinCape-Malware durch die UAC-0140-Bedrohungsakteure in der neuesten Phishing-Kampagne gegen die Ukraine zu erkunden, sehen Sie sich die folgende Tabelle an. Alle dedizierten Sigma-Regeln sind mit MITRE ATT&CK abgestimmt und adressieren die entsprechenden gegnerischen Taktiken und Techniken: