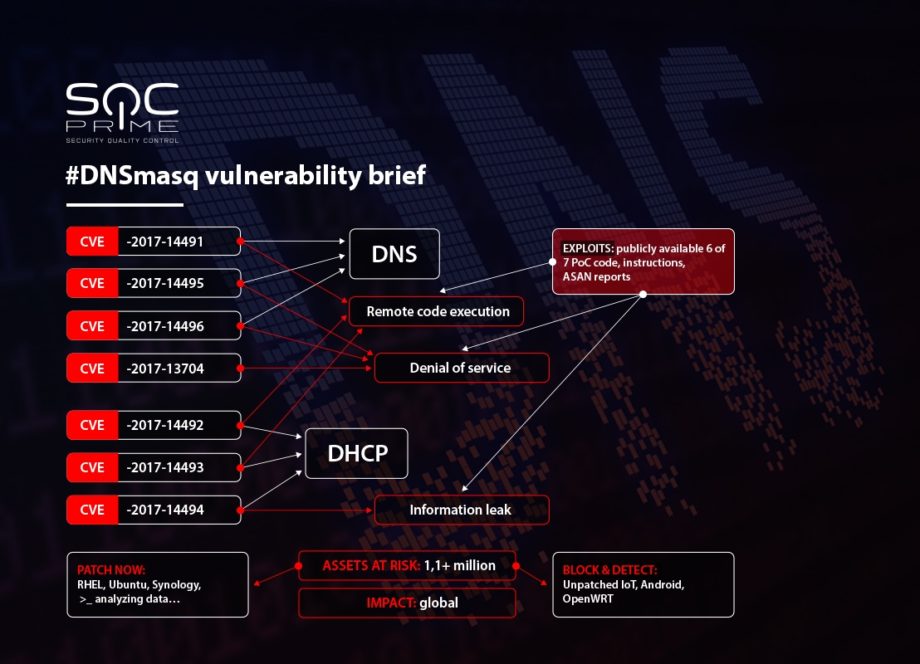

Gute Nachrichten, alle zusammen! Es sind jetzt 10 Tage vergangen, seit Google Security 7 kritische Sicherheitslücken zusammen mit Exploit-Beispielcode für den beliebten dnsmasq-Dienst veröffentlicht hat, und die Welt lebt immer noch, wie wir sie kennen. Wie lange wird das anhalten? Wenn wir uns auf den WannaCry-Ausbruch beziehen, dauert es eine Weile von der Veröffentlichung des öffentlichen Exploits bis zu einem globalen Ausbruch. Oder etwa nicht? Der EternalBlue-Exploit wurde am 7. Januarth zusammen mit anderen „Lost in Translation“-Lecks veröffentlicht, also 5 Monate vor dem WCry-Angriff. Wenn wir uns jedoch an den genauen Zeitplan erinnern, können wir feststellen, dass bis Ende April über 1,7 Millionen Hosts mit dem DoublePulsar-Hintertür-Tracking-Tool infiziert waren, das online durch Scannen von Port 445 oder einfach durch Durchsehen der Shodan-Daten erfasst werden konnte. Ich möchte auf Dan Tentler von PhobosGroup verweisen, der über massive DoublePulsar-Infektionen am 19. April berichteteth, die Scan-Bemühungen initiierte und die Ergebnisse berichtete. Und da WannaCry am 12. Mai zuschlugth vergingen genau 24 Tage von dem Moment der öffentlichen Offenlegung von zehntausenden mit Hintertüren versehenen Maschinen bis zu dem Tag, an dem der Angriff stattfand. Wie hängt dies mit der Dnsmasq-Situation zusammen? Diesmal hatte ich ein wenig Freiheit, ein hübsches Bild zur Beschreibung der Bedrohung zu machen: Mit 3 RCE-Sicherheitslücken müssen wir alle diese Maschinen, auf denen ein ungepatchter dnsmasq ausgeführt wird, als bereits kompromittiert und wahrscheinlich mit einer Hintertür versehen betrachten. Und da wir die Fähigkeit der Gegner gesehen haben, einen globalen WannaCry-Angriff in 24 Tagen auszuführen, können wir vorhersehen, dass etwas Großes und Schlimmes bereits am 26. Oktober losgehen kann. Oder am 27.,th um uns Infosec-Leuten einen weiteren lustigen Freitag zu bescheren. Es kann auch schneller passieren, da, wie man sagt, „Angreifer sich immer weiterentwickeln“. Ein Scan und eine Verifizierung wären nett, um die Hintertür-Hypothese zu bestätigen, aber zuerst lassen Sie uns die Größe des bevorstehenden Desasters messen, indem wir Shodan fragen. Hier ist eine Abfrage, wenn Sie die Genauigkeit überprüfen möchten: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9

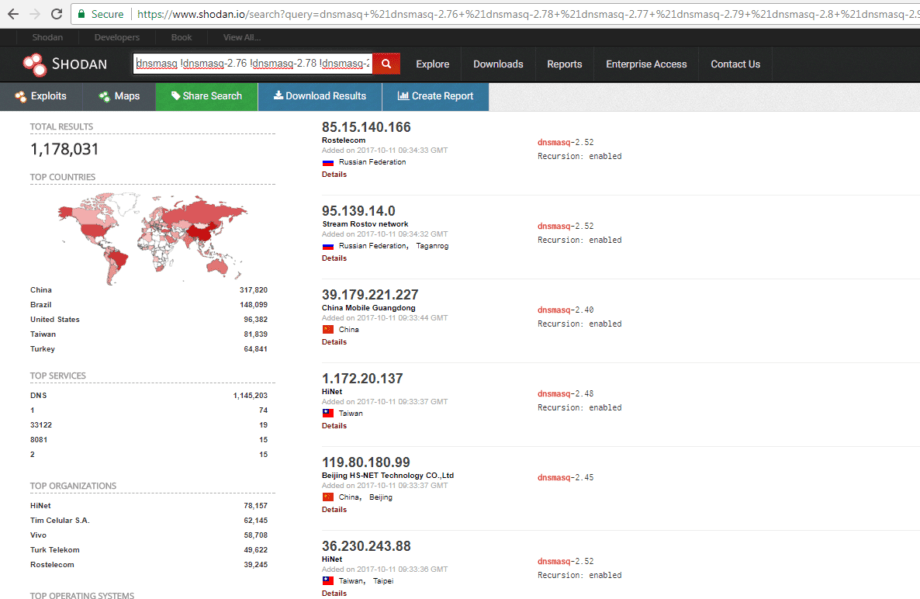

Mit 3 RCE-Sicherheitslücken müssen wir alle diese Maschinen, auf denen ein ungepatchter dnsmasq ausgeführt wird, als bereits kompromittiert und wahrscheinlich mit einer Hintertür versehen betrachten. Und da wir die Fähigkeit der Gegner gesehen haben, einen globalen WannaCry-Angriff in 24 Tagen auszuführen, können wir vorhersehen, dass etwas Großes und Schlimmes bereits am 26. Oktober losgehen kann. Oder am 27.,th um uns Infosec-Leuten einen weiteren lustigen Freitag zu bescheren. Es kann auch schneller passieren, da, wie man sagt, „Angreifer sich immer weiterentwickeln“. Ein Scan und eine Verifizierung wären nett, um die Hintertür-Hypothese zu bestätigen, aber zuerst lassen Sie uns die Größe des bevorstehenden Desasters messen, indem wir Shodan fragen. Hier ist eine Abfrage, wenn Sie die Genauigkeit überprüfen möchten: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9 Ab dem 11. Oktoberthgibt es insgesamt 1.178.031 Geräte, die eine anfällige Version von dnsmasq ausführen, und das ist der Fall, wenn man Version 2.76 nicht als anfällig oder wahrscheinlich für einen groß angelegten Angriff ins Visier nehme. Ich habe die Zahlen zum Patchen bereits am 6. Oktober gemeldetth und die Anzahl der anfälligen Geräte betrug 1.131.229, sodass die Anzahl der ungepatchten Geräte, die von Shodan entdeckt werden, weiter steigt!

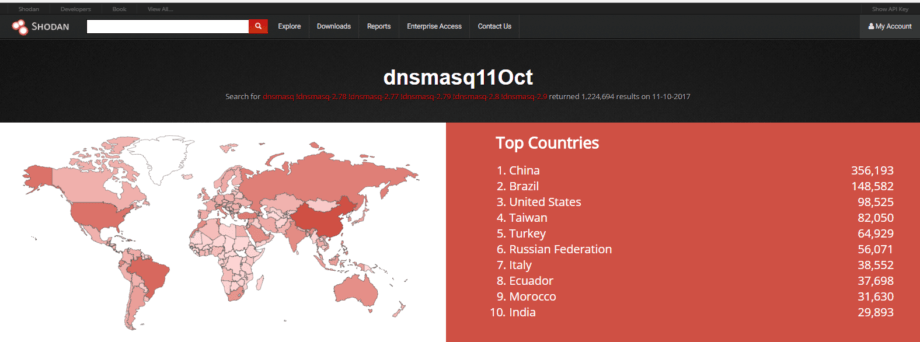

Ab dem 11. Oktoberthgibt es insgesamt 1.178.031 Geräte, die eine anfällige Version von dnsmasq ausführen, und das ist der Fall, wenn man Version 2.76 nicht als anfällig oder wahrscheinlich für einen groß angelegten Angriff ins Visier nehme. Ich habe die Zahlen zum Patchen bereits am 6. Oktober gemeldetth und die Anzahl der anfälligen Geräte betrug 1.131.229, sodass die Anzahl der ungepatchten Geräte, die von Shodan entdeckt werden, weiter steigt! Vielleicht sind die Warnungen von Google Security auf taube Ohren gestoßen? Es mag so scheinen, aber wenn wir lange Patch-Management-Zyklen in Unternehmen (existieren sie überhaupt für IoT?) und die große Anzahl von Android-Geräten in Betracht ziehen, die nicht unterstützt werden, erscheint die Situation vernünftig. Ist die Auswirkung global? Antworten finden Sie in diesem Bericht von Shodan:

Vielleicht sind die Warnungen von Google Security auf taube Ohren gestoßen? Es mag so scheinen, aber wenn wir lange Patch-Management-Zyklen in Unternehmen (existieren sie überhaupt für IoT?) und die große Anzahl von Android-Geräten in Betracht ziehen, die nicht unterstützt werden, erscheint die Situation vernünftig. Ist die Auswirkung global? Antworten finden Sie in diesem Bericht von Shodan: Warum also erwähnen wir Mirai? Es war ein berüchtigtes Botnetz, das aus dem Scannen und dem Aufbau einer Bot-Armee unsicherer IoT-Geräte bestand, die Klartextprotokolle wie Telnet und festcodierte Anmeldeinformationen nutzten. Ein Angreifer mit solchen Fähigkeiten wird wenig Mühe haben, von einem Brute-Force-Angriff zu einem RCE mit öffentlich verfügbarem Exploit-Code aufzurüsten. Wenn jedoch bis zum 27. Oktober nichts passiert, würde das bedeuten, dass dnsmasq von APT-Akteuren genutzt wird, die darauf bedacht sind, ihre Positionen durch Schaffung von Beständigkeit (siehe Wege dazu bei MITRE ATT&CK) zu sichern und im Verborgenen zu arbeiten. Wenn wir einen plötzlichen Anstieg bei der Behebung von dnsmasq feststellen, würde ich überall APT vermuten. Es ist ein lukrativer Weg hinein (und hinaus) für die APT-Akteure, da DNS-Traffic immer noch unsicher und unkontrolliert in den meisten Organisationen ist und leicht für Command & Control, Lieferung und Datenausleitung ausgenutzt werden kann. Komme, was da wolle, blockiere einfach diese Vermögenswerte, um auf der sicheren Seite zu sein und setzen Sie einige Erkennungskontrollen ein, denn es gibt viele andere wunderbare Dinge in der Cybersicherheit zu tun. Und wenn Sie stolzer Besitzer eines dnsmasq-Geräts im Rahmen Ihres IoT-Projekts bei der Arbeit oder als heimischer Router sind – aktualisieren Sie diese Firmware noch heute!

Warum also erwähnen wir Mirai? Es war ein berüchtigtes Botnetz, das aus dem Scannen und dem Aufbau einer Bot-Armee unsicherer IoT-Geräte bestand, die Klartextprotokolle wie Telnet und festcodierte Anmeldeinformationen nutzten. Ein Angreifer mit solchen Fähigkeiten wird wenig Mühe haben, von einem Brute-Force-Angriff zu einem RCE mit öffentlich verfügbarem Exploit-Code aufzurüsten. Wenn jedoch bis zum 27. Oktober nichts passiert, würde das bedeuten, dass dnsmasq von APT-Akteuren genutzt wird, die darauf bedacht sind, ihre Positionen durch Schaffung von Beständigkeit (siehe Wege dazu bei MITRE ATT&CK) zu sichern und im Verborgenen zu arbeiten. Wenn wir einen plötzlichen Anstieg bei der Behebung von dnsmasq feststellen, würde ich überall APT vermuten. Es ist ein lukrativer Weg hinein (und hinaus) für die APT-Akteure, da DNS-Traffic immer noch unsicher und unkontrolliert in den meisten Organisationen ist und leicht für Command & Control, Lieferung und Datenausleitung ausgenutzt werden kann. Komme, was da wolle, blockiere einfach diese Vermögenswerte, um auf der sicheren Seite zu sein und setzen Sie einige Erkennungskontrollen ein, denn es gibt viele andere wunderbare Dinge in der Cybersicherheit zu tun. Und wenn Sie stolzer Besitzer eines dnsmasq-Geräts im Rahmen Ihres IoT-Projekts bei der Arbeit oder als heimischer Router sind – aktualisieren Sie diese Firmware noch heute!

/Bleiben Sie sicher

P.S. Wir haben gerade das Cross-Checking aller 1.17K+ Geräte mit unserem Tor-Feed abgeschlossen und nur einen Treffer erzielt. Wir haben begonnen, die IP-Adressen mit IPVoid und VirusTotal zu überprüfen und haben bereits einige IP-Adressen als bösartig bestätigt. Updates stehen an.

SIEM-Inhalte

ArcSight: grundlegend and fortgeschrittenQRadar: Stimmen Sie für grundlegend und fortgeschrittenSplunk: grundlegend and fortgeschritten