Hallo, heute sprechen wir über Erkennungsmethoden für die neue Version von BlackEnergy (4.0?) unter Verwendung des QualysGuard Policy Compliance Moduls.

Gemäß den Ergebnissen unserer Forschung sowie einiger anderer Berichte, die später veröffentlicht werden, haben wir einige gemeinsame Anzeichen eines Angriffs gefunden, bekannt als IOC (Indicator Of Compromise), und wir konnten sie mit dem erwähnten Modul testen.IOCs basierten auf der Analyse des Verhaltens infizierter Systeme und der Tatsache, dass die Malware individuell für jeden Angriff konfiguriert wurde. IOCs wurden nach den folgenden Kriterien in 5 Gruppen unterteilt:

- Gruppe 1 – verdächtiges Verhalten – weitere manuelle Tests erforderlich (wir sind dankbar für die korrekten Beispieldateien, die Fehlalarme ausgelöst haben – wir werden die Kontrollen erweitern und die Anzahl der Fehlalarme reduzieren können, bitte senden Sie sie uns per E-Mail.)

- Gruppe 2 – bestätigte Infektion;

- Gruppe 3 – sehr hohe Wahrscheinlichkeit einer Kompromittierung

- Gruppe 4 – sehr hohe Wahrscheinlichkeit einer Kompromittierung

- Gruppe 5 – hohe Wahrscheinlichkeit einer Kompromittierung

Wir können feststellen, dass das Vorhandensein von zwei oder mehr Kontrollen aus den Gruppen 3, 4, 5 ein Beweis für eine Systemkompromittierung ist. Wir haben überprüft, welche Dateien und Systemeinstellungen geändert wurden und basierend auf dieser Analyse haben wir eine benutzerdefinierte Kontrolle (UDC) für die Qualys Policy Compliance erstellt.

Die Kontrollen können in 5 Gruppen unterteilt werden:

- Die erste Gruppe umfasst Kontrollen, die spezifische Dateihashes auf Einhaltung der Referenzwerte prüfen;

- Die zweite Gruppe von Kontrollen überprüft Dateien auf die bekannten Malware-Hashes;

- Die dritte Gruppe sucht nach der svchost.exe-Datei an Orten, die nicht typisch dafür sind;

- Die vierte Gruppe von Kontrollen prüft das Vorhandensein der bekannten nicht-referenzierten Registrierungseinstellungen;

- Die fünfte Gruppe prüft Startparameter der bekannten Dienste, die auf eine Infektion hinweisen können.

- Lassen Sie uns einen genaueren Blick auf die Ergebnisse der Kontrollprüfungen aus jeder Gruppe werfen.

- Wenn Sie Ungereimtheiten in Gruppe 1bemerkst, musst du die Dateisignatur oder einfach deren Existenz doppelt überprüfen.

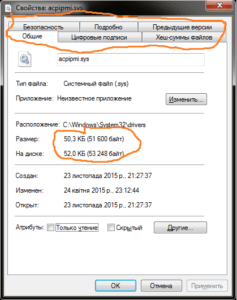

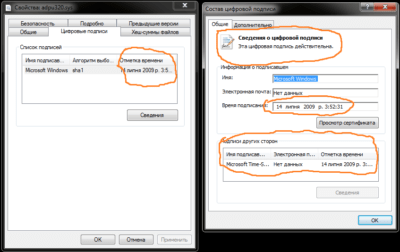

Die Malware acpipme.sys Signatur sieht so aus: Während es normalerweise keine Signatur für die Referenzdatei

Während es normalerweise keine Signatur für die Referenzdatei acpipmi.sys:

gibt haben die anderen Referenzdateien eine Signatur, die so aussieht:

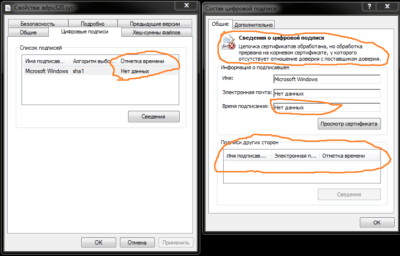

gibt haben die anderen Referenzdateien eine Signatur, die so aussieht: Und dies ist ein typischer Treiber mit BE-Hintertür und selbstsigniertem Zertifikat:

Und dies ist ein typischer Treiber mit BE-Hintertür und selbstsigniertem Zertifikat:

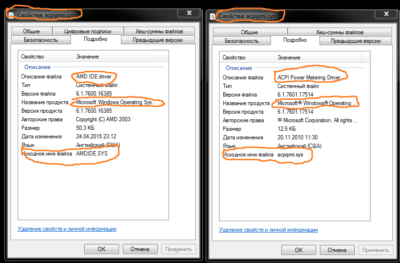

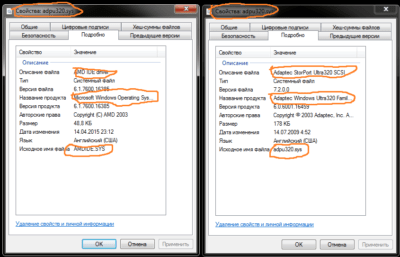

Achten Sie auch auf die Dateibeschreibung auf Ungereimtheiten oder Abweichungen, zum Beispiel sehen Sie links einen Screenshot der infizierten Datei und rechts eine Referenz:

Achten Sie auch auf die Dateibeschreibung auf Ungereimtheiten oder Abweichungen, zum Beispiel sehen Sie links einen Screenshot der infizierten Datei und rechts eine Referenz: Und hier ist ein weiterer Vergleich, die infizierte Datei ist links und die Referenz rechts

Und hier ist ein weiterer Vergleich, die infizierte Datei ist links und die Referenz rechts

- Wenn Sie Ungereimtheiten in Gruppe 2, Sie haben eine der bekannten Samples des BlackEnergy-Droppers.

- Wenn Sie Ungereimtheiten im Dateispeicherort aus Gruppe 3bemerken, ist die Wahrscheinlichkeit hoch, dass Ihr System angegriffen wird und Sie unseren Empfehlungen folgen müssen.

- Wenn Sie den betreffenden Registrierungsschlüssel finden (Gruppe 4), ist die Wahrscheinlichkeit hoch, dass Ihr System infiziert ist, es ist notwendig, dringende Gegenmaßnahmen zu ergreifen.

- Wenn Sie eine Nichtübereinstimmung mit der Richtlinie in Gruppe 5finden, prüfen Sie bitte mit den Systemadministratoren die Ursachen für das untypische Verhalten der Dienste.

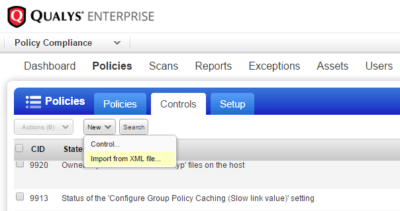

Um die verdächtigen Systeme zu analysieren (und dies können beliebige Windows-Maschinen sein), müssen Sie die am Ende des Artikels aufgeführten Kontrollen herunterladen, eine Richtlinie erstellen und einen Scan durchführen mit QualysGuard Policy Compliance. Hier ist eine Schritt-für-Schritt-Anleitung:

- Importieren Sie das CID (im Dokument als Benutzerdefinierte Kontrolle (UDC) bezeichnet).

Neue Kontrollen werden zur Liste der Kontrollen hinzugefügt, ihre Nummern werden in direkter Reihenfolge fortgesetzt, um sie zu sehen, können Sie die CID-Liste nach der Spalte sortieren Erstellt. - Erstellen Sie eine Richtlinie, die das zuvor importierte CID einschließt.

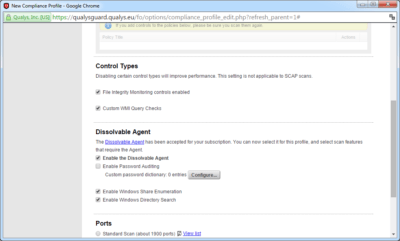

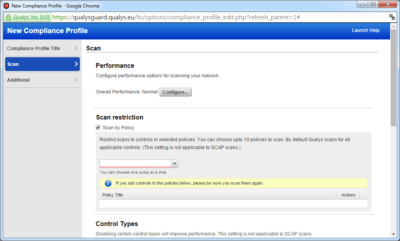

- Konfigurieren Sie die Scaneinstellungen wie auf dem Screenshot gezeigt.

- Für einen schnellen Scan der gesamten Infrastruktur können Sie Scan nach Richtlinie wählen und nur die relevanten Tests durchführen, es wird das Scannen erheblich beschleunigen. Aber es ist immer zu beachten, dass es nicht möglich ist, andere Berichte aus den Scanergebnissen zu erstellen, in solchen Fällen empfehlen wir, einen vollständigen Scan durchzuführen, unter Berücksichtigung, dass dies etwa 5 Minuten pro Host bei normaler Netzwerklast und ohne Berücksichtigung des Scanners mit mehreren Threads dauert.

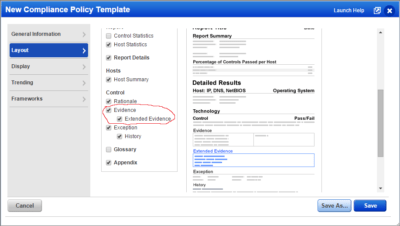

- Wenn Sie eine Berichtsvorlage erstellen, ist es notwendig, dieses Kontrollkästchen zu aktivieren, um die Dateigröße im Bericht zu sehen.

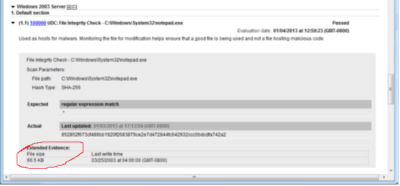

- Wenn Sie den Bericht anzeigen, achten Sie nicht nur auf die Hash-Übereinstimmung, sondern auch auf die Größe der Dateien und alle oben genannten Kontrolleigenschaften.

Wenn die Datei größer als 25 KB ist (oder für einige Dateien > 150KB), ist dies ein Grund zur Besorgnis.

Wenn die Datei größer als 25 KB ist (oder für einige Dateien > 150KB), ist dies ein Grund zur Besorgnis.

Wir sind dankbar für Ihr Feedback, gute Jagd!

Pass auf dich auf.P.S. Sie können alle erwähnten UDCs im untenstehenden ZIP-Archiv herunterladen. Ein Testkonto für QualysGuard Policy Compliance kann angefordert werden hier.