Angesichts der sich ständig verändernden Cyber-Bedrohungslage und der zunehmenden Raffinesse der Angreifer-Toolkits ist der Informationsaustausch zwischen Cybersicherheits-Experten von höchster Bedeutung.

Am 25. und 26. Januar 2023 begrüßte die globale Cyber-Abwehrgemeinschaft die sechste JSAC2023-Konferenz für Sicherheitsanalysten, um ihre Expertise in diesem Bereich zu stärken. Diese jährliche Cybersicherheitsveranstaltung bringt Ingenieure an einem Ort zusammen, um einen produktiven Wissensaustausch zu fördern, der sich auf die Analyse und Reaktion auf Vorfälle konzentriert.

Am ersten Konferenztag sprachen Toru Yamashige, Yoshihiro Nakatani und Keisuke Tanaka, Vertreter des japanischen Cybersicherheitssoftwareunternehmens Trend Micro, über kommerziell entwickelte und vertriebene Tools für allgemeine IT-Operationen, die von menschlich betriebenen Ransomware-Angriffen ausgenutzt werden. In dieser Präsentation behandelte das Trend-Micro-Team tatsächliche Anwendungsfälle, beleuchtete, was hinter den missbrauchten legitimen Werkzeugen steckt, und gab Tipps, wie man Cyberangriffe, die dieses Toolkit nutzen, verhindern kann.

Sigma-Regeln zur Erkennung von Angriffen, die legitime Werkzeuge ausnutzen

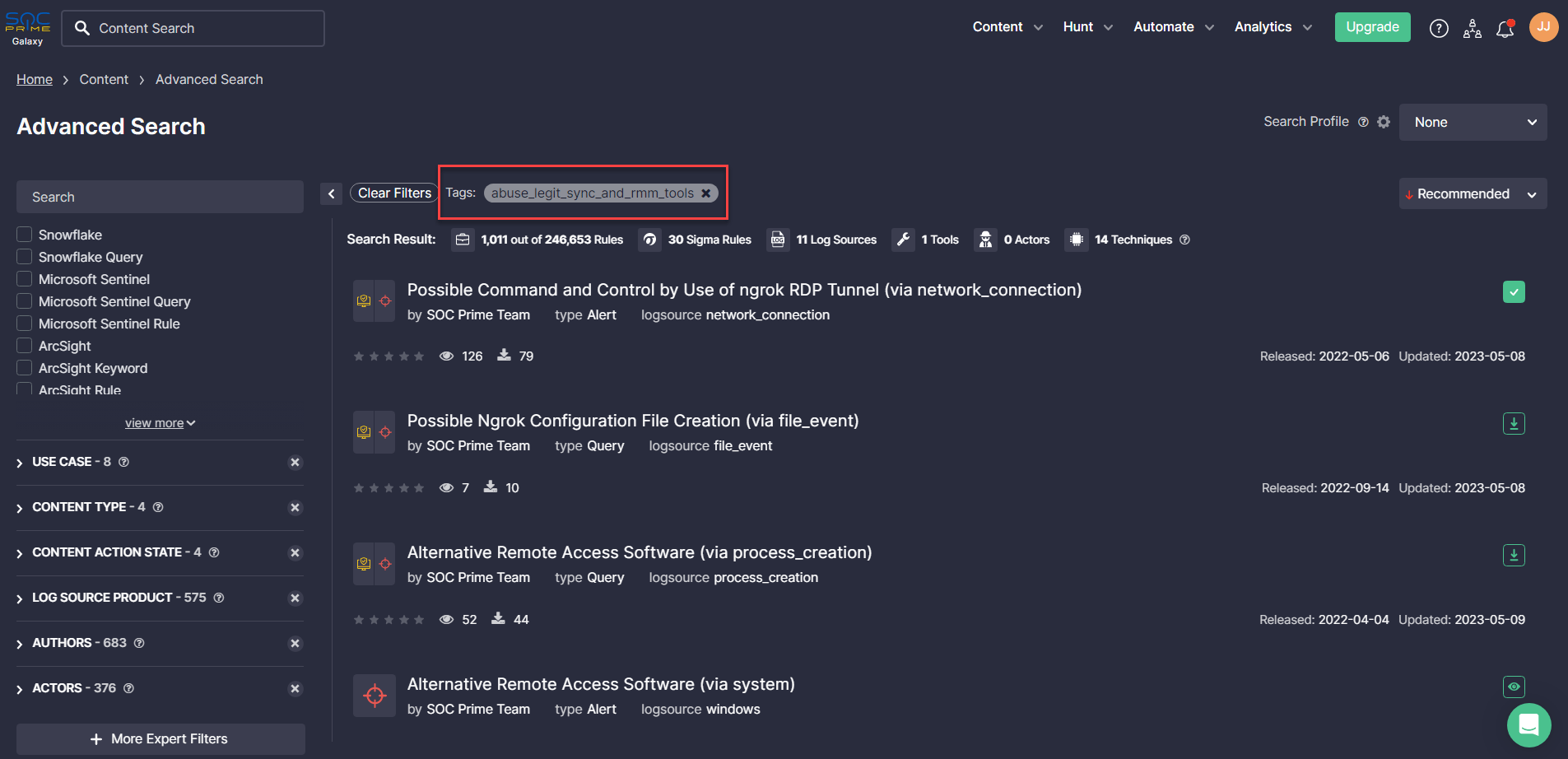

Angreifer hinter menschlich betriebener Ransomware nutzen häufig legitime Werkzeuge, um Abwehrmechanismen zu umgehen. Das SOC Prime Team kuratiert eine Reihe relevanter Sigma-Regeln, die Organisationen helfen, Cyberangriffe zu erkennen, die legitime kommerzielle Tools wie Fernverwaltungs- und Backup-/Synchronisationssoftware missbrauchen. Für eine optimierte Suche nach Erkennungsinhalten sind alle Regeln mit dem entsprechenden Tag „abuse_legit_sync_and_rmm_tools“ gefiltert. Die Erkennungen sind mit dem MITRE ATT&CK-Framework v12 abgestimmt, das 14 Angreifertechniken adressiert und auf über 28 SIEM-, EDR- und XDR-Lösungen angewendet werden kann.

Klicken Sie auf den Erkennungen erkunden -Button unten, um die oben referenzierten Sigma-Regeln zu erreichen und vollständig gegen Cyberangriffe dieser Art gerüstet zu sein. Tauchen Sie in den Cyber-Bedrohungskontext ein, einschließlich ATT&CK- und CTI-Referenzen, Abhilfemaßnahmen und ausführbaren Binärdateien, um immer auf dem Laufenden zu bleiben.

Bitte beachten Sie, dass die oben genannten Sigma-Regeln effektiver und weniger wahrscheinlich falsch-positiv sein werden, wenn zusätzliche Filter angewandt werden, die bereits auf die Bedürfnisse des Unternehmens zugeschnitten sind. Zum Beispiel ist es für eine Firma, die TeamViewer nutzt, notwendig, bestimmte Ausnahmen zu machen, die für eine Organisation akzeptabel sein könnten, aber für eine andere nicht relevant sind.

Analyse von Cyberangriffen, die legitime Werkzeuge in menschlich betriebenen Ransomware-Kampagnen missbrauchen

Laut Check Pointhaben Ransomware-Betreiber weitgehend auf menschlich betriebene Ransomware umgestellt, da diese mehr Kontrolle und Rentabilität bietet. Menschlich betriebene Ransomware wird von einem Angreifer, der Zugang zur Umgebung erlangt, auf einem gezielten System platziert und ausgeführt und setzt die Ransomware an dem gewählten Ort für den maximalen Effekt ein. Daher können menschlich betriebene Ransomware-Angriffe wirkungsvoller und gezielter erfolgen.

Ein Beispiel für menschlich betriebene Ransomware kann Ransom Xsein, das nach der Ausführung eine Konsole öffnet, die den Angreifern während des Betriebs Informationen anzeigt und in der Lage ist, Fernzugriffstools, Sicherheitssoftware, Datenbanken und Mail-Server zu deaktivieren, um den Angreifern grünes Licht zu geben, Daten auf den gezielten Systemen weiter zu kompromittieren und die Infektion weiter zu verbreiten.

Am 25. Januar teilten Cybersicherheitsexperten von Trend Micro ihre Einblicke zu Cyberangriffen, die legitime kommerzielle Tools missbrauchen, und wie man sich gegen solche Eindringlücken verteidigt, auf der jährlichen JSAC2023-Konferenz für Sicherheitsanalysten in Japan.

Am 13. März 2023, gab JPCERT/CC einen Überblick über die Präsentationen am ersten Veranstaltungstag von JSAC2023, einschließlich der Highlights aus dem Bericht von Trend Micro. Die Referenten teilten Beispiele für tatsächliche Ausnutzung legitimer Fernverwaltungs-Tools wie Atera, Remote Utilities, Ngrok oder AnyDesk, zusammen mit cloudbasierten Dateifreigabetools ähnlich RCLONE und MEGA TOOLS, die in menschlich betriebenen Ransomware-Kampagnen missbraucht werden können.

Laut Trend Micro können die effektivsten Gegenmaßnahmen gegen Cyberangriffe, die ein solches Toolkit nutzen, die Kontrolle der Kommunikationsziele sowie eine gründliche Überwachung und Visualisierung der Anwendungsinstallation und -ausführung sein.

In den Jahren 2021-2023, bleibt Ransomware eine der dominanten Trends in der Cyber-Bedrohungslandschaft, illustriert durch die zunehmende Raffinesse von Eindringlingen und eine schnell wachsende Anzahl von Ransomware-Partnern. Daher ist proaktive Erkennung der Schlüssel zur Stärkung der Cybersicherheitslage der Organisation. Erhalten Sie über 650 Sigma-Regeln zur Identifizierung aktueller und aufkommender Ransomware-Angriffe und bleiben Sie immer einen Schritt vor den Angreifern. Besuchen Sie 30+ Regeln kostenlos oder erhalten Sie den gesamten Erkennungsbestand mit On Demand unter http://my.socprime.com/pricing.