The UAC-0200 Hackergruppe taucht in der Cyber-Bedrohungsarena wieder auf. CERT-UA hat kürzlich einen Anstieg gezielter Cyberangriffe sowohl gegen Angestellte von Unternehmen der Verteidigungsindustrie als auch gegen einzelne Mitglieder der Streitkräfte der Ukraine festgestellt, die nutzen DarkCrystal RAT (DCRAT).

Erkennen Sie UAC-0200-Angriffe, die in der CERT-UA#14045-Warnung behandelt werden

Nach den neuesten UAC-0173 Angriffen, die nutzen DARKCRYSTAL RAT gegen ukrainische Notare, setzt ein anderer Bedrohungsakteur – mit dem UAC-0200-Kennzeichen verfolgt – diesmal diese Malware ein, um die Streitkräfte der Ukraine zu treffen.

Registrieren Sie sich auf der SOC Prime Plattform und greifen Sie auf eine kuratierte Sammlung von Sigma-Regeln zu, die Cyber-Verteidigern helfen, UAC-0200-Angriffe, die in der CERT-UA#14045 Warnung behandelt werden, proaktiv zu vereiteln. Klicken Sie auf Entdeckungen erkunden um sofort in eine relevante Sammlung von Erkennungsalgorithmen einzutauchen, die mit Dutzenden von SIEM-, EDR- und Data-Lake-Lösungen kompatibel sind, mit der MITRE ATT&CK®-Taktiken kartiert und mit detaillierten Bedrohungsinformationen angereichert sind.

Sicherheitsexperten können auch die “UAC-0200“ und “CERT-UA#14045” Tags verwenden, um die SOC Prime Plattform mit präziserer Filterung zu durchsuchen, was hilft, zusätzliche Erkennungsinhalte im Zusammenhang mit den offensiven Operationen des Bedrohungsakteurs zu finden.

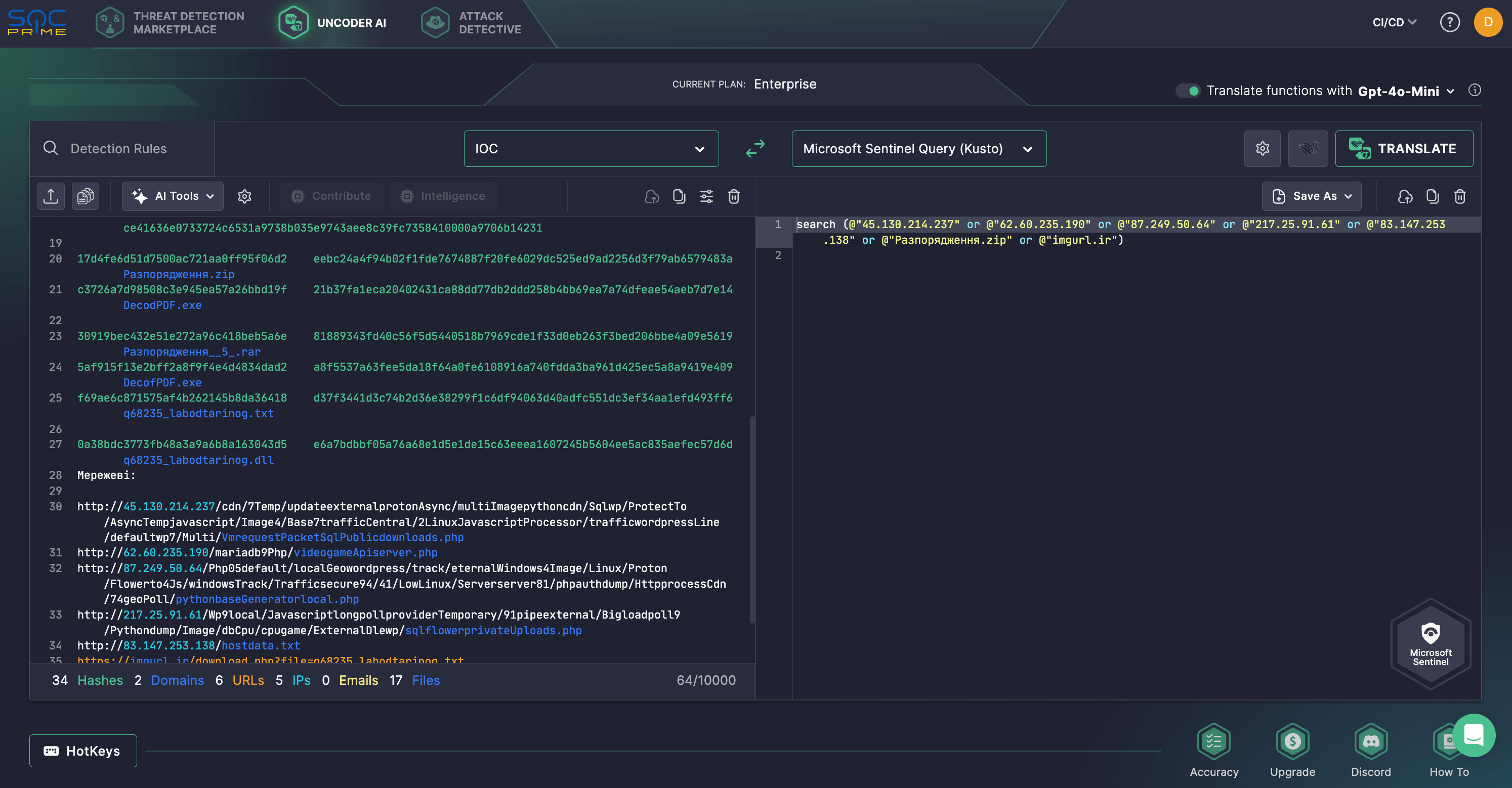

SOC Prime Plattform-Nutzer können auch Uncoder AI verwenden, um die IOC-Abstimmung zu beschleunigen und Verteidigern zu helfen, rückblickende Jagden durchzuführen. Der private IDE und AI-Co-Pilot für die Erkennungstechnik ermöglicht es, IOCs, die mit der UAC-0200-Aktivität aus dem relevanten CERT-UA-Bericht verbunden sind, in benutzerdefinierte Abfragen zu konvertieren, die bereit sind, nach potenziellen Bedrohungen in Ihrer SIEM- oder EDR-Umgebung zu suchen.

UAC-0200-Aktivitätsanalyse mit DarkCrystal RAT

Am 18. März 2025 veröffentlichte CERT-UA eine neue Warnung, CERT-UA#14045, die Verteidiger vor der zunehmenden Cyber-Spionage-Aktivität gegen Organisationen im Verteidigungssektor und einzelne Mitglieder der Streitkräfte der Ukraine warnte.

Im frühen Frühjahr 2025 wurde festgestellt, dass Nachrichten mit Archiven über den Signal-Messenger verteilt wurden, die angeblich einen Bericht von einem Treffen enthalten. In einigen Fällen wurden die Nachrichten von kompromittierten Konten von bereits in der Empfängerliste vorhandenen Kontakten verschickt, um die Opfer dazu zu verleiten, sie zu öffnen. Letztere enthielten typischerweise eine PDF-Datei und eine ausführbare Datei, die als DarkTortilla klassifiziert ist, ein Lader, der entworfen wurde, um (auch durch Injektion) den Dark Crystal RAT (DCRAT) Ferngesteuertes Tool zu entschlüsseln und zu starten.

Die UAC-0200-Hackergruppe wird seit mindestens dem Sommer 2024 mit gezielten Cyberangriffen gegen die Ukraine in Verbindung gebracht. Bemerkenswerterweise Anfang Juni 2024trafen die Gegner Regierungsorganisationen, Militär und Verteidigungsbehörden in einer weiteren Kampagne unter Einsatz ähnlicher offensiver Werkzeuge. Sie nutzten auch den Signal-Messenger, um DarkCrystal RAT-Malware zu verbreiten. Seit Februar 2025 konzentriert sich der Inhalt solcher Locknachrichten auf unbemannte Luftfahrzeuge (UAVs), elektronische Kampfsysteme und verschiedene verteidigungs- und militärbezogene Themen.

Die Verwendung von beliebten Messengern, sowohl auf mobilen Geräten als auch Computern, erweitert die Angriffsfläche erheblich, insbesondere durch die Schaffung unkontrollierter Kommunikationskanäle, die Sicherheitsmaßnahmen umgehen, was eine hohe Reaktionsfähigkeit der Verteidiger erfordert. Nutzen SOC Prime Plattform für kollektive Cyber-Verteidigung, können Organisationen über mehrere Industriebranchen hinweg proaktiv raffinierte Angriffe abwehren, die auf verschiedene Techniken zur Erkennungsevasion setzen, um ihre Cybersicherheitslage zu verbessern.

MITRE ATT&CK® Kontext

Die Nutzung von MITRE ATT&CK bietet tiefgehende Einblicke in den Kontext der neuesten UAC-0200 Cyber-Spionage-Operation, die auf den Verteidigungssektor und die Streitkräfte der Ukraine mit DarkCrystal RAT abzielt. Erkunden Sie die nachfolgende Tabelle, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die die entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken adressieren.