Die berüchtigte russische, staatlich unterstützte Bedrohungsgruppe UAC-0001 (auch bekannt als APT28) ist erneut in der Cyber-Bedrohungslandschaft aufgetaucht. Nach der Warnung von CERT-UA Ende Juni, die den Einsatz des COVENANT-Frameworks und des BEARDSHELL-Backdoors durch die Gruppe enthüllte, fokussiert sich UAC-0001 weiterhin stark auf die Ukraine. CERT-UA berichtet nun von einer neuen Welle von Cyberangriffen, die gezielt den Sicherheits- und Verteidigungssektor treffen und diesmal das LAMEHUG-Tool einsetzen, das ein LLM integriert.

Erkennung von UAC-0001 (APT28)-Angriffen durch LLM-gestützte LAMEHUG-Malware

Die Russland-assoziierten Hackergruppen bleiben eine dauerhafte Bedrohung für Cyberverteidiger und passen kontinuierlich ihre TTPs (Taktiken, Techniken und Verfahren) an, um Tarnung zu verbessern und Erkennung zu umgehen. Seit Beginn der umfassenden Invasion in die Ukraine haben die Angreifer ihre APT-Angriffe verstärkt und nutzen den Konflikt als Testfeld für neue offensive Strategien.

Registrieren Sie sich für die SOC Prime Plattform, um den zunehmenden Angriffen durch die berüchtigte, russisch unterstützte Hackergruppe UAC-0001 (APT28) voraus zu sein. Das SOC Prime Team kuratiert eine Auswahl an Sigma-Regeln, die die laufende Kampagne der Gruppe gegen den Sicherheits- und Verteidigungssektor abdecken. Dabei wird KI-gestütztes LLM für Datendiebstahl verwendet, wie in der neuesten CERT-UA-Warnung beschrieben. Klicken Sie auf den Erkennungen erkunden-Button, um den zugehörigen Erkennungs-Stack mit verwertbaren CTI-Daten (Cyber Threat Intelligence), MITRE ATT&CK®-Ausrichtung und Kompatibilität mit mehreren SIEM-, EDR- und Data-Lake-Technologien zu erreichen. Zur besseren Auffindbarkeit ist diese Sigma-Regelsammlung mit „CERT-UA#16039“ basierend auf der entsprechenden CERT-UA-Warn-ID getaggt.

Für weitere Sigma-Regeln zur Erkennung von Angriffen dieser russisch verknüpften Gruppe können Sicherheitsteams die Threat Detection Marketplace-Bibliothek mit den Tags „UAC-0001“ und „APT28“ durchsuchen. Microsoft Defender for Endpoint (MDE)-Kunden können zudem Bear Fence aktivieren, einen Plug-and-Play-Dienst, der nahtlos in MDE integriert ist, um Organisationen vor russisch unterstützten APT-Bedrohungen zu schützen. Automatisches Aufspüren von APT28 und weiteren 48 russischen staatlichen Akteuren durch ein exklusives Attack Detective-Szenario mit 242 handverlesenen Verhaltensregeln, über 1 Million IOCs und einem dynamischen, KI-getriebenen TTP-Feed.

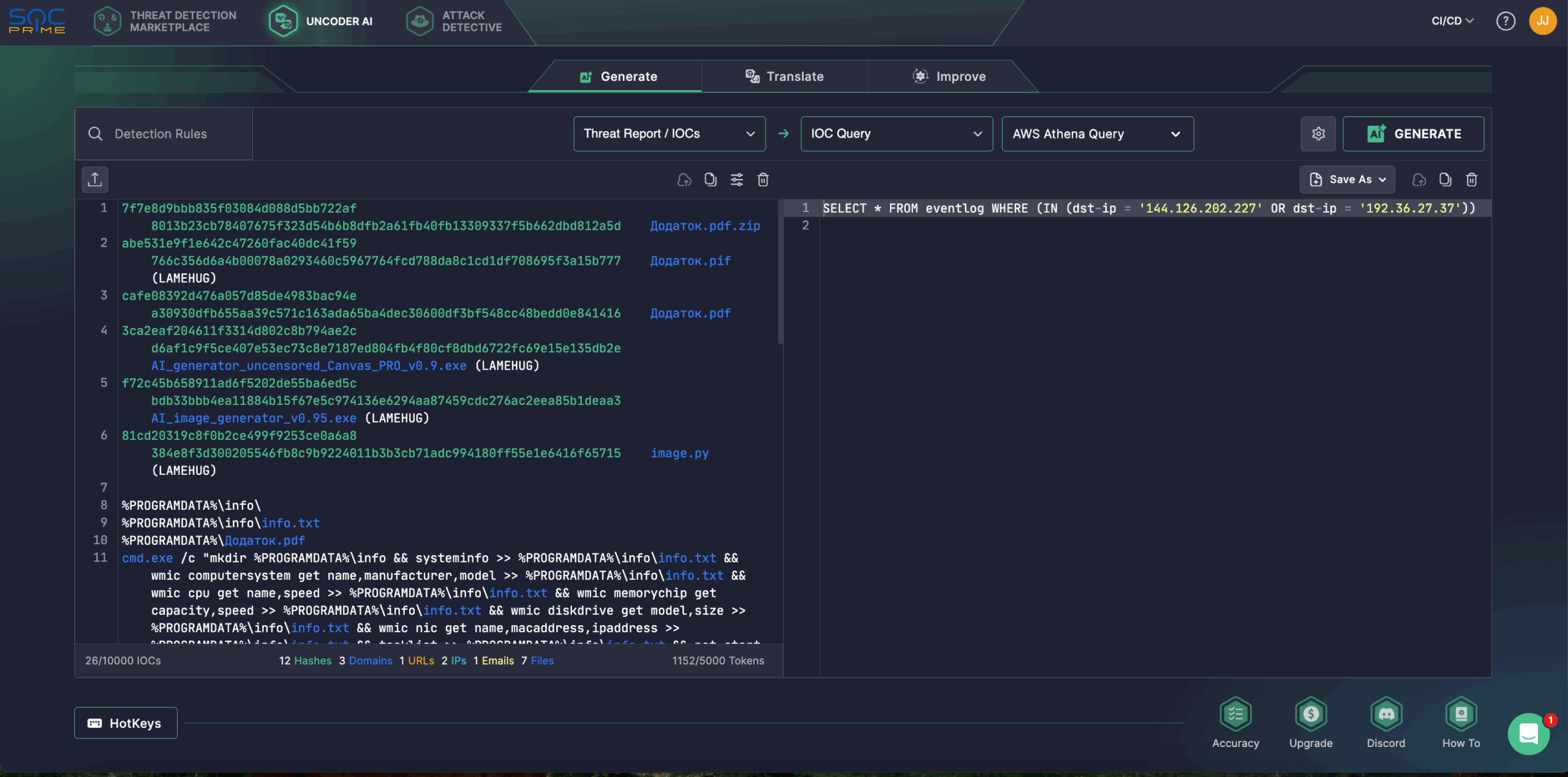

Sicherheitsexperten können zudem auf Uncoder AI zurückgreifen, um Roota- und Sigma-Regeln in unter 30 Sekunden zu erstellen, Code zu dokumentieren und zu optimieren, Expertise in 56 Erkennungssprachen zu gewinnen sowie Attack Flows und ATT&CK-Mappings mit AIML zu generieren. Durch Nutzung von Threat Intel aus der neuesten CERT-UA#16039-Warnung können Teams relevante IOCs automatisch in benutzerdefinierte Abfragen konvertieren, die im ausgewählten SIEM- oder EDR-Format bereitstehen.

Aktuelle Aktivitäten von UAC-0001 (APT28)

Am 10. Juli 2025 erhielt CERT-UA Informationen über die Verteilung von Phishing-E-Mails unter Exekutivbehörden, die sich als Beamte des zuständigen Ministeriums ausgaben. Diese E-Mails enthielten einen Anhang mit dem Titel „Додаток.pdf.zip„, der als legitimes Dokument getarnt war. Mit moderater Sicherheit ordnet CERT-UA diese Aktivität UAC-0001 (APT28) zu.

APT28, auch bekannt als UAC-0001, ebenso verfolgt unter den Namen Fighting Ursa, Fancy Bear, Forest Blizzard oder STRONTIUM, konzentriert sich hartnäckig auf den öffentlichen Sektor der Ukraine und nutzt häufig Phishing-Kampagnen und Exploits von Software-Schwachstellen als primäre Angriffsvektoren.

Das von den Angreifern in der neuesten Kampagne verwendete ZIP-Archiv enthielt eine ausführbare Datei mit der Erweiterung „.pif“, die identisch zum Archiv benannt war. Die Datei wurde mittels PyInstaller aus Python-Quellcode erstellt und von Forschern als bösartige Software namens LAMEHUG klassifiziert.

Im Verlauf der Untersuchung wurden mindestens zwei weitere Varianten dieser Malware entdeckt, „AI_generator_uncensored_Canvas_PRO_v0.9.exe“ und „image.py„, die sich in der Art und Weise unterscheiden, wie sie Daten von kompromittierten Systemen exfiltrieren. Bemerkenswert ist, dass die Phishing-E-Mails über ein kompromittiertes E-Mail-Konto verteilt wurden, während die C2-Infrastruktur auf legitimen, aber kompromittierten Ressourcen gehostet wurde.

Ein charakteristisches Merkmal von LAMEHUG ist der Einsatz eines LLM, das ausführbare Befehle basierend auf deren textueller Beschreibung generiert. LAMEHUG ist eine Python-basierte Malware, die das LLM Qwen 2.5-Coder-32B-Instruct über die huggingface[.]co-API nutzt, um Systembefehle aus vordefinierten Textbeschreibungen zu erzeugen. Sie sammelt Systeminformationen wie Hardware, Prozesse, Dienste und Netzwerkverbindungen. Anschließend speichert sie die Daten in %PROGRAMDATA%\info\info.txt und durchsucht rekursiv die Verzeichnisse Dokumente, Downloads und Desktop nach Microsoft Office-, TXT- und PDF-Dateien, die dann in %PROGRAMDATA%\info\ kopiert werden. Die gestohlenen Daten werden je nach Malware-Version mittels SFTP oder HTTP POST-Anfragen exfiltriert.

Da APT28 seine Angriffe auf die Sicherheits- und Verteidigungssektoren der Ukraine intensiviert und erstmals LLM-gestützte Malware testet, wird proaktive Cyberabwehr von kritischer Bedeutung. SOC Prime stellt Sicherheitsteams eine umfassende Produktpalette bereit, die auf KI, Automatisierung und Echtzeit-Bedrohungsinformationen basiert, um Cyber-Bedrohungen zu übertreffen und die Cybersicherheitslage der Organisation zu stärken.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierte Einblicke in die neueste Kampagne von UAC-0001 (APT28), die den Sicherheits- und Verteidigungssektor mit der LAMEHUG-Malware angreift. Die folgende Tabelle zeigt alle relevanten Sigma-Regeln, die den zugehörigen ATT&CK-Taktiken, -Techniken und Untertechniken zugeordnet sind.

Tactics | Techniques | Sigma Rule |

Resource Development | Obtain Capabilities: Artificial Intelligence (T1588.007) | |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Python (T1059.006) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Web Service: One-Way Communication (T1102.003) | |