Seit über einem Jahrzehnt zielt die von Russland unterstützte Sandworm APT-Gruppe (auch als UAC-0145, APT44 verfolgt) konsequent auf ukrainische Organisationen mit einem Hauptaugenmerk auf staatliche Einrichtungen und kritische Infrastrukturen ab. Seit der umfassenden Invasion hat diese dem GRU angeschlossene militärische Cyber-Spionagegruppe ihre Angriffe auf ukrainische Ziele verstärkt. Die neueste bösartige Kampagne, die im Februar 2025 analysiert wurde, scheint seit 2023 aktiv zu sein. Die Operation nutzt trojanisierte Microsoft Key Management Service (KMS)-Aktivatoren und gefälschte Windows-Updates, um ukrainische Systeme zu infiltrieren.

Angriffe von Sandworm-Hackern erkennen

Die wachsende Welle von Cyber-Spionage-Kampagnen gegen die Ukraine und ihre Verbündeten bleibt ein wesentlicher Faktor in der sich entwickelnden Bedrohungslandschaft. Von Russland unterstützte Hacker nutzen die Ukraine oft als Testgelände, um ihre Taktiken zu verfeinern, bevor sie sie weltweit einsetzen. Eine kürzlich aufgedeckte groß angelegte Operation zeigt diese eskalierende Bedrohung auf, indem trojanisierte Windows KMS-Tools und gefälschte Updates verwendet werden, um ukrainische Systeme zu infiltrieren.

Um Sicherheitsteams bei der Überwachung potenzieller Eindringlinge zu unterstützen, SOC Prime Plattform für kollektive Cyberabwehr bietet einen Satz von Sigma-Regeln, die sich mit Sandworm TTPs befassen. Der Erkennungsstapel wird von einer vollständigen Produktpalette für automatisierte Bedrohungserkennung, KI-gestützte Erkennungs-Engineering und bedrohungsgetriebene Bedrohungserkennung begleitet. Drücken Sie einfach die Erkennungen erkunden Schaltfläche unten und tauchen Sie direkt in einen dedizierten Regelstapel ein, der hilft, die neuesten Sandworm-Angriffe zu erkennen.

Die Erkennungen sind mit mehreren Sicherheitsanalysetools kompatibel und auf MITRE ATT&CK abgebildet.®Zusätzlich ist jede Regel mit umfangreichen Metadaten angereichert, einschließlich Bedrohungsinformationen, Angriffstimeline, Schnellbewertungsempfehlungen und mehr.

Sicherheitsexperten, die mehr relevante Inhalte zur Analyse von Sandworm APT-Angriffen retrospektiv suchen, können das breitere Regelset überprüfen, indem sie im Threat Detection Marketplace nach „Sandworm“ und „UAC-0145“ Tag suchen.

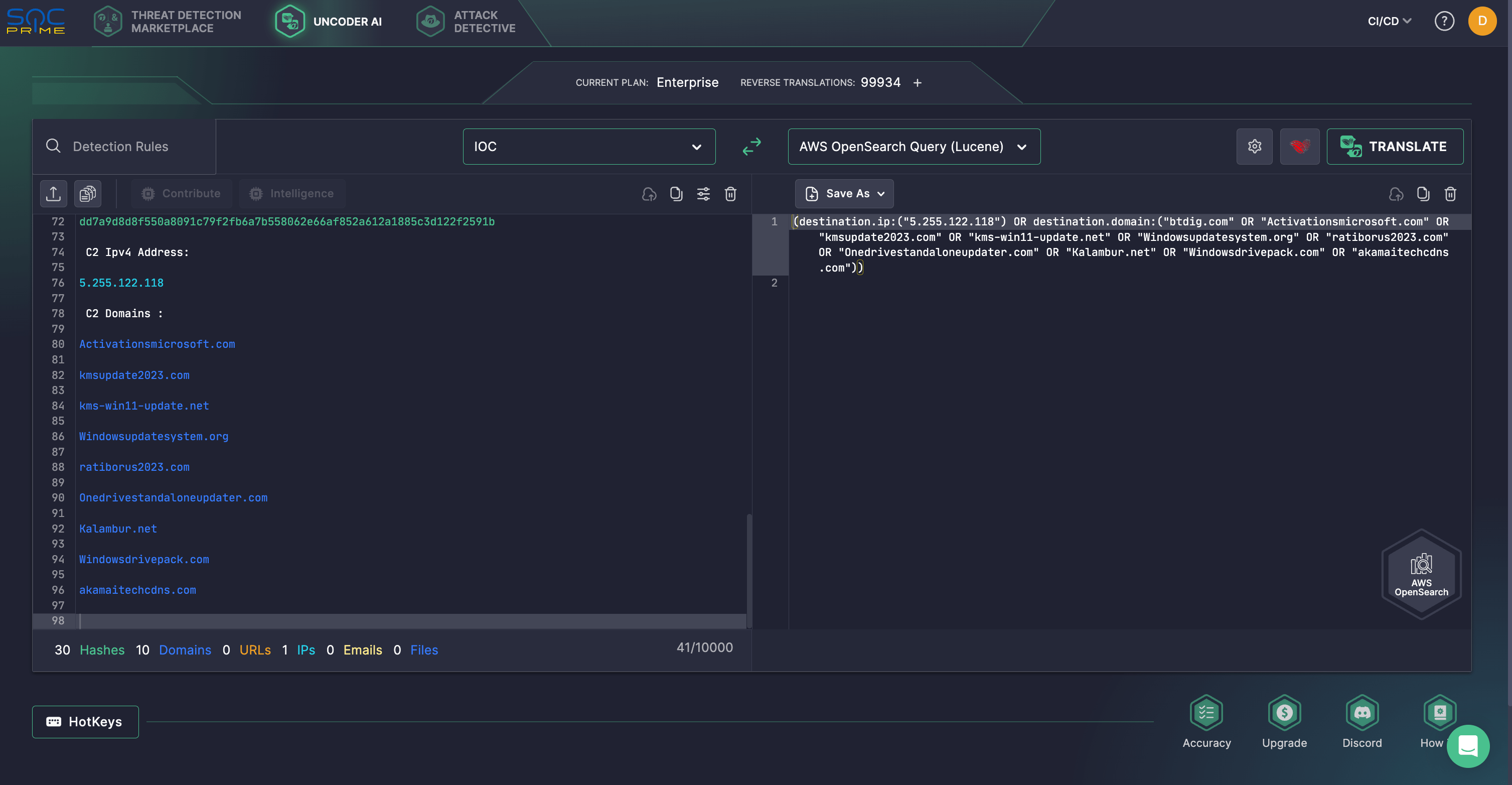

Zur Beschleunigung von Bedrohungsuntersuchungen können Cyberverteidiger auch nach IOCs suchen, die in der EclecticIQ Analyse der Sandworm-Kampagne bereitgestellt werden. Nutzen Sie Uncoder AI , um IOCs nahtlos zu parsen und sie in benutzerdefinierte Abfragen zu konvertieren, die in einer gewählten SIEM- oder EDR-Umgebung ausgeführt werden können. Uncoder AI, zuvor nur Unternehmensklienten zugänglich, ist jetzt auch für individuelle Forscher verfügbar und bietet seine vollen Fähigkeiten. Sehen Sie die Details hier.

Analyse des Sandworm (APT44) Angriffs: Laufende Kampagne mit trojanisierten KMS-Aktivierungstools

EclecticIQ-Forscher warnen Verteidiger vor einer laufenden Cyber-Spionage-Kampagne der ruchlosen Sandworm (APT44) Gruppe, die mit der Hauptnachrichtendirektion Russlands (GRU) verbunden ist und aktiv ukrainische Windows-Nutzer ins Visier nimmt. Die Kampagne, die auf ukrainische Windows-Systeme abzielt, ist wahrscheinlich seit Ende 2023 aktiv, nach der russischen Invasion der Ukraine. In diesen Angriffen nutzt Sandworm raubkopierte Microsoft Key Management Service (KMS)-Aktivatoren und betrügerische Windows-Updates, um eine aktualisierte Version von BACKORDER zu verteilen, einem vorher mit der Gruppe in Verbindung gebrachten Loader. BACKORDER setzt dann Dark Crystal RAT (DcRAT) ein, wodurch Angreifer sensible Daten stehlen und Cyber-Spionage betreiben können.

Die Infektionskette beginnt mit einer trojanisierten ZIP-Datei „KMSAuto++x64_v1.8.4.zip“ auf Torrent, die als KMS-Aktivierungstool getarnt ist, um Benutzer zu attackieren, die Windows-Lizenzierung umgehen. Zuvor wurde Sandworm beobachtet, wie sie ähnliche Taktiken gegen die Ukraine mit einem trojanisierten Windows 10-Installationsprogramm einsetzten. Seitdem haben Analysten sieben verwandte feindliche Kampagnen identifiziert, die ähnliche Köder und TTPs verwenden.

Um die Jahreswende 2025 nutzte die neueste Kampagne eine typosquattierte Domäne, um den DcRAT Fernzugangstrojaner zu verteilen. DarkCrystal RAT war zuvor mit Sandworms Toolkit in Verbindung gebracht worden und wurde auch von anderen Hacking-Kollektiven eingesetzt, die auf die Ukraine abzielen. Zum Beispiel deckte CERT-UA im Sommer 2022 eine groß angelegte Phishing-Kampagne russisch unterstützter Gegner auf , die DarkCrystal RAT verbreitete und mäßig mit der UAC-0113-Gruppe (auch bekannt als Sandworm) verbunden war. 2023 enthüllte CERT-UA eine weitere offensive Operation, die auf die Verbreitung von DarkCrystal RAT abzielte. Die Infektion stammte von einer unlizenzierten Installation von Microsoft Office 2019, wobei UAC-0145 als ein weiterer Gruppenidentifier bekannt ist, der mit dieser Kampagne in Verbindung steht.

Das gefälschte KMS-Tool imitiert eine Windows-Aktivierungsschnittstelle, während BACKORDER, ein GO-basierter Loader, im Hintergrund ausgeführt wird, Windows Defender deaktiviert und Living-Off-the-Land-Binärdateien (LOLBINs) verwendet, um der Erkennung zu entgehen. Es bereitet das System auf die endgültige RAT-Nutzlast vor, die sich mit einem C2-Server verbindet, um sensible Daten zu exfiltrieren. DarkCrystal RAT behält die Persistenz bei, indem es geplante Aufgaben über schtasks.exe erstellt und staticfile.exe mit erhöhten Rechten startet, um sicherzustellen, dass der Zugriff nach Neustarts oder Anmeldungen bestehen bleibt.

Bemerkenswert ist, dass im Spätherbst 2024 ein weiteres trojanisiertes KMS-Aktivierungstool von der Ukraine auf VirusTotal hochgeladen wurde, das mit früheren BACKORDER-Kampagnen übereinstimmt. Es wurde als 64-Bit-Python 3.13-App über PyInstaller kompiliert und enthielt russischsprachige Debug-Pfade, was auf russische Ursprünge hinweist. Der gefälschte Aktivator lädt eine Nutzlast der zweiten Stufe herunter und führt Python-Skripte aus, um den Windows-Schutz zu deaktivieren, bösartige Proben bereitzustellen und die Persistenz zu etablieren. Mit moderater Sicherheit kann die bösartige DLL-Datei, Runtime Broker.dll, als neue BACKORDER-Loader-Iteration betrachtet werden, geschrieben in GO und entwickelt, um Malware der zweiten Stufe von einem Remote-Host abzurufen und auszuführen.

Während der Untersuchung entdeckten Verteidiger auch eine neue Hintertür, Kalambur, nach einem Domain-Pivot. Der Bedrohungsakteur nutzte kalambur[.]net, um eine RDP-Hintertür zu liefern, die als Windows Update getarnt war. Nach dem russischen Wort für „Wortspiel“ benannt, beginnt Kalambur mit der C#-basierten kalambur2021_v39.exe, die eine neu verpackte TOR-Binärdatei und zusätzliche Tools von einer wahrscheinlich angreifergesteuerten TOR-Website herunterlädt.

Verteidiger gehen davon aus, dass Sandworm (APT44) trojanisierte Raubkopien-Software über ukrainischsprachige Foren, Warez-Seiten und illegale Plattformen verbreitet, die auf einzelne Benutzer, Unternehmen und potenziell staatliche Stellen abzielen. Am 3. April 2023 bestätigte CERT-UA mindestens einen Vorfall, bei dem ein ukrainischer Versorgungsmitarbeiter unwissentlich raubkopiertes Microsoft Office installierte, was DarkCrystal RAT und DWAgent Fernzugangsprogramm auslöste, und ICS-Geräte kompromittierte. Obwohl keine größeren Störungen auftraten, unterstreicht der Vorfall die Risiken trojanisierter Software in kritischen Infrastrukturen. Sandworms Taktiken stimmen mit Russlands hybrider Kriegsstrategie überein, um die kritische Infrastruktur der Ukraine zu destabilisieren. Um der Ukraine und ihren Verbündeten zu helfen, Infektionen rechtzeitig zu erkennen, bietet die SOC Prime Plattform eine vollständige Produktpalette , um russlandbezogene APT-Angriffe und andere aufkommende Bedrohungen proaktiv zu identifizieren und zu verhindern und einen maßstabsgetreuen Cyber-Schutz zu gewährleisten.