Die Lazarus-Gruppe, ein berüchtigtes nordkoreanisch unterstütztes Hackerkollektiv, das auch als APT38, Hidden Cobra und Dark Seoul bekannt ist, hat sich als eine der gefährlichsten Advanced Persistent Threat-Gruppen etabliert. Aktiv seit mindestens 2009, richtet sich Lazarus kontinuierlich gegen Finanzinstitute und in jüngerer Zeit gegen Kryptowährungs- und Blockchain-Unternehmen, um die illegalen Einnahmequellen des Regimes zu sichern.

In den vergangenen Jahren haben Forschende mehrere Kampagnen eines Lazarus-Subclusters (auch bekannt als AppleJeus, Citrine Sleet, UNC4736, Gleaming Pisces) beobachtet, die sich alle auf Krypto-Börsen, Handelsplattformen und hochrangige Finanzorganisationen konzentrierten. Ein besonders prominentes Beispiel war die TradeTraitor-Kampagne im April 2022, die Investmentfirmen, Wallet-Besitzer und NFT-Nutzer durch ausgefeilte Social-Engineering-Taktiken angriff.

Getreu ihrem Vorgehensmodell nutzt Lazarus häufig ältere Schwachstellen, um maßgeschneiderte RATs (Remote Access Trojans) zu installieren. Ihre neueste Kampagne verdeutlicht diese Strategie, indem Cross-Plattform-Malwarefamilien wie PondRAT, ThemeForestRAT und RemotePE über Social-Engineering-Tricks und Zero-Day-Exploits verteilt werden. Dies zeigt nicht nur die Beharrlichkeit der Gruppe, sondern auch ihre sich weiterentwickelnde technische Raffinesse.

Erkennung von Lazarus-Angriffen mit PondRAT, ThemeForestRAT und RemotePE

Cyberkriminalität wird bis Ende 2025 voraussichtlich jährliche Kosten von 10,5 Billionen US-Dollar verursachen, angetrieben durch zunehmend komplexe, finanziell motivierte Angriffe. Mit der wachsenden Komplexität digitaler Bedrohungen bleiben finanziell motivierte Gruppen wie Lazarus aktiv und entwickeln neue Methoden, um ihre Profite zu steigern.

Registrieren Sie sich auf der SOC Prime Plattform, um einen kuratierten Satz von Sigma-Regeln zu erhalten, mit denen bösartige Aktivitäten der Lazarus-Gruppe unter Nutzung ihres dreifachen RAT-Arsenals erkannt werden können. Die Erkennungen werden durch eine vollständige Produktpalette für KI-gestützte Detection Engineering, automatisiertes Threat Hunting und fortschrittliche Bedrohungserkennung unterstützt. Klicken Sie einfach auf die Detektionen erkunden-Schaltfläche unten, um direkt auf die relevante Detection-Stack zuzugreifen.

Cyber-Defender, die nach relevanteren Inhalten zur Erkennung von Angriffen der Lazarus-Gruppe suchen, können die gesamte Sammlung relevanter Detection-Algorithmen über den Threat Detection Marketplace durchsuchen, indem sie das Tag „Lazarus“ verwenden.

Alle Regeln sind mit mehreren SIEM-, EDR- und Data-Lake-Technologien kompatibel und auf MITRE ATT&CK® abgebildet, um Bedrohungsuntersuchungen zu vereinfachen. Zusätzlich enthält jede Regel umfangreiche Metadaten, darunter CTI-Referenzen, Angriffs-Timelines, Audit-Konfigurationen, Triage-Empfehlungen und mehr.

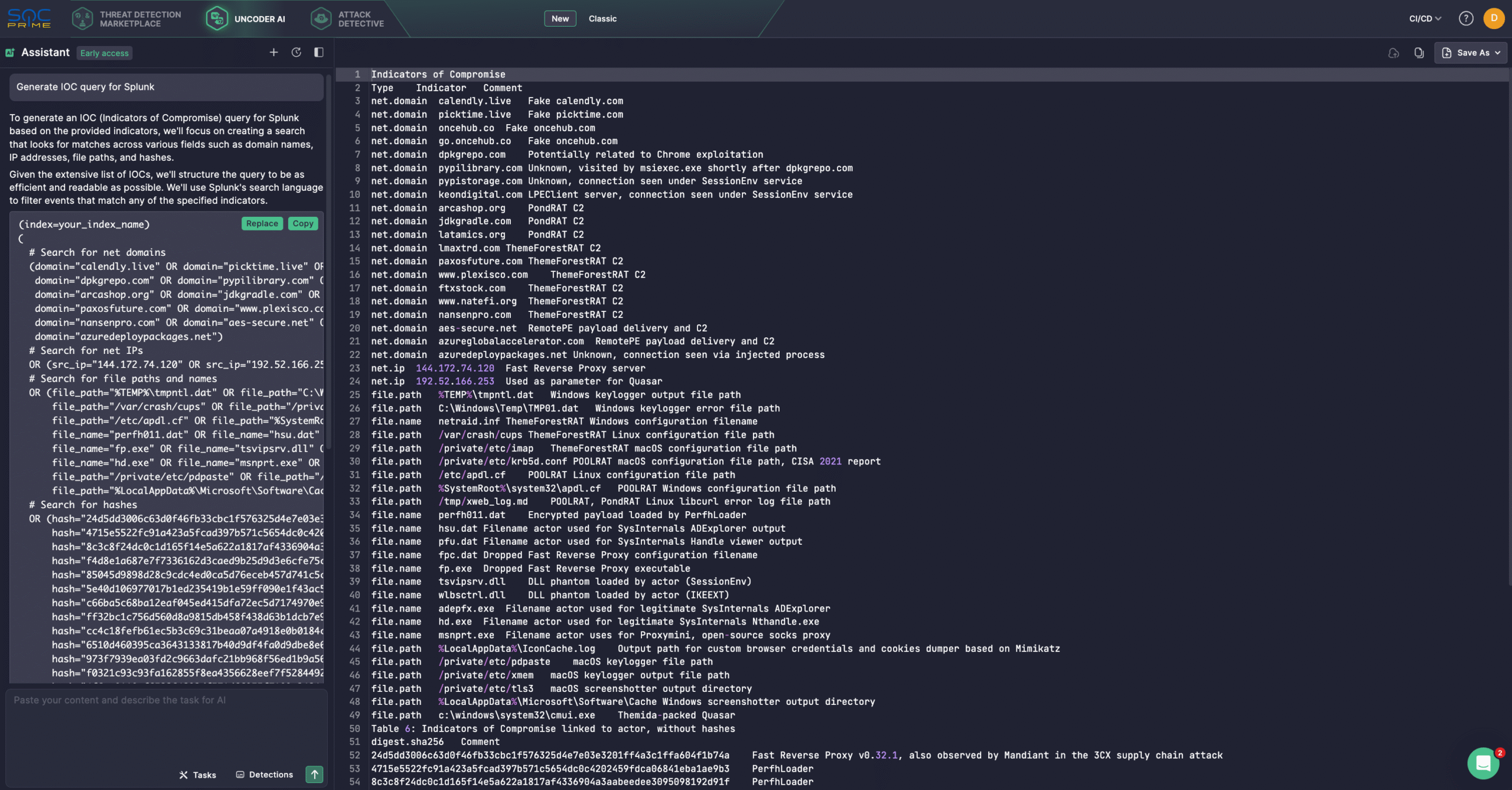

Darüber hinaus können Sicherheitsexperten die Bedrohungsanalyse mithilfe von Uncoder AI, einer privaten IDE und Co-Pilot für Threat-Informed Detection Engineering, optimieren. Mit Uncoder können Defender automatisch IOCs aus dem dedizierten Fox-IT- und NCC-Group-Bericht in umsetzbare Hunting-Queries umwandeln, um die Untersuchung von Lazarus-Aktivitäten effizient zu gestalten. Zudem unterstützt Uncoder das Erstellen von Detection-Logik aus Rohbedrohungsberichten, ATT&CK-Tag-Vorhersagen, KI-gestützte Query-Optimierung und die Übersetzung von Detection-Inhalten über mehrere Plattformen hinweg.

Analyse der Lazarus-Angriffe

Forschende von Fox-IT und NCC Group haben neue Aktivitäten im Zusammenhang mit einem Subcluster der Lazarus-Gruppe entdeckt, das AppleJeus, Citrine Sleet, UNC4736 und Gleaming Pisces zugeordnet ist. Dieser finanziell motivierte Subcluster wurde mit einer aktuellen Social-Engineering-Kampagne in Verbindung gebracht, die drei unterschiedliche Cross-Plattform-Malwarevarianten liefert: PondRAT, ThemeForestRAT und RemotePE.

Die 2024 beobachtete Kampagne richtete sich gezielt gegen Organisationen im DeFi-Sektor (Decentralized Finance) und kompromittierte letztlich das System eines Mitarbeiters. Nach dem Eindringen nutzten die Angreifer eine Mischung aus Remote-Access-Trojans und unterstützenden Tools, um interne Strukturen zu erkunden, Anmeldedaten zu stehlen und weitere bösartige Aktivitäten durchzuführen.

Die Angriffskette beginnt mit Social Engineering, wobei Lazarus-Operatoren sich auf Telegram als Mitarbeiter von Handelsfirmen ausgeben und Opfer auf gefälschte Scheduling-Seiten wie Calendly und Picktime weiterleiten. 2024 vermuten Forschende, dass in einigen Fällen eine Chrome-Zero-Day-Schwachstelle ausgenutzt wurde. Dies spiegelt frühere Berichte über den Einsatz von Chrome-Exploits durch Citrine Sleet zur Auslieferung des FudModule-Rootkits wider.

Obwohl der anfängliche Zugangsvektor nicht vollständig bestätigt ist, stellten die Ermittler fest, dass die Kompromittierung zur Bereitstellung eines Loaders namens PerfhLoader führte, der PondRAT – eine abgespeckte Variante von POOLRAT – installierte. Zusammen mit PondRAT lieferten die Angreifer weitere Tools, darunter einen Screenshotter, Keylogger, Chrome-Credential-Stealer, Mimikatz, FRPC und Proxy-Software.

PondRAT wird seit 2021 eingesetzt und bietet grundlegende RAT-Funktionalitäten wie Lesen/Schreiben von Dateien, Ausführen von Prozessen und Ausführen von Shellcode. Mehrere Monate lang kombinierte die Gruppe PondRAT mit ThemeForestRAT, bevor sie auf den unauffälligeren RAT RemotePE wechselte.

Sobald PondRAT bereitgestellt ist, kann es ThemeForestRAT direkt im Speicher oder über einen dedizierten Loader laden. ThemeForestRAT bietet deutlich umfangreichere Funktionen und unterstützt über zwanzig Befehle, um Dateien und Laufwerke zu durchsuchen, Prozesse zu manipulieren, Daten sicher zu löschen, Netzwerkverbindungen zu testen und Shellcode zu injizieren. Außerdem zeigt es Umweltbewusstsein durch Überwachung von RDP-Sitzungen und USB-Geräteaktivitäten.

Die letzte Phase der Angriffskette bildet RemotePE, ein fortgeschrittener C++-RAT, der über RemotePELoader und DPAPILoader abgerufen wird. Für hochkarätige Ziele reserviert, nutzt RemotePE die Windows Data Protection API (DPAPI) für die Verschlüsselung nach Umgebung, wodurch die Analyse ohne Zugriff auf das Originalsystem erheblich erschwert wird.

Dieser Fortschritt von PondRAT über ThemeForestRAT bis hin zu RemotePE zeigt, wie Lazarus ihre Tools sorgfältig schichtet, beginnend mit einfachen Loadern und eskalierend zu unauffälligeren, funktionsreichen Implantaten. Um potenziellen Eindringlingen einen Schritt voraus zu bleiben, stattet die SOC Prime Plattform Sicherheitsteams mit einer vollständigen, unternehmensbereiten Produktpalette aus, die KI, Automatisierung und Echtzeit-Bedrohungsinformationen kombiniert, um fortschrittliche Organisationen in die Lage zu versetzen, komplexe Angriffe vorzubeugen und das Risiko von Datenverletzungen zu minimieren.