Ein koordinierter Hinweis von Cybersicherheits- und Geheimdienstagenturen in Nordamerika, Europa und Australien bestätigt eine zwei Jahre dauernde Cyber- Spionage-Kampagne der russischen GRU Einheit 26165 (APT28, Forest Blizzard, Fancy Bear). Die Kampagne zielt auf Logistik- und Technikanbieter ab, die ausländische Hilfe für die Ukraine erleichtern.

Erkennen Sie APT28 (Forest Blizzard, Fancy Bear) Angriffe auf westliche Unternehmen

Seit einer groß angelegten Invasion der Ukraine, Cyberkriminelle Gruppen russischer Herkunft haben unablässig die Ukraine und ihre Verbündeten für Spionage und Zerstörung ins Visier genommen. Unter ihnen, wie APT28, nutzen weiterhin die Ukraine als Testgelände, um ihre Angriffsfläche auf europäische und nordamerikanische politische Arenen auszuweiten, was wir tatsächlich derzeit beobachten.

Zum Beispiel hackte im Oktober 2023 die russische APT28 die öffentlichen und privaten Sektoren in Frankreich, wobei die gleichen Schwachstellen und TTPs wie in der Ukraine in den Jahren 2022-2023 verwendet wurden. Außerdem deckte Deutschland im Mai 2024 eine langanhaltende Kampagne von APT28 auf, die von der Europäischen Union (E.U.), der Nordatlantikpakt-Organisation (NATO) und dem Vereinigten Königreich verurteilt wurde. Laut the public & private sectors in France, using the same vulnerabilities and TTPs as in Ukraine during 2022-2023. Also, in May 2024, Germany revealed a long-lasting campaign by APT28, drawing condemnation from the European Union (E.U.), the North Atlantic Treaty Organization (NATO), and the U.K. According to CISAwird Russland eine der größten Cyber-Bedrohungen bleiben, indem es Cyber-Spionage, Einflussnahme und Angriffsfähigkeiten kombiniert und sich weiterhin primär auf die kritische Infrastruktur in den USA sowie in verbündeten und Partnerländern konzentriert.

Seit dem Ausbruch des vollumfänglichen Kriegs hilft SOC Prime der Ukraine und ihren Verbündeten, sich gegen russische Aggressionen zu verteidigen. Unser Team forscht ständig, entwickelt und testet Entdeckungsregeln basierend auf CERT-UA-Berichten und globalem CTI, um Entdeckungsinhalte zu liefern, die helfen, zerstörerische russische Angriffe abzuwehren.

Registrieren Sie sich für die SOC Prime Plattform, um auf eine breite Sammlung von Entdeckungsregeln zuzugreifen, die auf TTPs basieren, die von APT28 im laufenden Angriff verwendet werden. Klicken Sie auf den Explore Detections Button unten, um direkt zu einem relevanten Satz von Entdeckungsalgorithmen zu gelangen, die mit mehreren SIEM, EDR und Data Lake Lösungen kompatibel sind, abgestimmt auf MITRE ATT&CK, und angereichert mit verwertbaren CTI.

Cyber-Verteidiger, die nach mehr Inhalten zu TTPs von russischen staatlich geförderten Akteuren suchen, können auf dem Threat Detection Marketplace nach dem Tag „CERT-UA“ suchen. Außerdem können Sicherheitsfachleute die Tags „APT28,“ „BlueDelta,“ „Fancy Bear,“ und „Forest Blizzard“ verwenden, um die Suche einzuschränken.

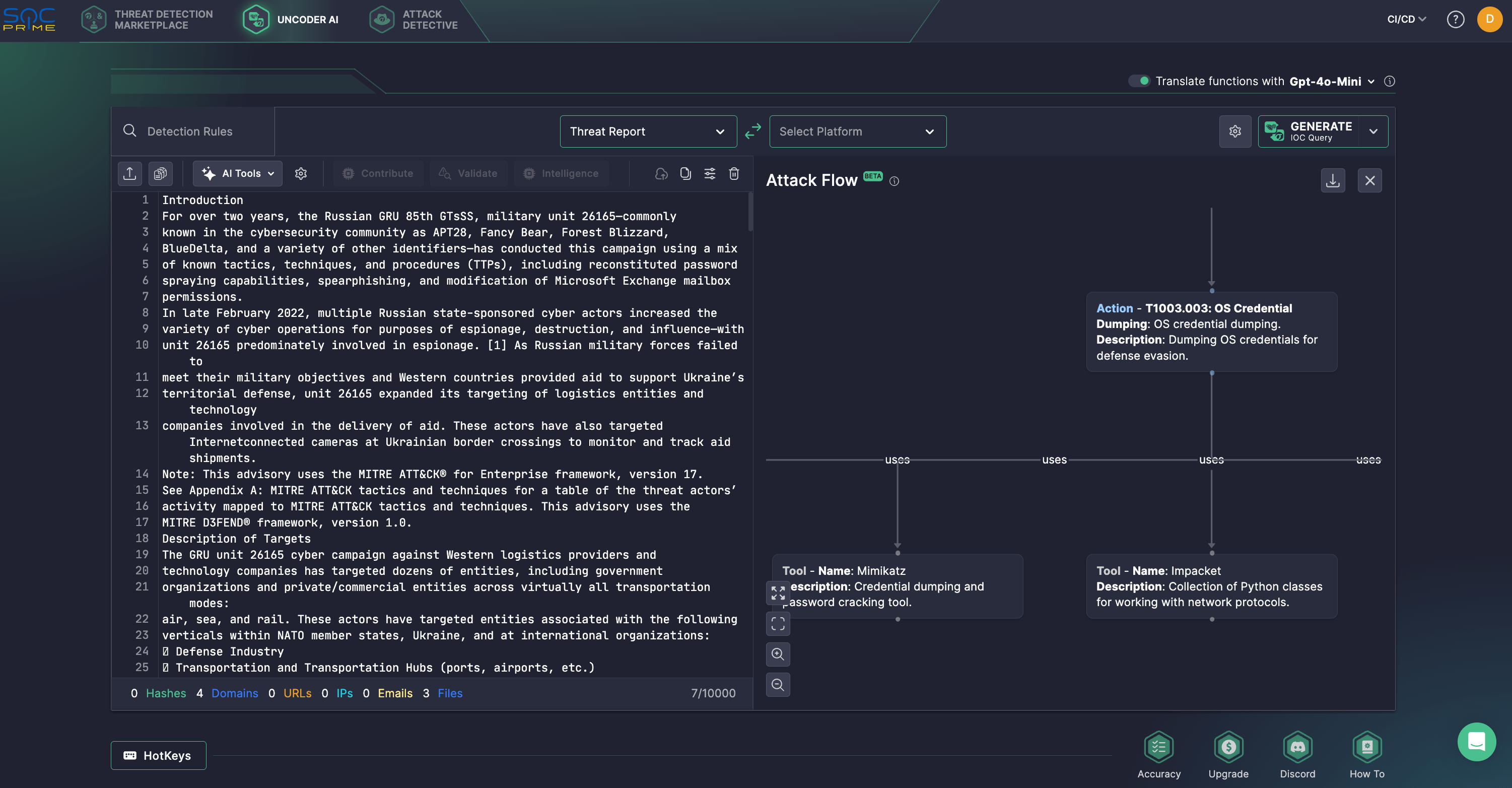

Um die Bedrohungsuntersuchung zu optimieren, können Sicherheitsexperten Uncoder AI nutzen – eine private IDE und Co-Pilot für Bedrohungsinformierte Entdeckungstechnik – jetzt komplett kostenlos und ohne Token-Beschränkungen bei AI-Funktionen verfügbar. Generieren Sie Entdeckungsalgorithmen aus Rohbedrohungsberichten, aktivieren Sie schnelle IOC-Sweeps in leistungsoptimierte Abfragen, prognostizieren Sie ATT&CK-Tags, optimieren Sie Abfragecode mit AI-Tipps und übersetzen Sie ihn für mehrere SIEM, EDR und Data Lake Sprachen.

Zusätzlich bietet Uncoder AI neue Funktionalitäten, inspiriert vom Open-Source Attack Flow Projekt von MITRE, um Verteidiger zu helfen, von isolierten Verhaltensweisen zu vollständigen Gegnersequenzen überzugehen. Mithilfe des gemeinsamen Cybersecurity Advisory, können Sicherheitsfachleute dies in einen visuellen Fluss umwandeln, der TTP-Ketten hervorhebt, um proaktive Erkennungslogik zu informieren, über IOCs hinaus. Für diesen Zweck nutzt Uncoder AI Llama 3.3, speziell angepasst für Entdeckungstechnik und Bedrohungsinformationsverarbeitung, gehostet in der SOC Prime SOC 2 Type II Private Cloud, um maximale Sicherheit, Privatsphäre und IP-Schutz zu gewährleisten.

APT28 Angriffsanalyse: Kampagne gegen westlichen Logistik- und Technologiesektor

Am 21. Mai 2025 haben internationale Cybersicherheitspartner eine gemeinsame Cybersecurity Advisory (CISA-Warnung AA25-141A) herausgegeben, die sich auf eine Cyber-Spionage-Kampagne konzentriert, angeführt von russischen staatlich geförderten Akteuren, die auf Technologie- und Logistikfirmen abzielen, insbesondere solche, die an der Lieferung und Koordination ausländischer Hilfe für die Ukraine beteiligt sind.

Gegner, die mit dem 85. Hauptzentrum für Spezialdienste der russischen GRU verbunden sind (Militäreinheit 26165), und weithin unter Aliasen wie APT28 (alias BlueDelta, Fancy Bear oder Forest Blizzard) bekannt, haben Berichten zufolge Cyberangriffe durchgeführt, die eine Kombination bekannter TTPs nutzen. Ende Februar 2022, intensivierten mehrere russische staatlich unterstützte Gruppen ihre Operationen, um Spionage-, Stör- und Propagandaaktionen zu unterstützen. Unter ihnen hat sich die Einheit 26165 hauptsächlich auf das Sammeln von Informationen konzentriert. Als der Aggressor auf dem Schlachtfeld Rückschläge erlitt und westliche Nationen die Hilfe für die Ukraine verstärkten, erweiterte diese Einheit die Cyber-Ziele um Logistik- und Technologieunternehmen, die die Lieferung der Hilfe unterstützen.

Die von der GRU unterstützte Einheit 26165 hat eine Geschichte von Spearphishing-Angriffen auf ukrainische öffentliche Stellen. Beispielsweise nutzte das Hacking-Kollektiv, das auch als UAC-0001 von CERT-UA verfolgt wird, Ende Oktober 2024 einen versteckten PowerShell-Befehl in Zwischenablageninhalt als Einstiegsmethode. Diese Technik diente als Gateway für nachfolgende offensive Aktivitäten, einschließlich Datendiebstahl und der Verbreitung von METASPLOIT-Malware.

. Seit über zwei Jahren konzentrieren sich die Gegner auf ein breites Spektrum westlicher Logistik- und Technologie-Dienstleister, die zahlreiche Ziele kompromittieren oder zu kompromittieren versuchen, einschließlich Regierungs- und Handelsorganisationen in fast allen Transportmodi, wie Luft, See und Schiene. Ihre Ziele umfassen mehrere Sektoren innerhalb von NATO-Ländern, der Ukraine und internationalen Organisationen. Während ihrer Operationen erweiterten die Bedrohungsakteure ihre Bemühungen, indem sie zusätzliche Organisationen innerhalb der Transportindustrie identifizierten und anschließend ins Visier nahmen, die mit den ursprünglichen Opfern in Geschäftsbeziehungen standen, um diese vertrauenswürdigen Verbindungen zu nutzen, um tiefer auf die Zielsysteme zuzugreifen.

Zusätzlich führte APT28 Aufklärungsaktivitäten gegen mindestens eine Organisation durch, die an der Herstellung von Komponenten für industrielle Kontrollsysteme beteiligt ist, die in Eisenbahnbetrieben verwendet werden, obwohl es keine Bestätigung für eine erfolgreiche Sicherheitsverletzung gibt. Die Angreifer nutzten auch Schwachstellen in einer Vielzahl von SOHO-Geräten aus, um ihre verdeckten offensiven Aktivitäten zu unterstützen und bösartigen Datenverkehr durch Systeme zu leiten, die sich in der Nähe ihrer beabsichtigten Ziele befinden.

Die Operationen der Gruppe beinhalten das Erraten von Anmeldeinformationen über anonymisierte Infrastruktur mit rotierenden IPs und verschlüsselten TLS-Verbindungen, um eine Erkennung zu entgehen und die Nutzung öffentlich zugänglicher Infrastruktur, wie Unternehmens-VPNs, durch bekannte Schwachstellen und SQL-Injection-Angriffe. Gegner verwenden auch Spearphishing-E-Mails, die vertrauenswürdige Entitäten nachahmen und bösartige Links oder Anhänge enthalten, die zu gefälschten Anmeldeseiten oder Malware-Downloads führen, wobei einige Angriffe auf die Umgehung von MFA (Multi-Faktor-Authentifizierung) und CAPTCHAs setzen. Auf der ersten Angriffsphase setzt APT28 auch auf die Ausnutzung von Schwachstellen, um Zugang zu erhalten und Daten zu stehlen, einschließlich einer kritischen Outlook-Schwachstelle (CVE-2023-23397), Roundcube-Schwachstellen und CVE-2023-38831, einem bekannten WinRAR-Sicherheitsproblem.

Nach dem initialen Zugriff führen die Gegner Aufklärung über Schlüsselpersonal und Systeme durch, nutzen Tools wie Impacket, PsExec und RDP für laterale Bewegung, extrahieren Daten mithilfe von .zip-Dateien und OpenSSH, manipulieren Postfachberechtigungen für fortlaufenden Zugriff, löschen Ereignisprotokolle, um Aktivitäten zu verbergen, und andere offensive Aktivitäten, um die Infektion weiter zu verbreiten. Sie setzen auch verschiedene Malware in auf Logistik fokussierten Angriffen ein, darunter HEADLACE und MASEPIE, während andere Strains wie OCEANMAP und STEELHOOK in Kampagnen gegen verschiedene Sektoren beobachtet wurden.

Einheit 26165 stellt auch Beharrlichkeit über geplante Aufgaben, Run-Keys und bösartige Abkürzungen in Startup-Ordnern her. Was die Exfiltrationsmethoden betrifft, so nutzen sie PowerShell, um Daten vorzubereiten und sie mit Malware und eingebauten Systemtools zu extrahieren. Durch die Verwendung legitimer Protokolle, lokaler Infrastruktur und die Verzögerung von Exfiltrationen können sie langfristigen, verdeckten Zugang zu sensiblen Daten aufrechterhalten.

Zusätzlich zu den Angriffen auf Logistikfirmen erstreckten sich die offensiven Operationen der Gruppe auch auf die Kompromittierung von IP-Kameras in der Ukraine und benachbarten NATO-Ländern. Seit März 2022 führen Angreifer groß angelegte Kampagnen durch, die RTSP DESCRIBE-Anfragen mit Standard- oder erzwungenen Anmeldeinformationen verwenden, um auf Live-Feeds zuzugreifen und Informationen zu sammeln.

Um die Verteidigung gegen ausgeklügelte Angriffe wie die von der GRU Einheit 26165 orchestrierten zu stärken, sollten Organisationen Netzwerksegmentierung implementieren, Zero-Trust Prinzipien anwenden, die laterale Bewegung einschränken und Protokolle auf Anomalien überwachen. Zusätzliche Schutzmaßnahmen beinhalten, den Zugriff auf Hosting- und API-Mocking-Plattformen einzuschränken, nur genehmigte Systeme für die Handhabung sensibler Informationen zu verwenden und die unbefugte Nutzung persönlicher Konten in offiziellen Kommunikationen zu überprüfen.

Da die APT28-Angriffe anhaltende, sich entwickelnde Bemühungen widerspiegeln, Entitäten im Zusammenhang mit westlichen Hilfs- und Lieferketten zu kompromittieren, sind proaktive Cybersicherheitsmaßnahmen entscheidend für die Ukraine und die NATO-Verbündeten, um ihre Cybersicherheitslage effektiv zu verwalten und zu stärken. SOC Prime’s unternehmensbereite Produktsuite, unterstützt durch AI, Automatisierung, Echtzeit-Bedrohungsinformationen und aufgebaut auf Zero-Trust-Prinzipien, hilft Sicherheitsteams, neu auftretende APT-Angriffe zu übertrumpfen und gibt einen Wettbewerbsvorteil gegenüber den aggressiven Cyber-Offensivfähigkeiten des Aggressors.