Die Cybersicherheitsgemeinschaft steht vor einer Krise, die durch die eskalierende Bedrohung von hochkarätigen Ransomware-Angriffen verursacht wird. Im Zuge des Trends von 2020 bleibt Ransomware auch 2021 das Hauptproblem, mit zunehmender Raffinesse der Angriffe und einer ständig wachsenden Zahl von bösartigen Partnern.

Große Unternehmen bleiben das primäre Ziel. Dennoch steigen die Raten, und seit 2019 zeigen Lösegeldzahlungen laut dem 2021 Ransomware Report von Palo Alto Networks über 170% Zuwachs pro Jahr. Darüber hinaus zeigt die Forschung, die von Sophos durchgeführt wurde , dass Opfer (32%) dazu neigen, das Lösegeld zu zahlen, trotz enorm hoher Forderungen.

In diesen Richtlinien tauchen wir tief in die Ransomware-Statistiken von 2021 ein, verfolgen wichtige Trends, erforschen die Taktiken, Techniken und Verfahren (TTPs), die von Ransomware-Kollektiven angewendet werden, fassen die besten Praktiken zur Abwehr von Ransomware-Bedrohungen zusammen und bieten eine Sammlung von kuratierten Erkennungen von SOC Prime, um Ihre organisatorische Infrastruktur zu sichern:

Um auch über die Ransomware-Trends des letzten Jahres zu lernen, können Sie unseren Detection as Code Innovation Report 2020insbesondere den Abschnitt „Top 2020 Exploits & Bedrohungen“ überprüfen.

Ransomware-Statistiken und -Trends 2021

Der F.B.I.-Direktor Christopher A. Wray vergleicht die Ransomware-Bedrohung mit dem Problem des globalen Terrorismus in den Tagen nach dem Anschlag vom 11. September 2001. Um besser zu verstehen, warum Ransomware für Sicherheitsexperten zu einer kritischen Herausforderung wurde, lassen Sie uns einen Blick auf die wichtigsten Trends im Bedrohungsumfeld 2020-2021 werfen.

Große Unternehmen sind in Gefahr

Ransomware-Akteure gehen auf das große Geld los. Sie kümmern sich weniger um die Branche, sondern bemühen sich mehr, Unternehmen größeren Umfangs und Maßstabs anzugreifen. Die Liste bekannter Ransomware-Opfer umfasst führende Technologiehersteller (Acer, Quanta, Bombardier), führende Lieferanten von Waren (JBS, Royal Shell), bedeutende Bildungseinrichtungen (Stanford University, University of California, University of Colorado), Anbieter kritischer Infrastruktur (Colonial Pipeline, Companhia Paranaense de Energia), globale Anwaltskanzleien (Jones Day), Finanzinstitute (Travelex, Flagstar), Versicherungsunternehmen (AXA), Gesundheitseinrichtungen (Capital Medical Center, Bridgeway Senior Healthcare) und mehr. Tatsächlich machen die Gegner einfache Mathematik und erwarten, das größtmögliche Lösegeld von hochkarätigen Zielen zu erhalten. Daher sind große Unternehmen jetzt ständig in Gefahr, da Hacker durch die erfolgreiche Erpressungspraxis motiviert sind.

Himmelhohe Lösegeldzahlungen

Im Jahr 2021 beobachtete die Cybersicherheitsgemeinschaft einen signifikanten Wandel in den Lösegeldzahlungen im Vergleich zu 2019-2020. Palo Alto Networks gibt an, dass derzeit die durchschnittliche Lösegeldzahlung 312.493 USD beträgt, während sie 2019 noch 115.123 USD betrug. Die Appetits der Hacker wachsen weiter. 2019 lag die höchste Lösegeldforderung bei 15 Millionen USD, während sie 2020 auf 30 Millionen USD eskalierte.

Trotz wachsender Ambitionen erfüllen Hacker häufig ihre finanziellen Begehrlichkeiten. Opfer neigen dazu, enorme Lösegelder zu zahlen, um ihre Daten zurückzubekommen und Datenverstöße zu verhindern. Im März 2021 zahlte CNA Financial Corp. 40 Millionen USD, um nach einem Ransomware-Angriff die Kontrolle über sein Netzwerk zurückzugewinnen. Und im Juni 2021 zahlte der prominente Fleischlieferant JBS ein Lösegeld von 11 Millionen USD, um seine Operationen wieder freizugeben.

Die Doppel-Erpressung nimmt zu

Ende 2019 begannen Maze RaaS -Partner, sensible Daten aus dem infizierten Netzwerk zu stehlen, bevor der Verschlüsselungsprozess einsetzte. Infolgedessen wurden Opfer trotz der Möglichkeit, Informationen aus Backups wiederherzustellen, dazu gedrängt, größere Summen zu zahlen, um einen Datenleck zu verhindern. Dieser Ansatz setzte einen sehr beliebten Doppel-Erpressungstrend, der schnell von den meisten Ransomware-as-a-Service (RaaS) Betreibern übernommen wurde.

Laut der Analyse von Palo Alto Networks war NetWalker der produktivste bei der Anwendung des Doppel-Erpressungsansatzes. Während 2020-2021 hat diese Ransomware-Familie sensible Daten von 113 Organisationen weltweit geleakt. RagnarLocker belegte den zweiten Platz, mit 26 Opfern, deren Daten weltweit kompromittiert wurden. Auch prominente Spieler wie REvil and DarkSide setzen weit verbreitete Doppel-Erpressungspraktiken ein, um mögliche Gewinne zu erhöhen.

Anstieg von RaaS

Bis heute verfolgen nur sehr wenige Bedrohungsakteure individuelle Ransomware-Kampagnen. Die meisten bösartigen Partner sind an Ransomware-as-a-Service (RaaS) Programme beteiligt. RaaS ermöglicht es sogar Script-Kiddies, durch die Nutzung vorhandener Ransomware-Samples an dem großen Spiel teilzunehmen. Infolgedessen hat RaaS ein Monopol in der bösartigen Arena wegen seiner sehr einfachen Ausführung und extremen Profite.

Beispielsweise nahmen REvil-Betreiber das RaaS Programm an, um neue Mitglieder zu gewinnen und in der Lage zu sein, ein Multi-Erpressungsschema anzuwenden. Jetzt bieten sie DDoS-Angriffe und VoIP-Anrufe an die Medien gratis an an ihre Partner, damit sie weiteren Druck auf die Opfer ausüben können. Ein ähnliches Muster wird vom DarkSide RaaS-Ring ebenso wie von DoppelPaymer und NetWalker verwendet. to its affiliates so they can exert further pressure on its victims. A similar pattern is used by the DarkSide RaaS ring as well as DoppelPaymer and NetWalker.

Neue OS-Plattformen

Gegner erweitern ihren Horizont und lassen weniger sicheren Raum für Organisationen weltweit. Das Jahr 2021 zeigt eine Tendenz, Linux-Systeme neben den traditionellen Microsoft Windows und Apple macOS zu attackieren. Zum Beispiel hat die produktive DarkSide-Ransomware die Fähigkeit, ELF-Binaries (Executable and Link Format) bereitzustellen, um Daten auf Linux-Maschinen anzugreifen. Darüber hinaus gibt es Ransomware Samples, die ausschließlich auf Linux-Geräte abzielen, wie Tycoon-Ransomware.

Mehr Commodity-Malware

Ransomware-Akteure nutzen häufig Commodity-Malware, um initialen Zugang zu dem Zielnetzwerk zu erhalten und die finale Nutzlast zu liefern. Dieser Trend intensiviert sich nur im Jahr 2021, da mehr Entwickler in das Ransomware-Spiel einsteigen. Laut Untersuchung von Group-IBsind die beliebtesten von Ransomware-Operatoren genutzten Samples Trickbot, Qakbot, Dridex, IcedID, Zloader, Buerund Bazar.

Einführung von DDoS-Angriffen

Ransomware-Akteure suchen ständig nach neuen Ansätzen, um ihre Gewinne zu steigern. Im letzten Jahr führten mehrere Ransomware-Familien die „gute alte“ Praxis wieder ein, verteilte Denial-of-Service (DDoS)-Angriffe gegen die Webseiten Ressourcen der Opfer zu starten, um zusätzlichen Druck auf sie auszuüben. Insbesondere haben Avaddon und DarkSide-Ransomware-Operatoren DDoS-Angriffe auf die betroffenen Unternehmen gestartet, nachdem diese sich während der Lösegeldverhandlungen weigerten zu kooperieren.

Erweiterung des Ransomware-Ökosystems

In den letzten Jahren wurde Ransomware zu einem organisierten Verbrechen. Hochkarätige Angriffe beinhalten in der Regel eine beeindruckende Anzahl von Partnern, die sich gegenseitig Dienste anbieten. Zum Beispiel helfen Botnetzbetreiber und Kontohändler Ransomware-Akteuren, anfänglichen Zugang zum Netzwerk zu erhalten. Kollektive nutzen diesen anfänglichen Zugriff, um die gesamte Infrastruktur zu kontrollieren und sensible Daten zu exfiltrieren. In einigen Fällen werden diese Daten an das Team der Black Hat-Analysten übermittelt, die den finanziellen Status des Unternehmens bewerten, nach Sicherheitslücken suchen und möglicherweise belastende Daten suchen. Danach kauft der Ransomware-Akteur relevante Ransomware-Software von Entwicklern im Dark Web und kontaktiert Commodity-Malware-Betreiber, um mit dem Eindringen fortzufahren. Zumindest traten im Jahr 2020 15 neue Ransomware-Partnerprogramme auf, einschließlich DarkSide, Phobos, Avaddon und occurred in 2020, including DarkSide, Phobos, Avaddon, and LockBit. Und in den kommenden Jahren werden voraussichtlich weitere Stämme auftauchen.

APT-Akteure im großen Ransomware-Spiel

Im Jahr 2020 begannen prominente Gruppen von fortgeschrittenen persistenten Bedrohungen (APT) finanziell motivierte Kampagnen zu starten. Zum Beispiel wurden Lazarus und APT27 identifiziert, ihre bösartige Infrastruktur für Ransomware-Angriffe zu verwenden. Das bedeutet, dass die Ransomware-Landschaft noch ausgeklügelter wird, da TTPs von staatlich geförderten Kollektiven übernommen werden.

Ransomware-Eskalation: Von Malware zu e-Crime

Zusammenfassend lassen sich die oben beschriebenen Trends erkennen, dass Ransomware sich bereits zu einem ausgeklügelten Cybercrime-Geschäft gewandelt hat, mit zahlreichen Akteuren, Subunternehmern, Lieferketten, zusätzlichen Einnahmequellen und natürlich Wettbewerbern, die um die ertragreichsten Ziele kämpfen. Wie bei jedem reifen Markt durchläuft das Ransomware-Geschäft den Segmentierungsprozess, sodass jeder Spieler die richtige Nische einnehmen und zum Gesamterfolg des ‚Marktes‘ beitragen kann. Die Analyse der Fähigkeiten, Kapazitäten, Ziele und Herangehensweisen der Ransomware-Pfleger ermöglicht es dem SOC Prime-Team, drei Hauptakteurtypen auf dem aktuellen Ransomware-Spielfeld zu identifizieren. Jedes Segment hat seine Stärken und Einschränkungen.

Mass-Market Ransomware. Wie es der Titel schon vermuten lässt, bevorzugt dieser Bedrohungstyp Massenangriffe gegenüber gezielten Schlägen. Mass-Market Ransomware hat das größte Abdeckungsgebiet und kümmert sich nicht sonderlich um das Profil des Opfers. Die Verteilung und Orchestrierung sind in den meisten Fällen automatisiert, und die Ziele sind eigenständige Computer (privat, geschäftlich, öffentlich). In diesem Fall verlassen sich Bedrohungsakteure auf die Dichte der Angriffe, die den geringen Umwandlungswert von angegriffenen Maschinen in infizierte ausgleicht. Da die Opfer überwiegend Einzelpersonen oder kleine bis mittelgroße Organisationen sind, fallen die Lösegeldzahlungen pro erfolgreichem Treffer eher moderat aus und die Belohnungen für die Angriffe sind durchschnittlich. Doch Mass-Market Ransomware erfordert geringe bis mittlere Investitionen, um das bösartige Geschäft zu starten, was diesem Segment eine Vielzahl engagierter Partner einbringt.APT-ähnliche Ransomware. Diese Nische des Ransomware-‚Marktes‘ konzentriert sich auf hoch gezielte, komplexe und ausgeklügelte Einbrüche. Erfahrene und reife Spieler wählen sorgfältig ihre Opfer, die Weltmarktführer, hochkarätige Regierungsstellen oder andere bekannte Ziele sind. Bevor die Angriffe gestartet werden, verbringen APT-ähnliche Ransomware-Akteure Monate damit, den finanziellen Status des Opfers und Schwachstellen innerhalb des Zielnetzwerks zu untersuchen. Eine so gründliche Vorbereitung ermöglicht es, die höchste mögliche Infektions-/Zielkonversionsrate zu erreichen. Die Höhe der Auszahlungen für einen erfolgreichen Angriff ist jedoch beeindruckend. Um in das APT-ähnliche Ransomware-Segment einzutreten, sind mittlere bis hohe Investitionen nötig, wodurch der Einstieg komplex wird. Daher bleibt die Anzahl der Akteure in diesem Segment tendenziell stabil.

Ransomware-as-a-Service (RaaS). Dieses Segment umfasst Cybercrime-Akteure, die als „Konsumenten“ der von Ransomware-Entwicklern gelieferten Varianten dienen. Ähnlich dem Software-as-a-Service-Geschäftsmodell werden Ransomware-Produkte an die Gegner verkauft oder vermietet, die sie für gezielte Angriffe einsetzen.

Top Ransomware-Familien von 2021

Die Unterschiede zwischen den drei großen Ransomware-Geschäftsakteuren sind erheblich, daher können sie nicht direkt verglichen werden. Lass uns in jedes Segment separat eintauchen, um einen Überblick über die aktivsten Kollektive zu gewinnen. Der Vergleich, der für Familien von Mass-Market Ransomware gemacht wurde, ermöglicht es, zu identifizieren Nefilim, DoppelPaymer, haben Avaddon, Defray777 als die aktivsten Akteure in diesem Segment. Beim Erkunden der APT-ähnlichen Ransomware-Division identifizieren SOC Prime-Experten Ryuk, REvil (Sodinokibi), DarkSide als die berüchtigtsten Gruppen. Außerdem heben Sicherheitsforscher von Group-IB, Palo Alto Networks und Coveware Maze, Egregor, Conti, NetWalker, Pysa, Clop, Ragnar Locker, MedusaLockerund LockBit als produktive RaaS-Ringe hervor.

Taktiken & Techniken

Ransomware-Akteure erhöhen kontinuierlich die Komplexität ihrer Operationen und führen neue Werkzeuge ein, um ihre Ziele zu kompromittieren. Die Analyse der wichtigsten TTPs von SOC Prime ergibt mehrere Kernpunkte, die aktuelle bösartige Ansätze beschreiben, die für jedes Ransomware-Marktsegment typisch sind.

Mass-Market Ransomware

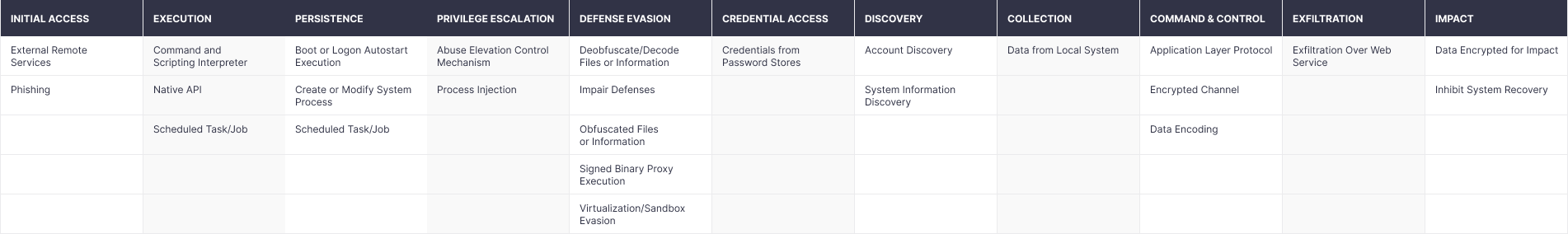

Im Mass-Market-Ransomware-Segment nutzen Gegner einfache, aber zuverlässige Werkzeuge und Ansätze, um den Angriff durchzuführen. In der Regel wird die Verschlüsselung sofort nach der ersten Infektion ausgelöst, ohne weitere Netzwerkverbreitung. Der primäre Infektionsvektor ist Phishing. Außerdem verlässt sich die Nische oft auf ungeschützte RDP-Dienste, VPNs ohne Zwei-Faktor-Authentifizierung (2FA) und Commodity-Malware (Trickbot, Bazar, SDBBot, Qakbot). Um die bösartige Nutzlast herunterzuladen oder auszuführen, verwenden Bedrohungsakteure solche Tools wie PowerShell, Windows Command Shell und Visual Basic. Ebenso missbrauchen sie native OS-APIs für einen ähnlichen Zweck. Die gesamte Struktur der populären Taktiken und Techniken, die von Mass-Market-Ransomware-Akteuren angewendet werden, können Sie in der untenstehenden Tabelle erkunden.

Abbildung 1. Taktiken und Techniken, die vom Mass-Market-Ransomware-Segment angewendet werden

APT-ähnliche Ransomware

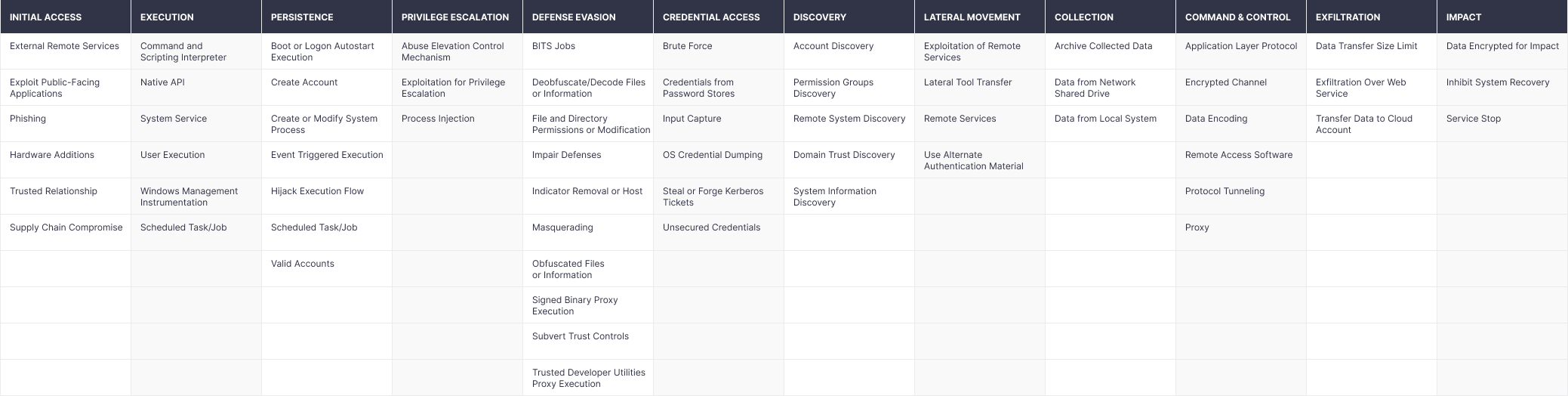

APT-ähnliche Ransomware-Akteure nutzen in der Regel ausgeklügelte Werkzeuge und Methoden, um das Netzwerk zu infiltrieren und sich darin auszubreiten. In der Regel sind die Angriffe hochgradig gezielt, und die Angreifer verbringen Monate im Unternehmensnetzwerk, um dessen Schwachstellen zu erforschen. Die Verschlüsselung beginnt erst, nachdem die Hacker sicher über alle Sicherheitslücken sind, die für ein erfolgreiches Eindringen genutzt werden könnten. Ein solcher Ansatz führt zu einem vollständigen Netzwerk-Freeze, um maximalen Schaden zu verursachen. Neben den exponierten RDP-Servern nutzen Bedrohungsakteure häufig bekannte Schwachstellen für den ersten Zugang. APT-ähnliche Ransomware-Gruppen könnten zudem auf Lieferkettenangriffe für die Penetration setzen. Die Vielfalt der Angriffsmethoden ist groß, wobei ein Teil davon aus dem Werkzeugkasten von APT-Gruppen eingeführt wird, was solche Angriffe gefährlich und schwer zu erkennen macht. Die umfassende Übersicht der von diesem Ransomware-Segment angewandten Techniken und Taktiken können Sie unten erkunden.

Abbildung 2. Taktiken und Techniken, die vom APT-ähnlichen Ransomware-Segment angewendet werden

Hot Points

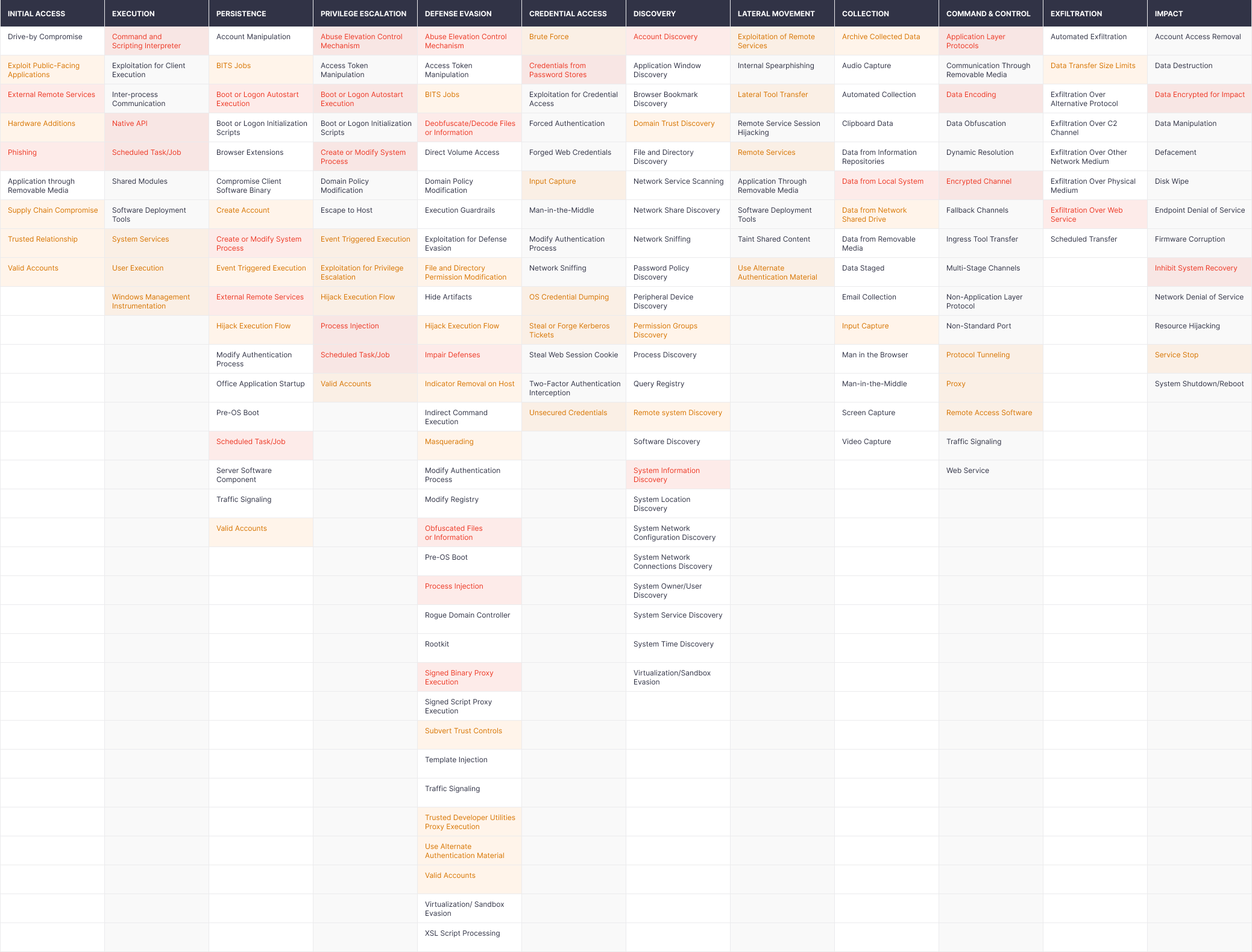

Die Analyse der von verschiedenen Ransomware-Akteuren angewandten TTPs zeigt, dass eine Liste von Hot Points existiert, die von verschiedenen Ransomware-Gruppen, unabhängig von ihrem Segment, am häufigsten genutzt werden. Tatsächlich identifiziert das SOC Prime-Team diese als die wichtigsten Punkte, die vom Security Operations Center (SOC) und Cyber Defense Center (CDC) stets überprüft werden sollten, um Eindringen zu verhindern. Die Liste solcher Hot Points können Sie unten sehen. Rote Farbe hebt die populärsten Techniken hervor, gefolgt von orange für die häufigen und weiß für die in den Angriffen beobachteten Punkte.

Abbildung 3. Hot Points Karte der von Ransomware-Akteuren angewandten Taktiken und Techniken

Das Kernprodukt von SOC Prime, Threat Detection Marketplacekann SecOps- und CDC-Praktikern erheblich bei ihrem Kampf gegen die Ransomware-Bedrohung helfen. Unsere Plattform aggregiert Tausende von SOC-Inhaltsobjekten, die es ermöglichen, die Infektion zu erkennen, bevor der Verschlüsselungsprozess gestartet wird. Die Regeln, Parser, Konfigurationen und andere Inhaltstypen von Threat Detection Marketplace sind direkt mit dem MITRE ATT&CKⓇ Framework verknüpft, was die Fähigkeit gibt, sowohl — spezifische Taktiken, Techniken und Sub-Techniken, die von einem bestimmten Ransomware-Akteur angewendet werden, als auch TTPs, die im Allgemeinen mit der Ransomware-Bedrohung in Verbindung stehen, zu erkennen. Tatsächlich sind die meisten Ransomware-„Hot Points“ von den Inhalten des Threat Detection Marketplace abgedeckt.

Die verheerendsten Angriffe beinhalten oft eine Reihe von ausgeklügelten Techniken, die es Angreifern ermöglichen, das Netzwerk verdeckt zu beeinflussen, während sie schwer zu entdecken sind. Die Inhalte von SOC Prime sind darauf abgestimmt, spezifische Verhaltensmuster zu identifizieren, die an eine bestimmte Ransomware-Gruppe gebunden sind, was es ermöglicht, das Eindringen in den frühesten Angriffsphasen zu erkennen, bevor der Schaden angerichtet ist.

Beste Praktiken für die Ransomware-Abwehr

Da sich TTPs für jedes Ransomware-Segment unterscheiden, sollten die Abwehrpraktiken entsprechend variieren.

-

Mass-Market Ransomware. Während man über das Massensegment spricht, ist die Angriffskette recht einfach, daher sind die Verteidigungspraktiken wie folgt:

-

E-Mail-Sicherheits-Gateways. Dienste dieser Art aus dem Ransomware-Präventionstoolkit werden verwendet, um die E-Mail-Server der Organisation vor bösartigen Benachrichtigungen zu schützen, die zur Verbreitung von Ransomware genutzt werden können. -

Antivirus-Schutz. Die Wahl zuverlässiger Antivirenlösungen kann auch die Infrastruktur der Organisation gegen Ransomware-Angriffe im Massenmarkt schützen.

-

-

APT-ähnliche Ransomware. Um sich gegen Eindringlinge zu schützen, die von diesen Segmentakteuren gestartet werden, benötigen die Organisationen fortschrittlichere Verteidigungsschichten.

- Überwachung, Erkennung und Reaktion. Unter Berücksichtigung der Tatsache, dass die Aufklärungsphase für diese Angriffe eine beträchtliche Zeit in Anspruch nimmt, ist die beste Möglichkeit, eine Kompromittierung zu verhindern, die frühesten Anzeichen bösartiger Aktivitäten in Ihrem Netzwerk zu identifizieren. Es ist wichtig, alle möglichen Telemetriedaten zu protokollieren und sie griffbereit im Speicher aufzubewahren. Der Zugriff auf das vollständige Telemetrie-Pool ermöglicht eine rückblickende Jagd und ermöglicht es SecOps-Teams, ihre Sicherheitsoperationen zu meistern. Threat Detection Marketplace könnte ein hilfreiches Instrument auf dem Weg sein. Die Plattform von SOC Prime liefert vollständigen Bedrohungskontext, der gut für Echtzeit-Alarme und rückblickende Jagd funktioniert. Darüber hinaus wird unsere Bibliothek mit über 100.000 Inhalten täglich von einer Gemeinschaft von 300 erfahrenen Bedrohungsjägern bereichert, was sicherstellt, dass neueste Bedrohungen mit modernstem Inhalt abgedeckt werden.

- SOC. Investitionen in das SOC der Organisation können eine entscheidende Rolle bei der Stärkung der Cyber-Abwehrfähigkeit gegen ständig aufkommende Ransomware-Kampagnen spielen. Organisationen können sich auch an zuverlässige Drittanbieter wenden, die SOC as a Service anbieten, um 24/7-Schutz mit gründlichen Bedrohungsuntersuchungen, kontinuierlichem Monitoring und zeitnaher Reaktion auf Vorfälle zu erhalten, die den SIEM- und XDR-Stack der Organisation nutzen.

- EDR-Lösungen. Die Nutzung von Next-Gen Endpoint Detection and Response (EDR)-Lösungen kann eine wertvolle Investition sein, um die Infrastruktur des Unternehmens gegen Ransomware zu verteidigen, die Advanced Persistent Threat (APT)-ähnlich ist. Mit EDRs erhalten Sicherheitsteams umfassende Echtzeitüberwachung von Endpunktdaten, die es ihnen ermöglichen, die wildesten Angriffsversuche rechtzeitig zu erkennen und ihre Ausbreitung in der Umgebung der Organisation zu verhindern.

- Bedrohungsjagd-Operationen. BlueTeam-Spezialisten sind entscheidend für den Kampf gegen die APT-ähnliche Ransomware-Bedrohung. Obwohl die Automatisierung des SOCs entscheidend ist, können automatisierte Lösungen die komplexen und einzigartigen Angriffsvektoren übersehen. Daher sind die Fähigkeiten und das Fachwissen von Bedrohungsjägern erforderlich, um Sicherheitsvorfälle zu identifizieren, die automatisierte Entdeckungen nicht erfassen. Um mehr über Best Practices zur Bedrohungsjagd zu erfahren, können Sie ein aufschlussreiches Handbuch unseres Senior Threat Hunting Engineers Adam Swan erkunden oder sich anmelden bei Cyberbibliothek um Ihr Wissen über Cybersicherheit kostenlos zu vertiefen.

Neben den oben genannten Empfehlungen bleiben Sicherheitsbewusstsein, Backups und Patching wichtige Punkte zur Verhinderung von Ransomware.

Bewusstsein. Die Schulung von Mitarbeitern über Ransomware-bedingte Datenschutzverletzungen und andere kritische Geschäftsprobleme in Form von regelmäßigen Schulungen oder Workshops kann helfen, das Sicherheitsbewusstsein auf Unternehmensebene zu steigern und potenzielle Verluste zu verhindern.

Backups. Sicherzustellen, dass alle wichtigen Informationen in Ihrer Geschäftsumgebung regelmäßig durch Sicherungsverfahren gesichert werden, kann die Organisation vor verheerenden Folgen des Angriffs bewahren. Sichern Sie vertrauliche Dateien und Konfigurationen, testen Sie die Backups regelmäßig, und stellen Sie sicher, dass sie offline und nicht mit dem Geschäftsnetzwerk verbunden sind. Das ist wichtig, da viele Ransomware-Samples versuchen, zugängliche Backups zu verschlüsseln oder zu löschen.

Rechtzeitiges Patching. Es ist entscheidend sicherzustellen, dass alle Betriebssysteme, Apps und Firmware innerhalb der Organisation auf die neueste sichere Version aktualisiert werden. Zentralisierte Patch-Management-Systeme und eine ordnungsgemäße risikobasierte Bewertungsstrategie können die organisatorischen Patch-Management-Bemühungen stärken und die Mehrheit der Eindringversuche blockieren.

Auch um die allgemeinen Best Practices zum Schutz vor Ransomware kennenzulernen, können Sie ein spezielles Memo durchlesen, das vom Weißen Haus vor dem Hintergrund zunehmender Ransomware-Angriffe veröffentlicht wurde.

SOC-Inhalte zur Erkennung von Ransomware-Angriffen

Die kontinuierliche Steigerung der Ransomware-Detektionsfähigkeiten auf den im Einsatz befindlichen Sicherheitsplattformen ermöglicht proaktive Cyberabwehr für Ihre Organisation. Jeden Monat veröffentlichen Entwickler des Threat Bounty Program und das SOC Prime Content Team im Threat Detection Marketplace Dutzende von SOC-Inhalten, die Techniken, Werkzeuge und verdächtige Aktivitäten aufdecken, die eine aktive Phase eines Ransomware-Angriffs anzeigen könnten.

Um Sicherheitsexperten bei der Bekämpfung kritischer Bedrohungen zu unterstützen, haben wir die wichtigsten Sigma-Regeln zur Erkennung von Ransomware-Angriffen zusammengetragen. Alle Inhalte werden direkt dem MITRE ATT&CK® Framework zugeordnet und enthalten die entsprechenden Referenzen und Beschreibungen:

SINGLEMALT / KEGTAP / Ryuk Techniken und Verfahren

Möglicher Ryuk oder anderer Absender von magischen Wake-On-Lan-Paketen (über network_connection)

Phorpiex Bot Implant DriveMgr Strings & Avaddon-Ransomware herunterladen

Egregor RaaS (Ransomware als Dienstleistung) setzt das Chaos fort

Anti-forensische Befehle, die von Defray777 ausgeführt werden

Maze-Ransomware Bedrohungsakteure verwenden reg.exe (Sysmon-Verhalten)

EKANS/SNAKE-Ransomware (Sysmon-Erkennung)

CLOP-Ransomware-Erkennung (Sysmon)

Nemty-Ransomware (LOLBins-Missbrauch)

Persistenz von Ryuk-Ransomware

Neue Version der Ryuk-Ransomware (08.04.2021)

Erkennung von Clop-Ransomware (22/03/2021)

Erkennung von LockBit-Ransomware

Avaddon-Ransomware-Erkennung (Sysmon-Verhalten)

Conti-Ransomware-Ziel im Gesundheitssektor

Gootkit und REvil Ransomware zielen auf deutsche Benutzer – November 2020

NEMTY-Nachfolger, Nefilim/Nephilim-Ransomware

DoppelPaymer-Ransomware-Erkennung

Malspam-Kampagne verbreitet IcedID und führt zu REvil-Ransomware

Conti-Ransomware-Angriffskette

Ransomware-Verhaltensanalyse (MedusaLocker)

Möglicher Privilegieneskalationsangriff mit Dllhost.exe

Sodinokibi IoCs (Sysmon-Erkennung)

Verdächtige GPUpdate ohne Befehlszeilenargumente

Sodinokibi ‚REvil‘ Malware Beispiel (Sysmon-Verhalten) (22-Juli-2020)

Außerdem können Sie die vollständige Liste der mit Ransomware-Angriffen verbundenen Threat Detection Marketplace-Inhalte hier.

nachschlagen

- https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

- https://www.group-ib.com/resources/threat-research/ransomware-2021.html

- https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx

- https://www.esentire.com/resources/library/six-ransomware-gangs-claim-290-new-victims-in-2021-potentially-reaping-45-million-for-the-hackers

- https://www.documentcloud.org/documents/20796934-memo-what-we-urge-you-to-do-to-protect-against-the-threat-of-ransomware

- https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

Auf der Suche nach noch mehr Bedrohungserkennungsinhalten? Melden Sie sich für den Threat Detection Marketplace an, um von über 100.000 kuratierten SOC-Inhaltsartikeln zu profitieren, die die neuesten Angriffe behandeln und auf Ihre Umgebung zugeschnitten sind. Möchten Sie an Bedrohungsjagd-Aktivitäten teilnehmen und Ihre eigenen Erkennungsregeln erstellen? Treten Sie unserem Threat Bounty Program bei!