Mit einem Anstieg der Cyberangriffe gegen die Ukraine um 250 % im Jahr 2022 und über 2.000 davon von russlandaffilierten Bedrohungsakteuren gestartet seit dem Ausbruch des ausgewachsenen Krieges suchen Cyber-Verteidiger nach Möglichkeiten, der Ukraine und ihren Verbündeten zu helfen, ihre Cyber-Resilienz zu erhöhen.

Am 3. April 2023 gab CERT-UA eine neue Warnung heraus über die beobachtete bösartige Aktivität mit unbefugtem Zugriff auf die Informations- und Kommunikationstechnologien eines der ukrainischen Versorgungsunternehmen. Als Reaktion auf den Cybervorfall führte CERT-UA umgehend eine digitale Forensik durch und enthüllte, dass die Infektionskette durch die Installation von nicht lizenzierten Microsoft Office 2019-Software ausgelöst wurde, die es Bedrohungsakteuren ermöglichte, DarkCrystal RAT-Malware auf den kompromittierten Systemen einzusetzen. Die verfolgte gegnerische Aktivität wird der Hacking-Gruppe UAC-0145 zugeschrieben.

Entdeckung der DarkCrystal RAT-Verbreitung durch die UAC-0145-Gruppe

Um Organisationen zu helfen, die mit der DarkCrystal RAT-Malware verbundene bösartige Aktivität rechtzeitig zu erkennen, die von der UAC-0145 Hacking-Kollektiv im neuesten Cybervorfall auf die Ukraine verbreitet wird, kuratiert die SOC Prime Platform eine Reihe relevanter Sigma-Regeln. Alle Erkennungsalgorithmen werden nach den entsprechenden benutzerdefinierten Tags „CERT-UA#6322“ und „UAC-0145“ basierend auf der CERT-UA-Warnung und den Gruppenkennungen gefiltert, um die SOC-Inhaltsauswahl zu optimieren.

Klicken Sie auf die Explore Detections -Taste, um die gesamte Sammlung dedizierter Sigma-Regeln zu erreichen, die auf den MITRE ATT&CK® Framework v12 ausgerichtet sind und mit einem tiefgehenden Cyber-Bedrohungskontext angereichert wurden. Sigma-Regeln zum Erkennen der in der CERT-UA#6322-Warnung abgedeckten bösartigen Aktivität sind mit mehr als 27 SIEM-, EDR- und XDR-Lösungen kompatibel, um den spezifischen Sicherheitsanforderungen gerecht zu werden.

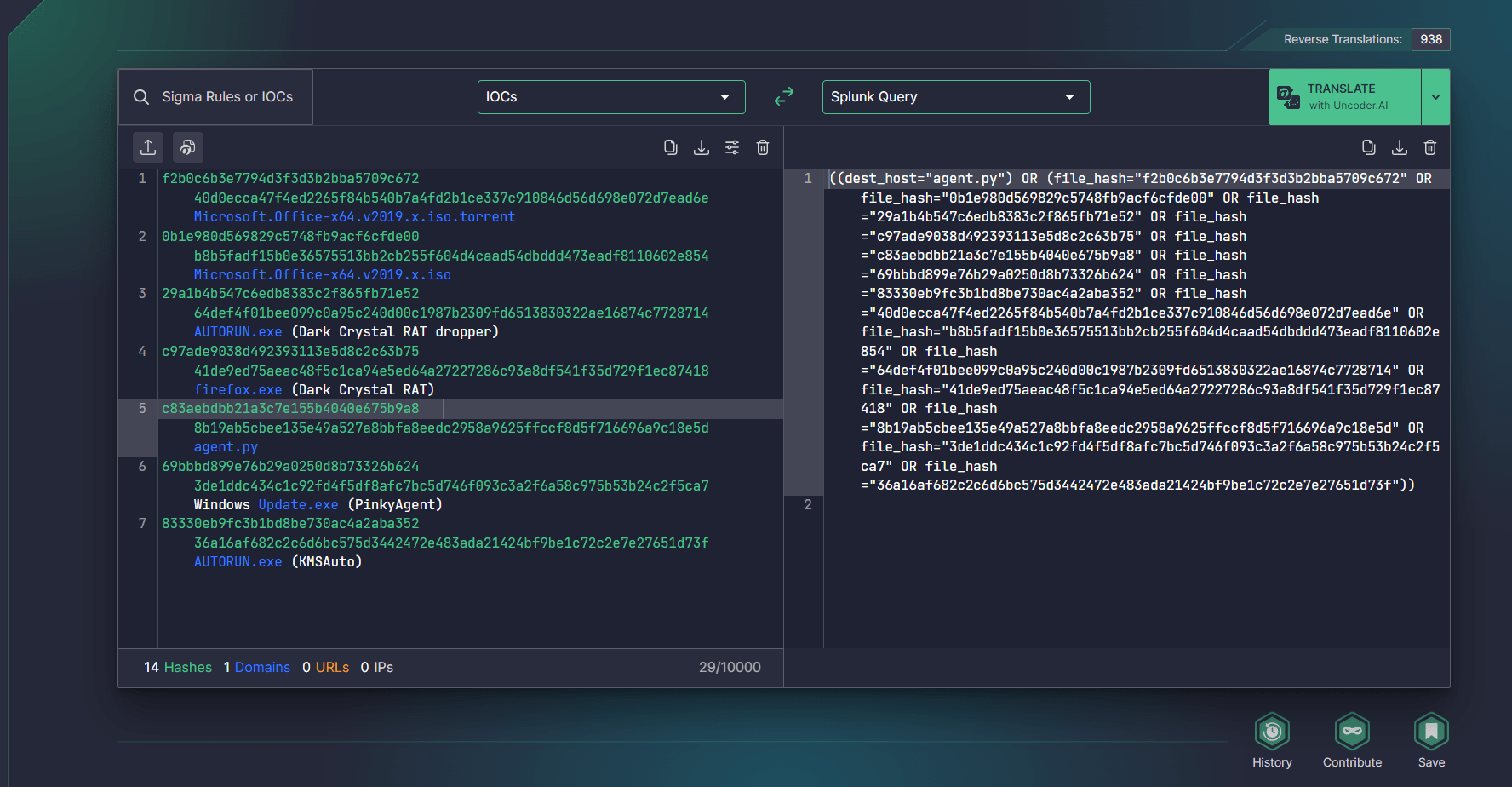

Sicherheitsingenieure können auch das Abgleichen von IOC automatisieren, indem sie sofort nach Datei-, Host- oder Netzwerk-IOCs suchen, die mit der neuesten CERT-UA#6322-Warnung im ausgewählten SIEM- oder EDR-Umfeld über SOC Primes Uncoder AI Tooljagen.

Unlizenzierte Microsoft Office-Installation als initialer Kompromissvektor von UAC-0145: Angriffsanalyse

Eine neuartige CERT-UA#6322-Warnung beschreibt die Ausnutzung der unlizenzierten Microsoft Office-Software, die als initialer Angriffsvektor genutzt wird, um die DarkCrystal RAT-Malware im aktuellen Cybervorfall, der die ukrainische Versorgungsorganisation ins Visier nimmt. Laut der Untersuchung haben CERT-UA-Forscher festgestellt, dass der erste Kompromiss am 19. März 2023 aufgrund der Installation der unlizenzierten Microsoft Office 2019-Version auf den Zielsystemen stattgefunden hat. Die Software wurde vom öffentlichen BitTorrent-Tracker zusammen mit der bösartigen ausführbaren Datei heruntergeladen. Nach dem Start wird letztere zu XOR-Entschlüsselung und Dekodierung aus dem Base64-Format weitergeleitet, wodurch die bösartige ausführbare Datei erstellt und ausgeführt wird, die als DarkCrystal RAT-Malware identifiziert wurde und die Installation von Microsoft Office 2019 initiiert und die Infektion weiter verbreitet. DarkCrystal RAT ist in der Lage, sich selbst zu duplizieren und bis zu 20 Versionen im kompromittierten System zu erstellen sowie die entsprechenden Schlüssel im „Run“-Zweig der Windows-Registrierung hinzuzufügen und geplante Aufgaben über WMI zu erstellen.

Am 20. März 2023 nutzten Bedrohungsakteure die bereits installierte DarkCrystal RAT-Malware, um den Python-Interpreter v. 2.7.18 herunterzuladen, die Fernzugriffssoftware DWAgent sowie eine andere ausführbare Datei, um das DWAgent-Tool auf dem Zielrechner auszuführen. Durch die Installation des DarkCrystal RAT und des DWAgent-Fernzugriffs-Utilities gelang es den Bedrohungsakteuren, unbefugten Zugang zur Umgebung der Zielorganisation zu erlangen.

Laut CERT-UA nutzten die Gegner diesen initialen Kompromissvektor in früheren bösartigen Kampagnen. Zusätzlich zur Ausnutzung von Microsoft Office-Produkten kann die Infektionskette auch durch das Herunterladen von Betriebssystemaktualisierungen von inoffiziellen Webressourcen oder anderer Softwaretypen wie Passwortwiederherstellungswerkzeuge oder Malware-Scanner-Tools ausgelöst werden. Um die Risiken solcher Cyberangriffe zu mindern, sollten Organisationen das Bewusstsein für Cybersicherheit schärfen und nur offizielle Quellen für Softwareinstallation und -updates verwenden.

MITRE ATT&CK® Kontext

Um den Kontext des März-Cybervorfalls zu erkunden, der durch die CERT-UA#6322-Warnung abgedeckt wird, sind alle relevanten Sigma-Regeln mit MITRE ATT&CK ausgerichtet, die den entsprechenden Taktiken und Techniken adressieren: