Dieser Blog-Beitrag beschreibt die benutzerdefinierte Daten-Schema-Mapping-Funktion, die auf dem SOC Prime Threat Detection Marketplace für Premium-Abonnementpläne verfügbar ist.

Das benutzerdefinierte Daten-Schema-Mapping ermöglicht es den Benutzern, eine benutzerdefinierte Mapping-Konfiguration für die meisten Protokollquellen und Plattformen zu erstellen, die automatisch auf Regeln angewendet werden kann auf Threat Detection Marketplace , um sie mit Ihrer Plattform kompatibler zu machen, so dass Sie nicht manuell zum SIEM zurückkehren und die Feldnamen ändern müssen, um mit dem von Ihnen verwendeten Schema übereinzustimmen.

Offensichtlich gibt es viele Unterschiede zwischen verschiedenen Umgebungen, und das automatische Ändern von Standardfeldnamen mit benutzerdefinierten Feldnamen ermöglicht es Ihnen, alle Regeln automatisch an die Besonderheiten Ihrer Datenqualität anzupassen und Parsing-Probleme zu vermeiden.

Der offensichtliche Grund, warum diese Funktion notwendig ist, ist, dass die von Ihnen verwendeten Feldnamen höchstwahrscheinlich nicht mit denen übereinstimmen, die alle anderen verwenden, egal welche Plattform Sie betreiben – ob Elastic mit dem Elastic Common Schema (ECS), oder Splunk mit seinem Common Information Model (CIM), oder wenn Sie ArcSight Common Event Format (CEF) oder das QRadar Log Event Extended Format (LEEF) verwenden.

Daten-Schema-Profile

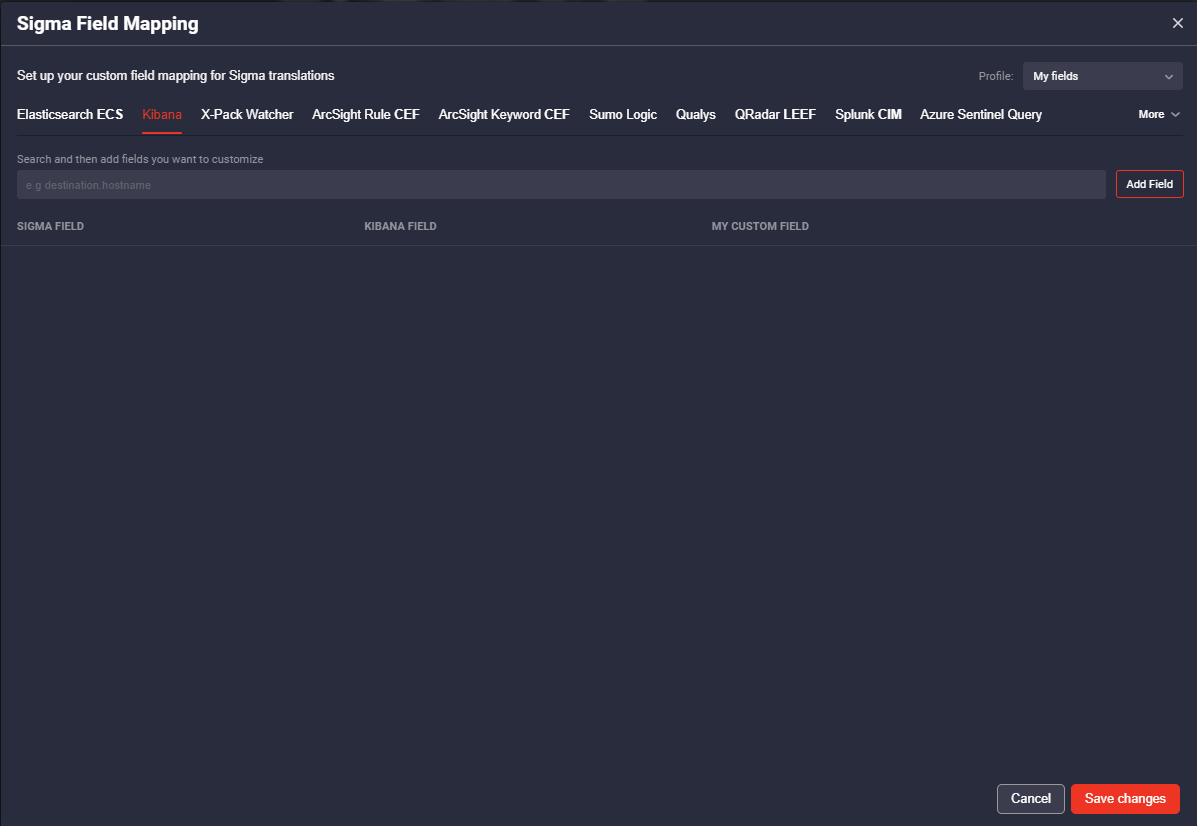

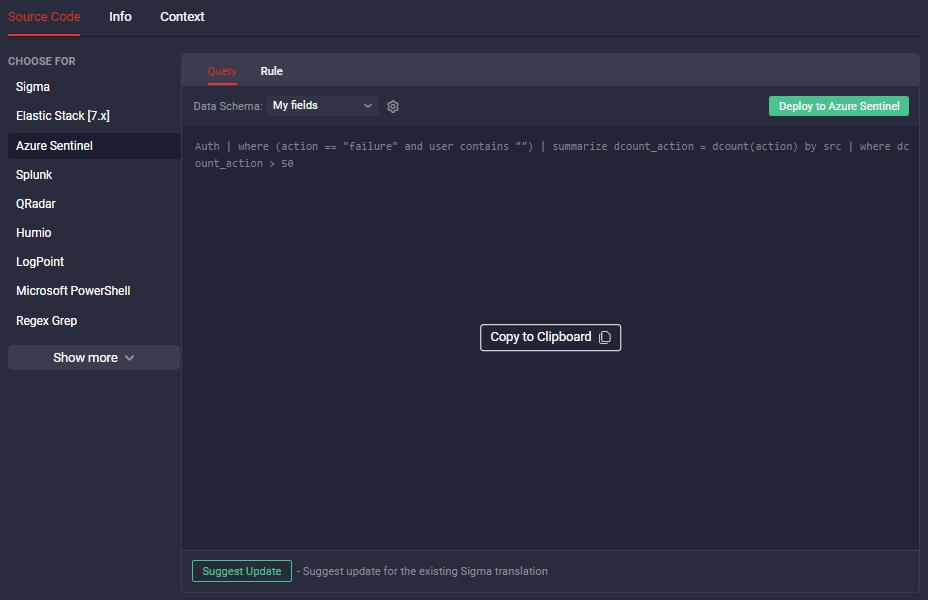

Sie können die Konfiguration entweder durch Klicken auf die Plattform, die Sie auf der ausgewählten Regel-Seite optimieren möchten, und das Zahnradsymbol anklicken, um Sigma-Feld-Mapping zu konfigurieren, oder Sie können zum Benutzer-Menü oben rechts gehen und den Menüpunkt Sigma-Feld-Mapping auswählen.

Im geöffneten Einstellungsfenster können Sie die Anzahl der Plattformen sehen, für die Sie das Feld-Mapping konfigurieren können.

Außerdem können Sie verschiedene Mapping-Profile erstellen und zwischen ihnen wechseln, wenn Sie mehrere SIEMs mit unterschiedlichen Feldnamen verwenden. Mehrere Mapping-Gruppen zu haben, ist für Managed Security Service Providers (MSSP) unerlässlich, um mehrere SIEM-Instanzen zu verwalten.

Felder-Anpassung

Erkennungsregeln, die Sie auf dem Threat Detection Marketplace finden können, sind Sigma-Regeln im generischen und offenen Signaturformat mit Standardfeldnamen https://github.com/Neo23x0/sigma

Bei der Erstellung einer Regelübersetzung mit dem Standard-Sigma-Übersetzer werden die Standardfeldnamen des SIEM für Zielplattformfelder verwendet, zum Beispiel Sigma EventID Feld entspricht dem event.code Feld in der Elasticsearch, und das EventCode Feld in Splunk.

Im Sigma-Feld-Mapping-Bereich können Sie die Feldnamen anpassen, so dass alle weiteren Regelübersetzungen in Ihrer SIEM-Instanz ohne zusätzliche manuelle Anpassung ablaufen können. Wählen Sie die Sigma-Felder aus der Dropdown-Liste und speichern Sie die angepassten Feldnamen im Profil. Außerdem können Sie manuell Felder hinzufügen, die für Ihre SIEM-Instanz weiter angepasst werden sollen.

Sie können alle verfügbaren Feldnamen angeben, die in Ihrer SIEM-Instanz verwendet werden, und die Einstellungen für eine Feld-Mapping-Gruppe speichern. Außerdem können Sie eine Mapping-Gruppe für mehrere Plattformen erstellen, so dass Sie nur ein voreingestelltes Gruppe auswählen müssen, um eine Übersetzung für Ihre Plattform mit angepassten Feldnamen in die Zwischenablage zu kopieren.

Da die Behebung von Parsing-Problemen Zeit und Fachwissen erfordert und dem Change-Management-Prozess folgt, beseitigt das Anpassen von Regeln im laufenden Betrieb Blocker für eine proaktive Bedrohungserkennung.