Ransomware zählt weiterhin zu den kritischsten Cyber-Bedrohungen. Laut dem Verizon Data Breach Investigations Report 2025 (DBIR) war sie in 44 % der Sicherheitsverletzungen vertreten – ein Anstieg gegenüber 32 % im Bericht des Vorjahres. Eine relativ neue Bedrohungsgruppe, die Crypto24 Ransomware Group, greift große Organisationen in den USA, Europa und Asien an, indem sie maßgeschneiderte Tools einsetzt, um Sicherheitsmechanismen zu umgehen, Daten zu stehlen und Dateien in kompromittierten Netzwerken zu verschlüsseln.

Crypto24 Ransomware-Angriffe erkennen

Cybersecurity Ventures warnt, dass bis 2031 alle zwei Sekunden ein Ransomware-Angriff stattfinden könnte, was die Bedeutung einer starken und proaktiven Bedrohungserkennung mehr denn je unterstreicht. Ransomware-Operationen entwickeln sich kontinuierlich weiter, werden zunehmend ausgefeilter und richten sich gegen Organisationen jeder Größe – von Großunternehmen bis hin zu kleinen Betrieben.

Registrieren Sie sich auf der SOC Prime Plattform, um potenzielle Bedrohungen wie Crypto24 Ransomware so früh wie möglich zu erkennen. Die Plattform liefert aktuelle Threat Intelligence und umsetzbare Detection-Inhalte, unterstützt durch eine vollständige Produktsuite für KI-gestützte Detection Engineering, automatisiertes Threat Hunting und erweiterte Bedrohungserkennung. Klicken Sie auf die Schaltfläche Erkennungen Erkunden unten, um auf eine kuratierte Sammlung von Erkennungsregeln zuzugreifen, die speziell entwickelt wurden, um Aktivitäten der Crypto24 Ransomware zu identifizieren und darauf zu reagieren.

Alle Regeln sind mit verschiedenen SIEM-, EDR- und Data-Lake-Lösungen kompatibel und auf das MITRE ATT&CK® Framework abgebildet. Zudem enthalten alle Regeln umfassende Metadaten, darunter Threat-Intel-Referenzen, Angriffstimeline, Empfehlungen zur Triage und vieles mehr.

Optional können Cyber-Verteidiger das erweiterte Tag „Ransomware“ anwenden, um Zugriff auf eine größere Auswahl an Erkennungsregeln für Ransomware-Angriffe weltweit zu erhalten.

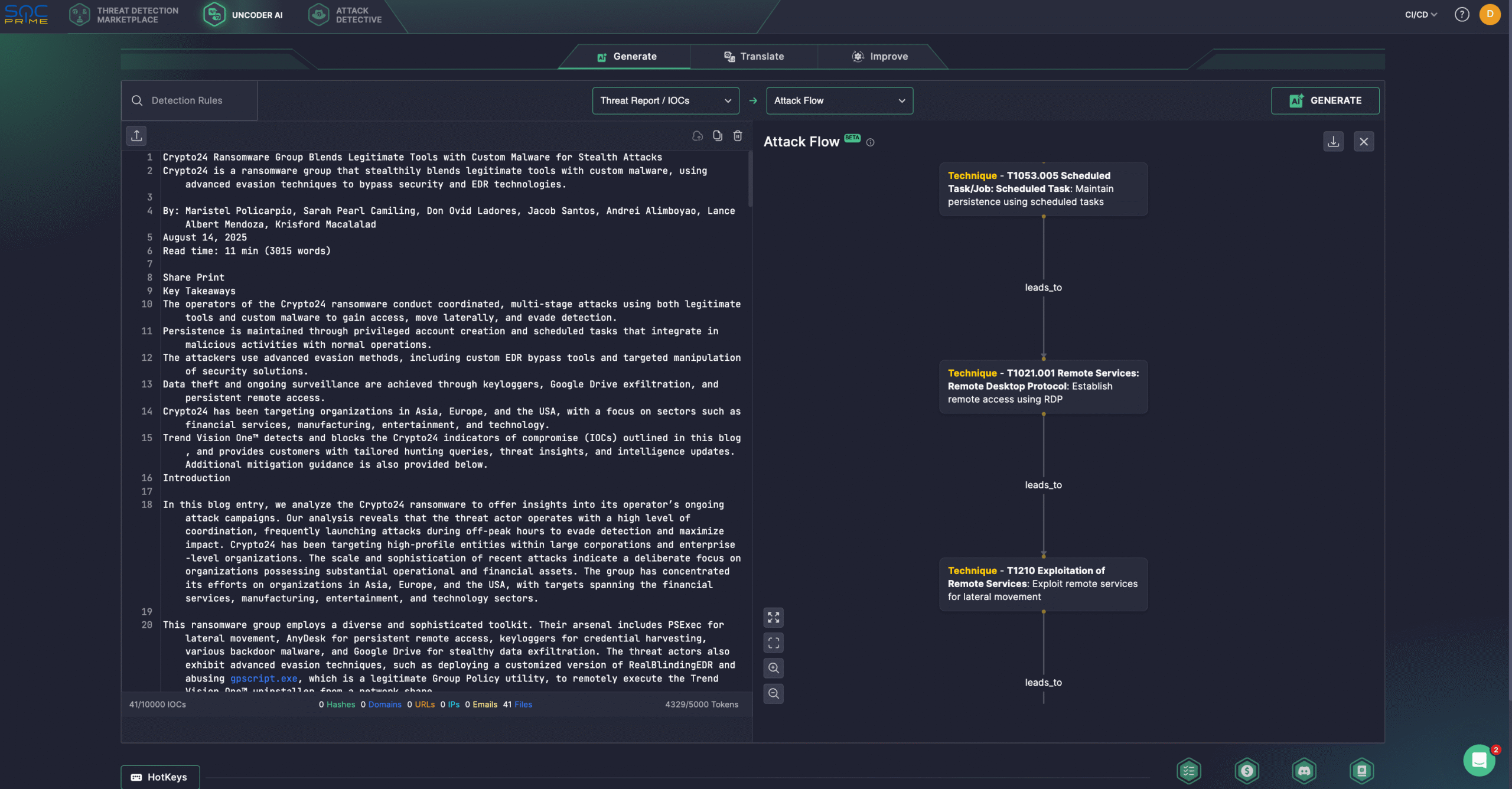

Darüber hinaus können Sicherheitsexperten die Bedrohungsanalyse mit Uncoder AI beschleunigen, einer privaten IDE und einem Co-Piloten für Threat-Informed Detection Engineering. Erstellen Sie Detection-Algorithmen aus Rohdaten, führen Sie schnelle IOC-Sweeps durch, prognostizieren Sie ATT&CK-Tags, optimieren Sie Abfragecode mit KI-Tipps und übersetzen Sie Inhalte in mehrere SIEM-, EDR- und Data-Lake-Sprachen. So können Verteidiger beispielsweise Attack Flows auf Basis der Trend Micro-Forschung zu Crypto24-Ransomware-Aktivitäten sofort visualisieren.

Analyse der Crypto24 Ransomware-Gruppe

Die Crypto24 Ransomware-Gruppe trat im frühen Herbst 2024 in der Cyber-Bedrohungslandschaft auf. Die Angreifer richteten sich gegen Organisationen in Asien, Europa und den USA, hauptsächlich in den Branchen Finanzen, Fertigung, Unterhaltung und Technologie.

Zu den Operationen der Gruppe gehören das Anlegen privilegierter Konten und geplante Tasks, um Persistenz aufrechtzuerhalten, während bösartige Aktivitäten mit normalen Systemoperationen vermischt werden. Zudem setzt die Gruppe maßgeschneiderte EDR-Bypass-Utilities ein und manipuliert Sicherheitssysteme, um eine Erkennung zu vermeiden. Datendiebstahl und Überwachung erfolgen über Keylogger, Google-Drive-Exfiltration und persistente Remotezugriffe.

Laut Trend Micro führt Crypto24 hochgradig koordinierte Kampagnen durch, die oft in Nebenzeiten stattfinden, um die Sichtbarkeit zu verringern und den Schaden zu maximieren. Aktuelle Aktivitäten zeigen einen klaren Fokus auf Großunternehmen und hochkarätige Konzerne. Die Dimension und Komplexität der Angriffe deuten auf eine gezielte Auswahl von Organisationen mit erheblichen finanziellen und operativen Ressourcen hin.

Crypto24 setzt ein hochentwickeltes Toolkit ein, das legitime Tools mit maßgeschneiderter Malware kombiniert und erweiterte Methoden zur Umgehung von Sicherheitslösungen verwendet. Zu den eingesetzten Tools gehören PSExec für laterale Bewegungen, AnyDesk für persistente Zugriffe, Keylogger für Credential Theft, Backdoors und Google Drive für die Datenexfiltration.

Nach dem ersten Zugriff umfasst die Angriffskette von Crypto24 die Reaktivierung von Standardkonten, die Erstellung neuer privilegierter Benutzer und die Nutzung von Windows-Dienstprogrammen (wie net.exe, sc.exe oder runas.exe), um Persistenz zu sichern, RDP-Zugriff zu ermöglichen und Payloads bereitzustellen. Die Aufklärung erfolgt über Batch-Dateien und WMIC-Befehle, um System-, Hardware- und Kontodaten für seitliche Bewegungen zu sammeln.

Die Persistenz wird durch geplante Tasks, bösartige Services und manipulierte DLLs (z. B. termsrv.dll, um mehrere RDP-Sitzungen zu ermöglichen) verstärkt. Angreifer setzen Keylogger (WinMainSvc.dll) ein, um Zugangsdaten zu stehlen, nutzen Google Drive für Exfiltration und installieren TightVNC für Remote-Steuerung.

Zur Umgehung von Abwehrmaßnahmen setzt Crypto24 angepasste RealBlindingEDR-Varianten ein und missbraucht gpscript.exe, um das legitime Trend Vision One-Deinstallationsprogramm auszuführen, wodurch Schutzmechanismen deaktiviert werden, bevor die Ransomware-Payload gestartet wird. Auch wenn das Deinstallationsprogramm selbst keine Schwachstelle darstellt, nutzen die Angreifer es nach der Kompromittierung mit erhöhten Rechten – ein klassisches Beispiel für die Taktik „Living off the Land“.

Die Crypto24-Kampagne verdeutlicht die zunehmende operative Raffinesse und Anpassungsfähigkeit moderner Bedrohungsakteure. Durch die strategische Kombination legitimer IT-Tools mit LOLBins, maßgeschneiderter Malware und fortschrittlicher Evasion-Techniken verschaffen sich die Operatoren initialen Zugriff, führen laterale Bewegungen durch und etablieren persistente Zugänge in Zielumgebungen. Als Gegenmaßnahmen gegen Crypto24 sollten Organisationen Konto- und Zugriffskontrollen verstärken, RDP und Remote-Tools auf autorisierte Systeme mit MFA beschränken und anomale Nutzung von Windows-Dienstprogrammen, neue Services oder geplante Tasks eng überwachen. Ebenso wichtig ist die Umsetzung von Zero-Trust-Prinzipien, die Prüfung von Backups, die Überwachung auf Datenexfiltration sowie die Schulung von Nutzern zu Phishing- und Credential-Risiken im Rahmen einer robusten Incident-Response-Strategie. Mit der vollständigen Produktsuite von SOC Prime, unterstützt durch KI, Automatisierung, Echtzeit-Threat-Intel und Zero-Trust-Methoden, können globale Organisationen Ransomware-Angriffe und zunehmend ausgefeilte Bedrohungen erfolgreich abwehren.