SOC Prime Threat Detection Marketplace bietet Zugriff auf über 6.000 Microsoft Azure Sentinel-Erkennungen, einschließlich Abfragen, Regeln, Funktionen und Incident Response Playbooks, die direkt an MITRE ATT&CK angepasst sind® um die spezifischen Anforderungen Ihrer Organisation zu erfüllen. Sie können die relevantesten Erkennungen nahtlos finden, indem Sie die Microsoft Sortieroption anwenden und Inhalte innerhalb weniger Klicks in Ihrer Azure Sentinel-Instanz bereitstellen.

Um Ihnen zu helfen, die vorhandenen Inhalte in Ihrer Umgebung bereitzustellen und Ihre eigenen Regeln zu erstellen, bereichern wir ständig die Sammlung von Online-Bildungsressourcen für verschiedene SIEM-, EDR- und NTDR-Lösungen, die kostenlos in unserer Cyber Libraryverfügbar sind. Dieser Artikel beschreibt den Prozess der Erstellung von Azure Sentinel-Regeln zur Bedrohungserkennung in Ihrer Umgebung. Folgen Sie diesem Link und wählen Sie die Registerkarte „Regel“ um einen noch detaillierteren Leitfaden zur Erstellung von Azure Sentinel-Regeln mit Ihren Cyber Library-Anmeldedaten zu erreichen.

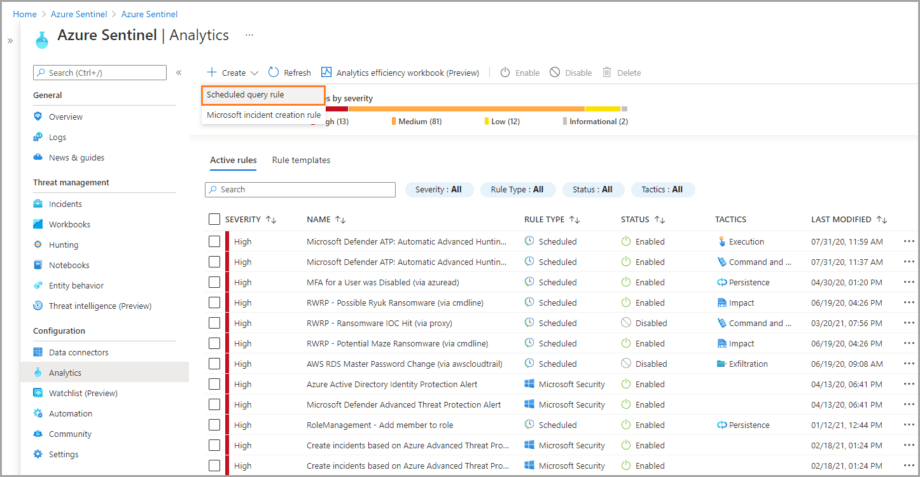

Es gibt zwei Arten von Azure Sentinel-Regeln, die erstellt werden können:

- Microsoft Incident Rules

- Geplante Abfrage-Regeln

Hier konzentrieren wir uns auf die zweite Art von Azure Sentinel-Korrekturregel – Geplante Abfrage-Regeln.

Erstellung von Azure Sentinel-Regeln: Erste Schritte

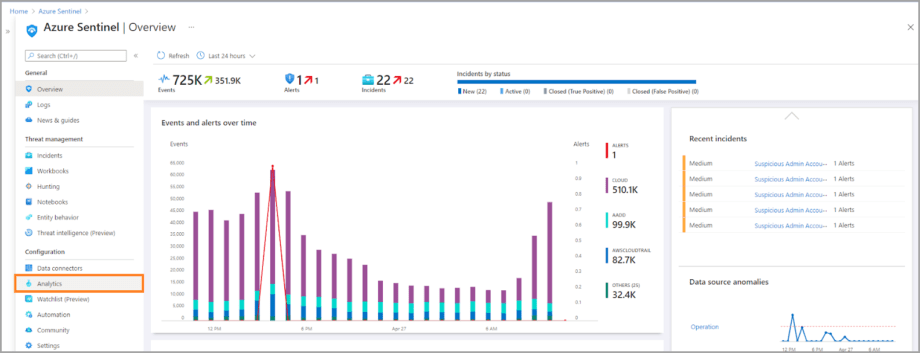

- Wählen Sie Analytics aus dem linken Menü Ihrer Azure Sentinel-Instanz.

2. Wählen Sie Erstellen > Geplante Abfrage-Regel, und der Azure Sentinel Regel-Assistent wird geöffnet.

Konfiguration des Azure Sentinel Regel-Assistenten

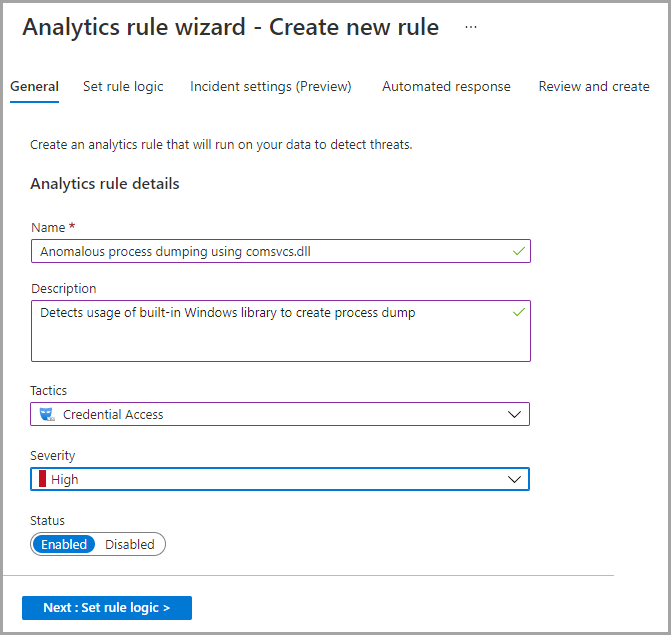

Der Regel-Assistent für die Erstellung von Azure Sentinel-Regeln besteht aus folgenden Schritten:

Jeder dieser Schritte ist ein eigener Tab im Azure Sentinel Regel-Assistenten.

Allgemeine Einstellungen

- Auf dem Allgemein Feld, füllen Sie den Regeltitel und seine Beschreibung aus.

- Wählen Sie die Regel-Schwere aus der Liste der vordefinierten Optionen.

- Optional können Sie die Regel an die spezifischen MITRE ATT&CK® Taktiken anpassen. Sie können mehrere Taktiken gleichzeitig auswählen.

- Geben Sie den Regelstatus an. Standardmäßig ist es aktiviert.

5. Klicken Sie auf Weiter um zu den Regellogik-Einstellungen zu gelangen.

Regellogik-Einstellungen

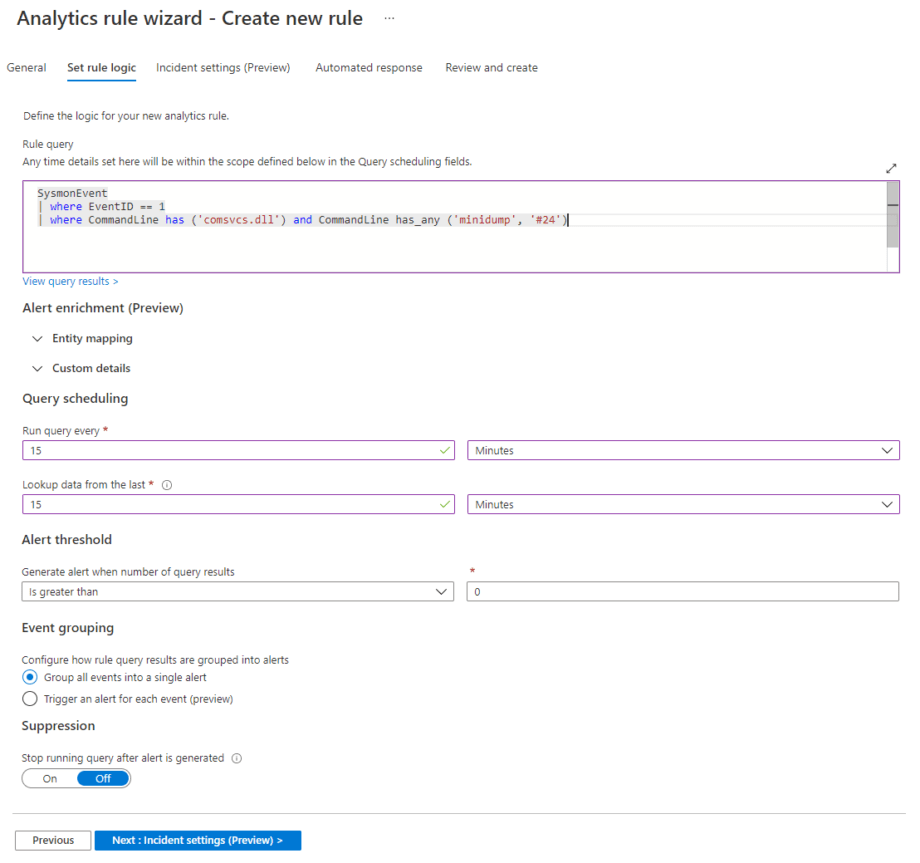

The Regellogik festlegen registerkarte definiert die Regellogik und konfiguriert weitere Regel-Einstellungen, wie zum Beispiel:

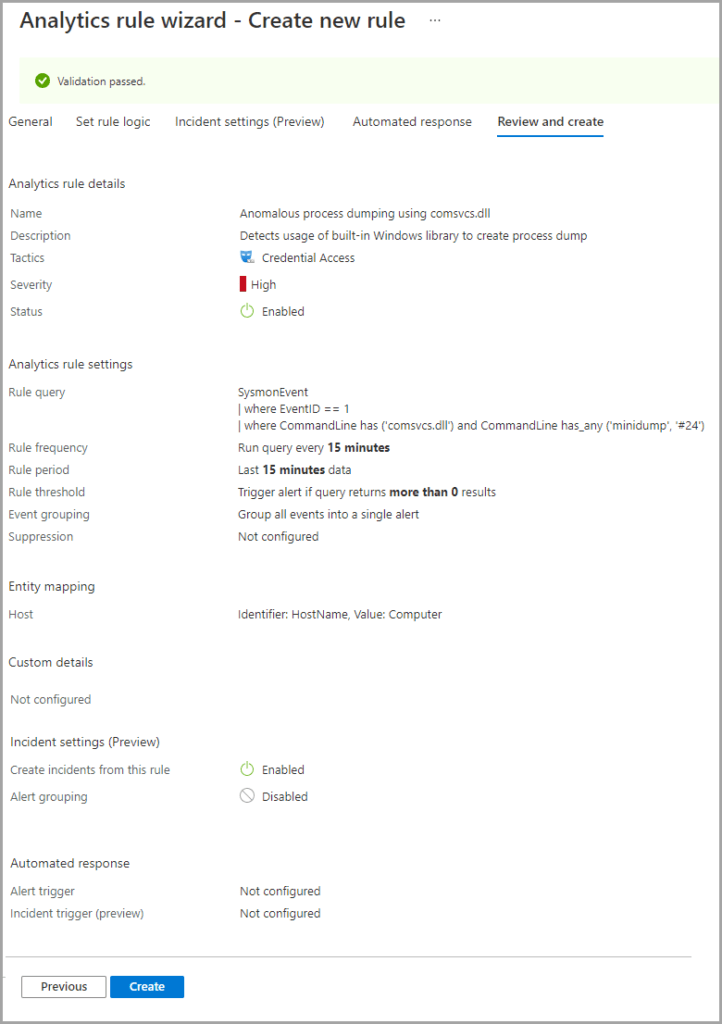

Regelabfrage

Die Regelabfrage ist eine Abfrage, die ausgeführt wird, um anomales Verhalten zu entdecken oder Bedrohungen zu erkennen. Die Abfrage im obigen Screenshot wird einen Alarm auslösen, wenn versucht wird, den Prozess auf einem Host mit der in Windows integrierten Bibliothek comsvcs.dll.

Alarmanreicherung

Diese Einstellungen zur Regelerstellung bestehen aus den folgenden Konfigurationen:

- Entitätszuordnung

- Benutzerdefinierte Details

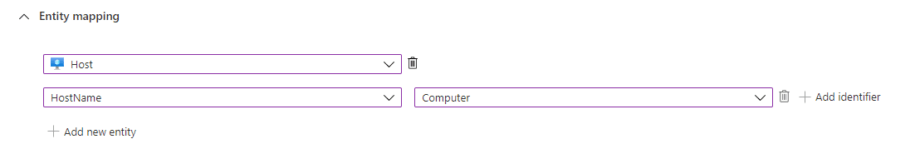

The Entitätszuordnung Abschnitt ermöglicht die Zuordnung von bis zu fünf von Azure Sentinel erkannter Entitäten (wie Konto, Datei, Host, IP, etc.) aus den in den Abfrageergebnissen verfügbaren Feldern. Dies ermöglicht es Azure Sentinel, die Daten in diesen Feldern für weitere Analysen zu erkennen und zu klassifizieren.

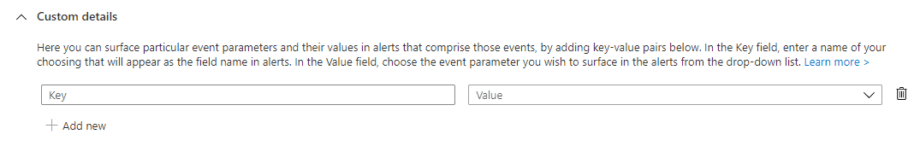

The Benutzerdefinierte Details Abschnitt ermöglicht das Hervorheben von Ereignisdaten in den aus diesen Ereignissen generierten Alarmen. Einmal konfiguriert, ermöglichen diese Einstellungen eine schnellere und effizientere Triagierung, Untersuchung und Reaktion.

Abfrageplanung

Hier können Sie den Zeitplan für die Ausführung Ihrer neu erstellten Analyseregel festlegen.

Alarmschwelle

Das Festlegen einer Alarmschwelle ermöglicht es, die Empfindlichkeitsstufe der erstellten Regel zu definieren. Möglicherweise möchten Sie einen Alarm erst erstellen, wenn die Abfrage eine bestimmte Anzahl von Ergebnissen zurückgibt.

Ereignisgruppierung

In diesem Abschnitt können Sie festlegen, wie die Ergebnisse der Regelabfrage in Alarme gruppiert werden.

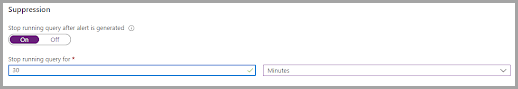

Unterdrückung

Sie können das Ausführen einer Abfrage für eine bestimmte Zeitspanne nach Erstellung eines Alarms stoppen. Das bedeutet, dass wenn Sie den Schalter Unterdrückung EIN, ist Ihre Regel vorübergehend für den von Ihnen angegebenen Zeitraum (bis zu 24 Stunden) deaktiviert.

Klicken Sie Weiter um zum Vorfallseinstellungen Tab zu wechseln.

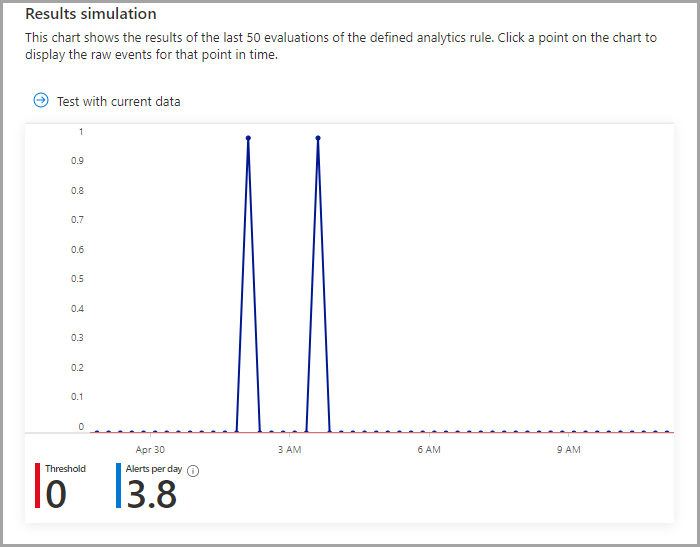

Ergebnissimulation

The Ergebnissimulation Abschnitt hilft Azure Sentinel-Benutzern, Regeln während ihrer Entwicklungsphase zu testen, bevor sie in die Produktionsumgebung bereitgestellt werden.

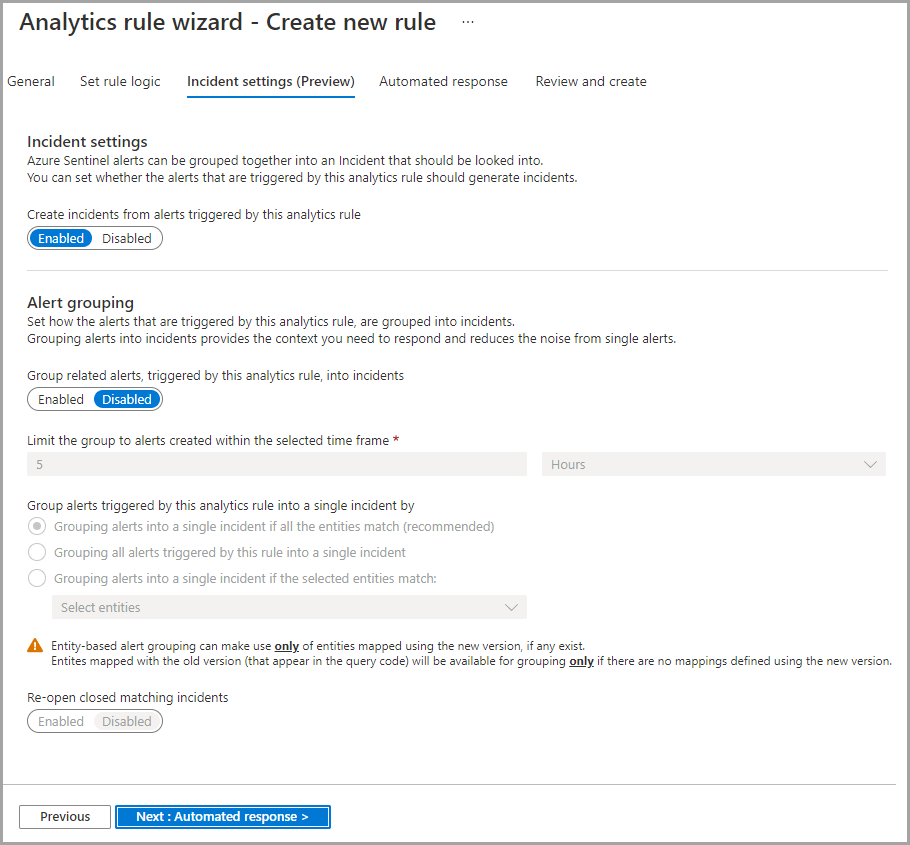

Vorfallseinstellungen

Auf diesem Tab können Sie festlegen, wie Azure Sentinel Alarme umwandelt. Der Tab enthält folgende Konfigurationen:

- Vorfallseinstellungen

- Alarmgruppierung

Sie können die Erstellung von Vorfällen aus Alarmen deaktivieren oder einen einzelnen Vorfall aus einer Gruppe von Alarmen erstellen.

Vorfallseinstellungen

Diese Einstellungen sind standardmäßig aktiviert. Sobald aktiviert, wird von jedem Azure Sentinel-Alarm, der durch diese Regel ausgelöst wird, ein separater Vorfall erstellt. Sie können zu Deaktiviert wechseln wenn nötig.

Alarmgruppierung

Wenn aktiviert, wird basierend auf den definierten Kriterien ein einzelner Vorfall aus einer Gruppe von Azure Sentinel-Alarme erstellt. Standardmäßig sind diese Einstellungen deaktiviert.

Weitere Einstellungen hier sind wie folgt:

- Beschränken Sie die Gruppe auf Alarme, die innerhalb des ausgewählten Zeitrahmens erstellt wurden

- Gruppe Alarme, die durch diese Analyseregel ausgelöst werden, zu einem einzigen Vorfall nach

- Geschlossene zutreffende Vorfälle erneut öffnen

Klicken Sie Weiter um zum Automatische Antwort Tab zu wechseln.

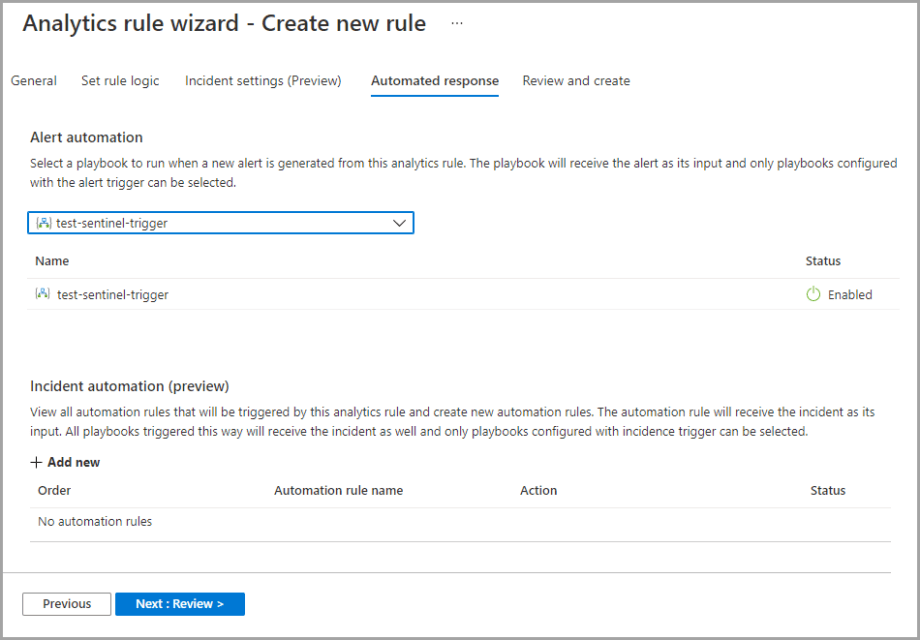

Automatische Antwort

Hier können Sie ein Playbook auswählen, das automatisch ausgeführt wird, wenn aus den Azure Sentinel-Analyseregeln ein Alarm erstellt wird. Sie werden nur die Playbooks sehen, die für Ihre ausgewählten Abonnements verfügbar sind und für die Sie Berechtigungen haben.

Klicken Sie Weiter um fortzufahren zu dem Überprüfen und erstellen Tab zu wechseln.

Überprüfen und erstellen

Dies ist der letzte Schritt des Erstellungsprozesses für Azure Sentinel-Regeln. Der Überprüfen und erstellen Tab zeigt eine Zusammenfassung der neu erstellten Analyseregel an. Auch in diesem Schritt geht die neu erstellte Regel durch eine Validierung. Sie sehen die Validierung bestanden Nachricht oben auf diesem Tab, was bedeutet, dass die Regel ordnungsgemäß erstellt wurde und bereitgestellt werden kann.

Wählen Sie die Erstellen Schaltfläche, um die Konfigurationseinstellungen abzuschließen und eine neue Analyseregel hinzuzufügen.

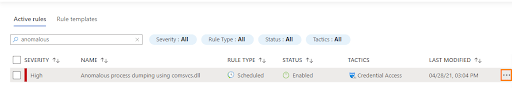

Sie werden Ihre neu hinzugefügte Regel in der Tabelle unter der Aktive Regeln Registerkarte auf dem Haupt Analytics Bildschirm sehen. Später können Sie diese Regel bearbeiten, deaktivieren, löschen oder duplizieren, indem Sie auf den Mehr ( … ) Button klicken.

Das war’s, jetzt sind Sie bereit, Ihre eigenen Azure Sentinel-Regeln zur Bedrohungs- oder verdächtigen Aktivitätserkennung zu erstellen.

Erforschen Sie Threat Detection Marketplace um eine umfassende Sammlung von SOC-Inhalten zu finden, die auf Ihre Microsoft Azure Sentinel-Umgebung zugeschnitten sind, einschließlich über 6.000 SIEM-nativer Regeln und Abfragen. Möchten Sie Ihre Fähigkeiten zur Bedrohungsjagd verbessern? Melden Sie sich für unseren Cyber Library an, um Ihre SIEM-skillskills zu verfeinern, Anleitungen zur Bedrohungsjagd zu erkunden und tiefergehende Cybersicherheits-Webinare anzusehen.