Einleitung

COVID-19 / Coronavirus-Phishing nimmt zu und wird wahrscheinlich noch viele Monate ein Hauptthema/Köder bleiben. Dieser Blogbeitrag gibt Empfehlungen zu COVID-19-spezifischem Phishing und anderen durch vermehrtes Telearbeiten entstandenen Bedrohungen.

Hat sich die Bedrohung durch Phishing verändert?

Hat sich die Bedrohung verändert? Irgendwie schon. Es gibt ein großes Gefühl der Dringlichkeit rund um COVID-19 / Coronavirus. Diese Dringlichkeit erhöht die Wahrscheinlichkeit, dass Durchschnittspersonen Opfer von Phishing werden. Angreifer wissen das und daher erwarten wir und beobachten eine Zunahme von Angriffen mit COVID-19 und Coronavirus als Thema/Köder. Weitere Themen/Köder werden voraussichtlich ebenfalls häufiger eingesetzt und wirken sich effektiver auf Opfer aus, die Telearbeit nutzen.

Was jedoch die Techniken und Taktiken bei Phishing-Angriffen betrifft, bleiben die Dinge weitgehend gleich.

In diesem Blogbeitrag werden wir einige Aspekte von Phishing behandeln, was wir in Bezug auf Coronavirus erwarten und wie Sie Ihr Unternehmen vor diesen Bedrohungen schützen können.

Arten von Phishing

Generell gibt es drei Hauptziele von Phishing-Angriffen.

- Malware ausliefern

- Link zu Malware

- Malware an E-Mail anhängen

- Ransomware, Banking-Trojaner, Web-Skimming, Spionage, etc.

- Sensible Informationen erlangen

- In der Regel sind Organisationen am meisten besorgt über Benutzername/Passwort

- In der Regel Link zu gefälschter Login-Seite

- Betrug/Scams

- Opfer überzeugen, Ressourcen (Geld und sogar Ausrüstung) zu senden über

- Gefälschte Rechnungen

- Gefälschte Bestellaufträge

- Gefälschte Wohltätigkeit

- Opfer überzeugen, Ressourcen (Geld und sogar Ausrüstung) zu senden über

Phishing-Themen-Köder

Kriminelle nutzen ein Gefühl der Dringlichkeit aus, um ihre Opfer dazu zu bringen, Malware auf ihren Endgeräten auszuführen, Geld/Vorräte an gefälschte Wohltätigkeiten zu senden oder sensible Informationen (Benutzername und Passwort) preiszugeben. SOC Prime erwartet einen Anstieg an COVID-19/Coronavirus und verwandten Themen/Ködern wie:

- COVID-19 / Coronavirus – Informationen

-

-

- Ein Krimineller gibt sich als Autorität aus, die ein Dokument oder einen Link zu einem Dokument mit wichtigen Informationen über COVID-19 / Coronavirus liefert.

-

- COVID-19 / Coronavirus – Schreckensmails

-

-

- Ein Krimineller gibt sich als Autorität aus, die „dringende Informationen“ über COVID-19 / Coronavirus bereitstellt oder versucht, Opfer mit der Bedrohung einer Virusinfektion zu erpressen

-

- COVID-19 / Coronavirus – Test/Heilung

-

-

- Ein Krimineller behauptet, einen Test oder Heilmittel für COVID-19 zu haben

-

- Wirtschaftliche Unterstützung

-

-

- Ein Krimineller gibt sich als Regierung, Arbeitgeber oder Wohltätigkeitsorganisation aus, die wirtschaftliche Hilfe anbietet

-

- VPN/Telekonferenz/VDI-Client-Implementierung/Aktualisierung

-

-

- Ein Krimineller gibt sich als Informationstechnologieabteilung aus, die ein Software-Update oder -Deployment des Unternehmens bereitstellt, um deren Telearbeitskapazitäten zu erhöhen.

-

- Bestell- und Rechnungsschwindel für COVID-19-bezogene medizinische Versorgungsgüter (PPE, Beatmungsgeräte, Atemschutzmasken, Medikamente)

-

-

- Ein Krimineller sendet gefälschte Bestellungen oder Rechnungen für COVID-19-bezogene Versorgungsgüter.

-

- Reisebezogene Betrugsmaschen

-

- Ein Krimineller gibt sich als Angestellter/Freund/Verwandter aus, der in einem fremden Land festsitzt

- Ein Krimineller gibt sich als Fluggesellschaft/Hotel aus und bietet ein ‚Update‘ zu zukünftigen Reiseplänen an

Phishing-Köder mit Malware/Ransomware

Für die durchschnittliche Organisation stellt Ransomware derzeit die größte Bedrohung dar. Ransomware, die durch Phishing geliefert wird, macht oft von Dokumenten/Dateitypen Gebrauch, die Code enthalten (Skriptdateien, Office-Dokumente). Exploits sind immer noch eine häufige Bedrohung, aber sie sind teuer, schwieriger umzusetzen und normalerweise nicht notwendig.

Gewöhnliche erste Etappen, die beim Phishing verwendet werden

- Die Nutzung von Links zu bösartigen Dateien hat erheblich zugenommen, um E-Mail-Filterung/Sandboxing zu umgehen (T1192)

- Verwendung von verschlüsselten komprimierten Archiven (.zip, .7z, .iso, .tar, etc.), um das Scannen & Sandboxes zu umgehen (T1140)

- Microsoft Office-Dokumente (insbesondere xlsx, xlsm, xls, doc, docm, docx)

- Rich-Text-Datei-Dokumente T1193

- PDF-Dokumente T1193

- Skripte/dynamische Inhalte in Dateien eingebettet oder direkt angehängt (.vbs, .vbe, .js, .jse, .wsh, .cmd, .bat, .ps1, .wsh, .wsc, .hta, .pif, .lnk, .com, .reg) T1193

- Zum Beispiel kann eine .vbs-Datei in eine PDF-, Word-Dokument-, Zip-Datei usw. eingebettet werden.

- Ausführbare Dateien (.exe, .scr und solche, die auf Drittsoftware wie jar angewiesen sind)

Post-Kompromittierung

Nicht alles ist verloren, sobald ein Endpunkt kompromittiert ist, da Phishing als Angriff nicht isoliert ist. Um ihr Ziel zu erreichen, müssen Kriminelle normalerweise ihre Privilegien lokal eskalieren, dann in der Domäne und sich auch seitlich zu kritischen Assets bewegen.

Typischerweise erfolgt die Ausführung fast sofort nach dem „ersten Zugriff“. Normalerweise beinhaltet dies die direkte Prozess-Erstellung über PowerShell, cscript, wscript, mshta, rundll32 oder andere Techniken. Raffiniertere Techniken wie das Unterbrechen der Eltern-Kind-Prozesskette (via PPID-Spoofing/COM) und Prozessinjektion werden auch immer häufiger.

Unabhängig davon gibt es in einer typischen Angriffskette viel, worauf man aufmerksam werden kann.

Insbesondere hat SOC Prime folgende Techniken als die häufigsten in aktuellen Phishing-Angriffen identifiziert.

- T1192 (Spearphishing-Link)

- T1193 (Spearphishing-Anhang)

- T1059 (Befehlzeilenschnittstelle)

- T1086 (PowerShell)

- T1085 (Rundll32)

- T1218 (Signierte Proxy-Ausführung mit Binärdatei)

- T1053 (Geplante Aufgabe)

- T1050 (Neuer Dienst)

Inhalt zur Rettung

Bei SOC Prime sind wir große Fans von SIGMA. Unsere Entwickler von Bedrohungsprämien sowie das SOC Prime-Team haben eine Menge relevanter Inhalte veröffentlicht (vieles davon kostenlos), die die meisten der ATT&CK-Framework-Techniken abdecken. Inhalte, die sich im Allgemeinen auf Verhaltensweisen über TTPs konzentrieren. Das bedeutet, dass dieser Inhalt unabhängig vom Phishing-Thema oder -Köder funktioniert. Wenn Sie diesen Inhalt installieren, wird er Ihnen während der nächsten Krise helfen, bei der Phishing-Köder eingesetzt werden.

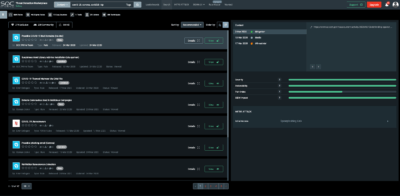

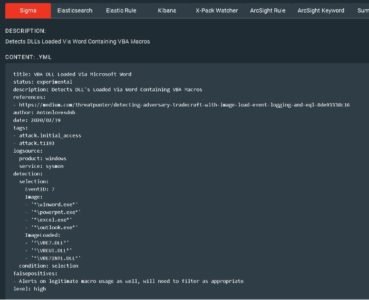

Zum Beispiel wird die Regel „VBA DLL Loaded via Microsoft Word“ Fälle erkennen, in denen Office-Dokumente mit Makros geladen werden. Der am häufigsten missbrauchte Dateityp, um Phishing-Inhalte zu verbreiten. Wir haben diesen Inhalt und mehr im Threat Detection Marketplace (TDM) mit „covid19_ttp“ markiert

Wir haben diesen Inhalt und mehr im Threat Detection Marketplace (TDM) mit „covid19_ttp“ markiert

https://tdm.socprime.com/?ruleMaster=true&searchValue=covid19_ttp

Zusätzliche Maßnahmen, um Ihre Organisation gegen Phishing zu wappnen

Diese Liste ist nicht umfassend. Dennoch sind dies einige effektive Methoden, die Ihre Organisation vor den meisten ersten Phasen von Malware-Angriffen schützen. Wenn Sie einen der unten genannten Schritte noch nicht unternommen haben, sollten Sie dessen Auswirkungen auf Ihre Organisation bestimmen und dann die möglichen Änderungen testen und implementieren.

- Benutzerbewusstsein

- Stellen Sie sicher, dass Antivirus-Definitionen regelmäßig aktualisiert werden

- Eingeschränkter administrativer Zugriff

- Verwendung von Anwendungs-Whitelisting

- Standard-Dateizuordnungen für häufig missbrauchte Dateitypen ändern, um nicht-ausgeführt zu werden

- Es ist üblich, dass .vbs, .vbe, .js, .jse, .bat, etc. ihre aktuelle Dateizuordnung zu „notepad.exe“ auf Endpunkten ändern. Auf diese Weise, wenn ein Benutzer auf einen Phishing-Angriff hereinfällt, wird das Dokument von Notepad geöffnet, anstatt ausgeführt zu werden. https://support.microsoft.com/en-us/help/4028161/windows-10-change-default-programs

- Verwendung von mehrstufiger/multifaktorielle Authentifizierung

- Nicht-SMS/Nicht-E-Mail-basierte Multifaktor-Authentifizierung ist optimal

- 7zip/Winrar und andere Drittanbieter-Kompressionsprogramme nur für Benutzer installieren, die sie benötigen.

- Office-Makros deaktivieren

- Blockiere SMB-Verkehr, der außerhalb Ihrer Organisation bestimmt ist

- VPN-Software verwenden, die Nutzer daran hindert, auf das Internet zuzugreifen, es sei denn, sie sind per VPN verbunden.