Der russische staatlich unterstützte Bedrohungsakteur BlueAlpha (auch bekannt als Gamaredon, Hive0051, Shuckworm, UAC-0010, oder Armageddon) orchestriert seit 2014 Cyber-Spionagekampagnen gegen die Ukraine. Nach dem umfassenden Einmarsch Russlands in die Ukraine am 24. Februar 2022 haben diese Operationen an Intensität zugenommen und zeigen sich in sich entwickelnden TTPs, die oft in der Ukraine getestet werden, bevor sie gegen eine breitere Zielgruppe eingesetzt werden.

Kürzlich haben Sicherheitsforscher enthüllt, dass das Hacking-Kollektiv, das im Auftrag des russischen Föderalen Sicherheitsdienstes (FSB) agiert, begann, den Cloudflare-Dienst zum Intensivieren der GammaDrop-Malware-Verteilung zu missbrauchen.

Erkennen Sie GammaDrop Malware-Angriffe von BlueAlpha

Berüchtigte Russland-verknüpfte Hackergruppen bleiben für Cybersecurity-Verteidiger eine große Herausforderung, indem sie kontinuierlich ihre Taktiken, Techniken und Verfahren (TTPs) anpassen, um weltweit verschiedene Organisationen zu attackieren. Seit dem Ausbruch des umfassenden Krieges in der Ukraine haben diese APT-Akteure ihre Operationen hochgefahren und den Konflikt als Testgelände für bahnbrechende bösartige Strategien genutzt. Um Cyber-Verteidigern zu helfen, die Bedrohungen durch Russland-verbundene Hacker zu übertreffen, bietet die SOC Prime Plattform für kollektive Cyberverteidigung eine breite Sammlung relevanter Sigma-Regeln, begleitet von einem umfassenden Produktpaket für fortgeschrittene Bedrohungserkennung und -jagd.

Erkennen Sie die neuesten BlueAlpha-Angriffe, die Cloudflare-Tunneling für die GammaDrop-Verteilung nutzen, indem Sie den Erkennung erkunden Button unten klicken und sofort auf einen kuratierten Erkennungsstack zugreifen.

Um die Aktivitäten der BlueAlpha-Gruppe rückblickend zu analysieren und mehr Kontext über die in Angriffen verwendeten TTPs zu gewinnen, können Cyber-Verteidiger auch auf eine spezielle Sammlung von Regeln zugreifen, indem sie im Threat Detection Marketplace mit den Tags „Gamaredon“, „Shuckworm“, „Hive0051“, „UNC530“, „BlueAlpha“ und „UAC-0010“ suchen.

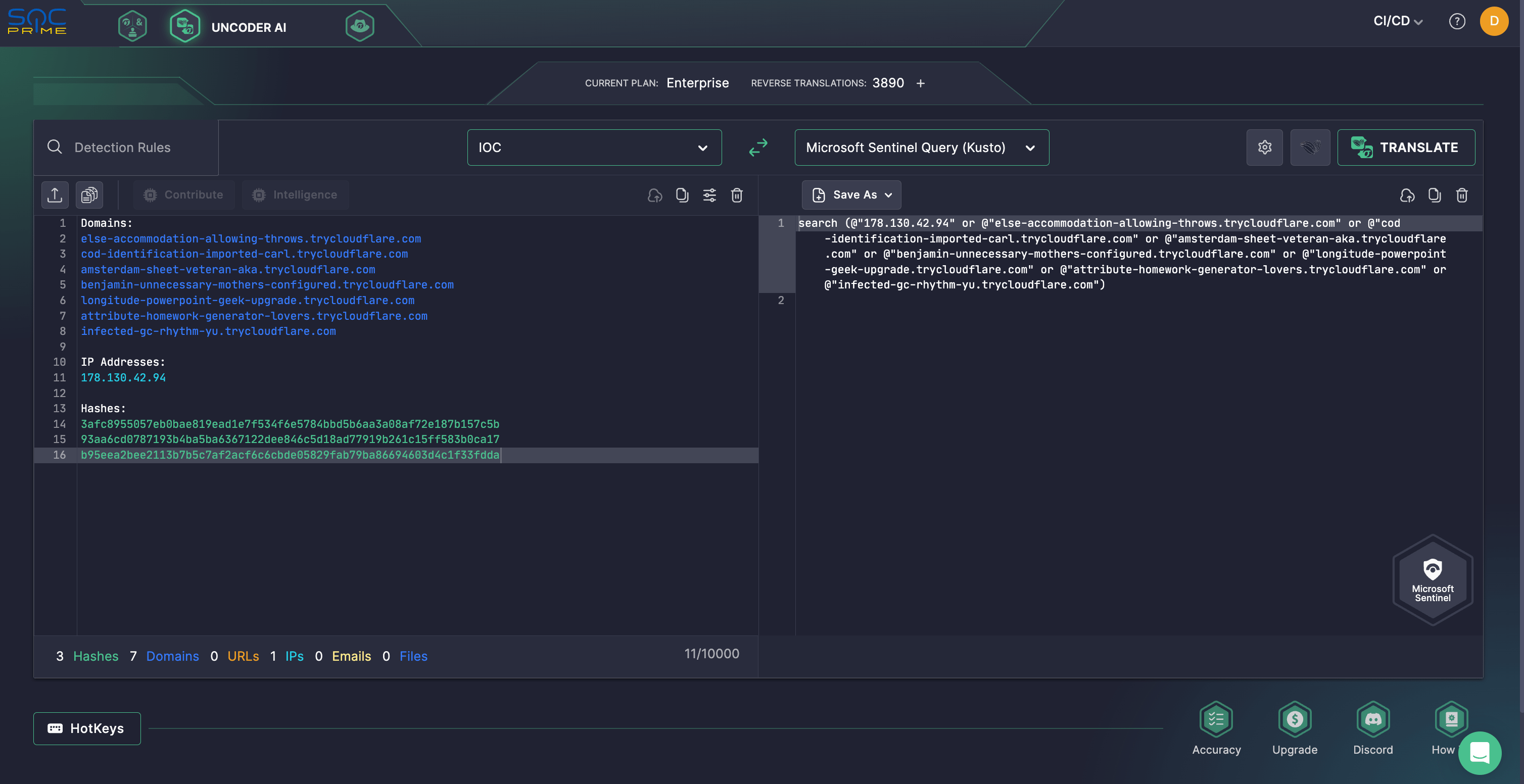

Um die Untersuchung voranzutreiben, könnten Sicherheitsexperten auch sofortige Jagden unter Verwendung von IOCs starten, die in der entsprechenden Forschung von Insikt Groupbereitgestellt werden. Verlassen Sie sich auf SOC Prime’s Uncoder AI um in Sekundenschnelle benutzerdefinierte, IOC-basierte Abfragen zu erstellen und diese automatisch in Ihrer gewählten SIEM- oder EDR-Umgebung zu verwenden.

Analyse von BlueAlpha-Angriffen, die Gamadrop-Malware einsetzen

BlueAlpha—auch bekannt als Gamaredon, Armageddon APT, Hive0051 oder UAC-0010—hat die Ukraine mit hochwirksamen Angriffen konsequent ins Visier genommen. In den letzten drei Jahren hat BlueAlpha mehrere Phishing-Kampagnen gegen die Ukraine orchestriert und dabei verschiedene Iterationen seiner GammaLoad Malware eingesetzt. Dazu gehört GammaLoad.PS1, geliefert über bösartiges VBScript, sowie eine erweiterte Variante namens GammaLoad.PS1_v2.

Nun haben Sicherheitsforscher der Insikt Group entdeckt, dass Hacker ihre Malware-Delivery-Chain transformiert haben, um Cloudflare-Tunneling-Dienste für die GammaDrop-Malware-Verbreitung zu missbrauchen. Cloudflare Tunneling ist als sicheres Tunneling-Software konzipiert; jedoch haben Hacker es ausgebeutet, um die GammaDrop-Staging-Infrastruktur zu verschleiern und damit gängige Netzwerkerkennungsmechanismen effektiv zu umgehen.

Darüber hinaus nutzt BlueAlpha die versteckte Infrastruktur, um ausgefeilte HTML-Smuggling-Angriffe auszuführen, die es bösartigen Nutzlasten ermöglichen, unentdeckt an E-Mail-Sicherheitsfiltern vorbeizuschleichen. Zusätzlich verwendet die Gruppe DNS Fast-Fluxing-Techniken, eine Methode, die die IP-Adressen, die mit ihren Domainen verbunden sind, dynamisch dreht, was es erheblich erschwert, die Kommando-und-Kontroll-Operationen (C2) von BlueAlpha zu stören. Letztlich erleichtert dieser gestaffelte Ansatz die Verteilung der GammaDrop-Malware, die es den Bedrohungsakteuren ermöglicht, sensible Daten zu exfiltrieren, Anmeldeinformationen zu stehlen und anhaltenden Backdoor-Zugriff zu kompromittierten Netzwerken zu etablieren.

Angesichts der Tatsache, dass APT-Kollektive ihre bösartigen Methoden weiterentwickeln, um Angriffe fortzusetzen, während sie unter dem Radar bleiben, benötigen Sicherheitsforscher fortschrittliche Werkzeuge, um aufkommende Bedrohungen zu übertreffen. SOC Prime bietet ein komplettes Produktpaket für KI-gestützte Erkennungstechnik, automatisierte Bedrohungsjagd und fortgeschrittene Bedrohungserkennung und hilft Sicherheitsteams, Cyber-Angriffe jeder Größenordnung und Komplexität proaktiv zu verhindern.