Die ständig wachsenden Mengen an Ransomware Angriffe, die zunehmende Anzahl finanziell motivierter Hacking-Kollektive und die explodierenden globalen Schäden durch Ransomware erschüttern die moderne Bedrohungslandschaft. Das FBI und die CISA haben kürzlich eine neue Warnung ausgegeben, die Verteidiger über das Auftauchen der BlackSuit-Ransomware informiert, der Weiterentwicklung der Royal-Ransomware, angereichert mit erweiterten Offensivfähigkeiten. BlackSuit-Unterstützer haben bereits Lösegeldzahlungen in Höhe von über 500 Millionen Dollar gefordert, was steigende Risiken für globale Organisationen darstellt.

Detektiere BlackSuit (Royal) Ransomware

Dieser Sommer war nicht nur wegen der Hitze intensiv, sondern auch aufgrund der Zunahme der Ransomware-Aktivität. Nach dem jüngsten Auftauchen von Zola und erhöhter Aktivität von Akira Ransomware warnen CISA und FBI nun Cyber-Verteidiger vor einem neuen bösartigen Stamm namens BlackSuit. Als Nachfolger der berüchtigten Royal-Ransomware verfügt die BlackSuit-Variante über erweiterte Fähigkeiten, steigende Lösegeldforderungen und zielt auf Organisationen weltweit ab.

Um potenziellen BlackSuit-Angriffen einen Schritt voraus zu sein, können sich Sicherheitsexperten auf die SOC Prime Platform verlassen, die eine Reihe relevanter Erkennungsregeln in Verbindung mit fortschrittlichen Bedrohungserkennungs- und Jagdlösungen aggregiert. Drücken Sie einfach den Erkundungs-Erkennung Button unten und tauchen Sie sofort in eine dedizierte Sammlung von Regeln ein, um BlackSuit-Ransomware-Angriffe zu erkennen.

Alle Erkennungsregeln sind mit über 30 SIEM-, EDR- und Data-Lake-Lösungen kompatibel und sind der MITRE ATT&CK Frameworkzugeordnet. Außerdem sind die Erkennungsalgorithmen mit umfangreichen Metadaten angereichert, darunter CTI Referenzen, Angriffstimeline und Triage-Empfehlungen, die die Bedrohungsermittlung erleichtern.

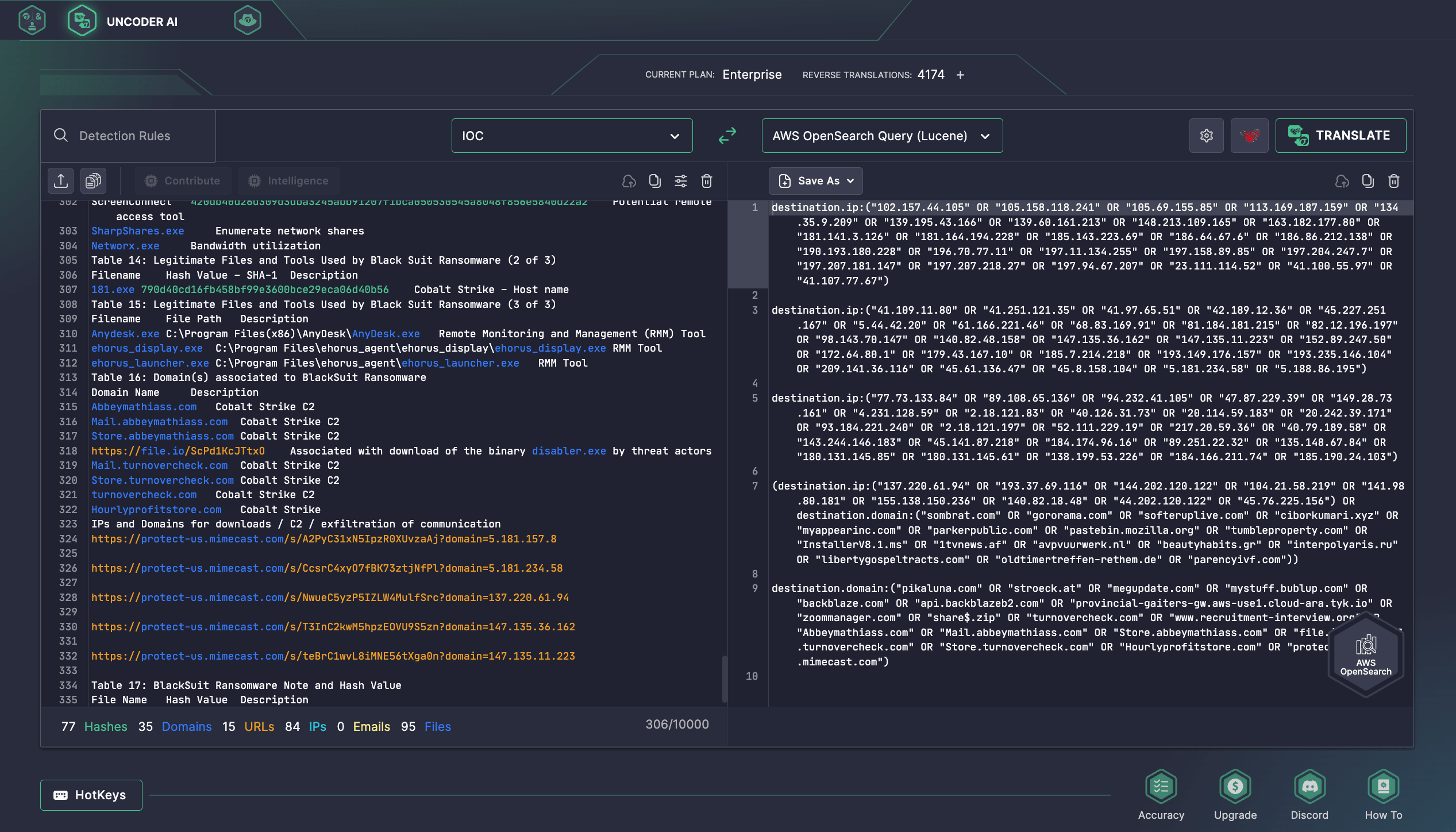

Darüber hinaus könnten Sicherheitsexperten Uncoder AI, den branchenweit ersten AI-Co-Piloten für Detection Engineering, nutzen, um sofort nach Kompromittierungsindikatoren zu suchen, die in CISA’s AA23-061A Beratung bereitgestellt werden. Uncoder AI fungiert als IOC-Paketierer, der es CTI- und SOC-Analysten und Threat-Hunters ermöglicht, IOCs nahtlos zu analysieren und sie in benutzerdefinierte Jagd-Anfragen zu konvertieren, die bereit in ihrem bevorzugten SIEM oder EDR ausgeführt werden können.

Sicherheitsexperten, die nach zusätzlichen Erkennungsinhalten suchen, um die Angriffe der Royal-Ransomware-Familie zu bewältigen und deren Entwicklung retrospektiv zu untersuchen, können sich auf den SOC Prime’s Threat Detection Marketplaceverlassen. Mit der Anwendung der Tags „Royal“ und „Blacksuit“ können Cyber-Verteidiger eine umfassende Sammlung relevanter Regeln und Anfragen finden.

BlackSuit (Royal) Ransomware Analyse

Im Gefolge des Auftauchens der neuen Proton-Ransomware-Variante namens Zola, kommt eine weitere umbenannte Ransomware-Variante auf den Plan. Das FBI und die CISA haben eine neue Warnung, AA23-061A, herausgegeben, um das Bewusstsein für die Cybersicherheit von BlackSuit Ransomware zu erhöhen, die sich aus Royal entwickelt hat. BlackSuit besitzt ähnliche Codierungsfähigkeiten wie sein Vorgänger, der etwa von Anfang Herbst 2022 bis zum Sommer 2023 in der Bedrohungslandschaft aktiv war, jedoch ist die umbenannte Ransomware ausgereifter.

BlackSuit führ Datenexfiltration und Erpressung vor der Verschlüsselung durch und droht, die Daten des Opfers auf einer Leckseite zu veröffentlichen, es sei denn, das Opfer zahlt das Lösegeld. Für den ersten Zugang verlassen sich die Gegner weitgehend auf den Phishing-Angriffsvektor. Andere häufige Infektionsmethoden umfassen die Ausnutzung von RDP oder anfälligen, internetfähigen Anwendungen und den Zugang über von Anfangszugangsvermittlern gekaufte Zugriffe.

Nach dem Eindringen in ein Netzwerk errichten die BlackSuit-Unterstützer die Kommunikation mit C2-Servern und laden verschiedene Werkzeuge herunter. Sie missbrauchen häufig legitime Windows-Software und nutzen Open-Source-Projekte für offensive Zwecke. Ihre Royal-Vorgänger verließen sich auf Tools wie Chisel, SSH-Client, OpenSSH oder PuTTY, um sich mit ihrer C2-Infrastruktur zu verbinden. Einmal im Netzwerk, deaktivieren die BlackSuit-Operatoren Antivirensoftware, stehlen große Datenmengen und setzen dann die Ransomware ein, um die Zielsysteme zu verschlüsseln. Gegner nutzen beliebte Werkzeuge wie Mimikatz und Nirsoft zum Stehlen von Anmeldeinformationen. BlackSuit-Partner verwenden auch legitime Penetrationstest-Werkzeuge wie Cobalt Strike und nutzen Malware wie Ursnif/Gozi zur Datensammlung und -exfiltration.

Die Lösegeldforderungen der BlackSuit-Ransomware reichen typischerweise von 1 bis 10 Millionen Dollar in Bitcoin, wobei die höchste individuelle Forderung 60 Millionen Dollar beträgt. Obwohl BlackSuit-Akteure offen für Verhandlungen sind, werden die Lösegeldbeträge nicht in der anfänglichen Notiz angegeben und erfordern direkte Kommunikation mit den Gegnern über eine .onion-URL über den Tor-Browser.

Um die Risiken von BlackSuit-Ransomware-Angriffen zu verringern, empfehlen das FBI und die CISA die Anwendung der im AA23-061A-Alarm aufgeführten Abschwächungen, die mit den von CISA und dem NIST erstellten CPGs in Einklang stehen. Zusätzlich zu den bereitgestellten Praktiken und Schutzmaßnahmen wird Verteidigern zudem empfohlen, die Wirksamkeit der aktuellen Sicherheitsmaßnahmen der Organisation zu bewerten, indem sie sie gegen die im Alarm hervorgehobenen ATT&CK-Techniken validieren. Um Organisationen dabei zu helfen, aufkommende Ransomware-Angriffe und andere kritische Bedrohungen proaktiv abzuwehren, kuratiert SOC Prime ein komplettes Produktportfolio für KI-gestützte Erkennungstechnik, automatisierte Bedrohungsjagd und Validierung des Erkennungsstapels, das als zukunftssichere, unternehmensbereite Lösung zur Skalierung der Verteidigung dient.