Die mit Russland verbundene Armageddon APT alias Gamaredon oder UAC-0010 hat seit dem Ausbruch des globalen Cyberkriegs eine Reihe von Cyberangriffen auf die Ukraine gestartet. Am 8. November 2022 veröffentlichte CERT-UA die neuesten Warnungen , die die laufende Spear-Phishing-Kampagne dieses von Russland unterstützten Cyber-Spionage-Hacker-Kollektivs detailliert, bei der Gegner massenhaft gefälschte E-Mails verteilen, die als Staatsdienst für Spezialkommunikation der Ukraine getarnt sind. In dieser gezielten Gegnerkampagne nutzen Armageddon APT-Hacker den Angriffspfad mit bösartigen E-Mail-Anhängen aus.

Armageddon APT (UAC-0010) Cyberangriffe: Analyse der neuesten Phishing-Kampagne gegen die Ukraine

Seit Russlands umfassende Invasion in die Ukrainehat die berüchtigte mit Russland verbundene Armageddon APT Gruppe, die auch als UAC-0010 oder Primitive Bear verfolgt wird, aktiv Phishing- und bösartige E-Mail-Anhang-Angriffspfade in gezielten Kampagnen gegen die Ukraine ausgenutzt. Im Mai und Juli 2022 hat das Hacker-Kollektiv die GammaLoad.PS1_v2 bösartige Softwaremassiv verteilt, während im August 2022 die Gegner verwendeten GammaSteel.PS1 und GammaSteel.NET Malware , um Infektionen auf den kompromittierten Systemen zu verbreiten.

In den laufenden Gegnerkampagnen, die durch den CERT-UA#5570 Alarmgemeldet werden, wird die Infektionskette durch Phishing-E-Mails ausgelöst, die einen bösartigen Anhang enthalten, der bei Öffnung eine HTML-Datei mit JavaScript-Code herunterlädt. Letzterer erstellt ein RAR-Archiv mit einer LNK-Verknüpfungsdatei auf dem anfälligen Computer. Einmal geöffnet, lädt und startet die oben erwähnte LNK-Datei eine HTA-Datei, die wiederum bösartigen VBScript-Code ausführt. Dies führt dazu, dass eine Reihe bösartiger Stämme auf den Zielsystemen installiert werden, einschließlich Infos-Diebstahl-Malware-Proben.

CERT-UA-Forscher berichten, dass Phishing-E-Mails über den @mail.gov.ua-Dienst zugestellt werden. Darüber hinaus wenden Armageddon APT-Hacker ihre gemeinsamen Gegner-Muster an, um Cyberangriffe mit einem Drittanbieter-Dienst oder Telegram zu starten, um die IP-Adresse des C2-Servers zu identifizieren.

Erkennung der neuesten Armageddon APT-Kampagne gegen ukrainische Entitäten

Eine Reihe von Phishing-Kampagnen der mit Russland verbundenen Armageddon APT, die seit März 2022 wiederholt auf die Ukraine zielen, stellen eine eskalierende Bedrohung dar, die rechtzeitige Erkennung und ultra-intensive Reaktionsfähigkeit von Sicherheitspraktikern erfordert. Die Detection as Code-Plattform von SOC Prime bietet eine Auswahl kuratierter Sigma-Regeln, um die zugehörigen bösartigen Aktivitäten zu identifizieren, die in der CERT-UA#5570-Warnung abgedeckt sind, und dies in den frühesten Phasen des Angriffszyklus. Folgen Sie dem Link unten, um relevante Erkennungsinhalte zu erreichen, die auf die entsprechende Cyber-Sicherheits-Warnung mit „CERT-UA#5570“ getaggt sind.

Um sich proaktiv gegen bestehende und neu auftretende Armageddon APT-Cyberangriffe zu verteidigen, die von Cyberverteidigern seit Russlands umfassender Invasion in die Ukraine verfolgt werden, klicken Sie auf die Schaltfläche Erkennungen erkunden und greifen Sie auf den dedizierten Erkennungsstapel zu. Alle Sigma-Regeln sind mit MITRE ATT&CK® abgestimmt und mit umfangreichem Cyber-Bedrohungskontext angereichert, einschließlich relevanter CTI-Links, Minderungen, ausführbarer Binärdateien und weiterer relevanter Metadaten. Die Erkennungsregeln sind mit Übersetzungen für die branchenführenden SIEM-, EDR- und XDR-Lösungen ausgestattet.

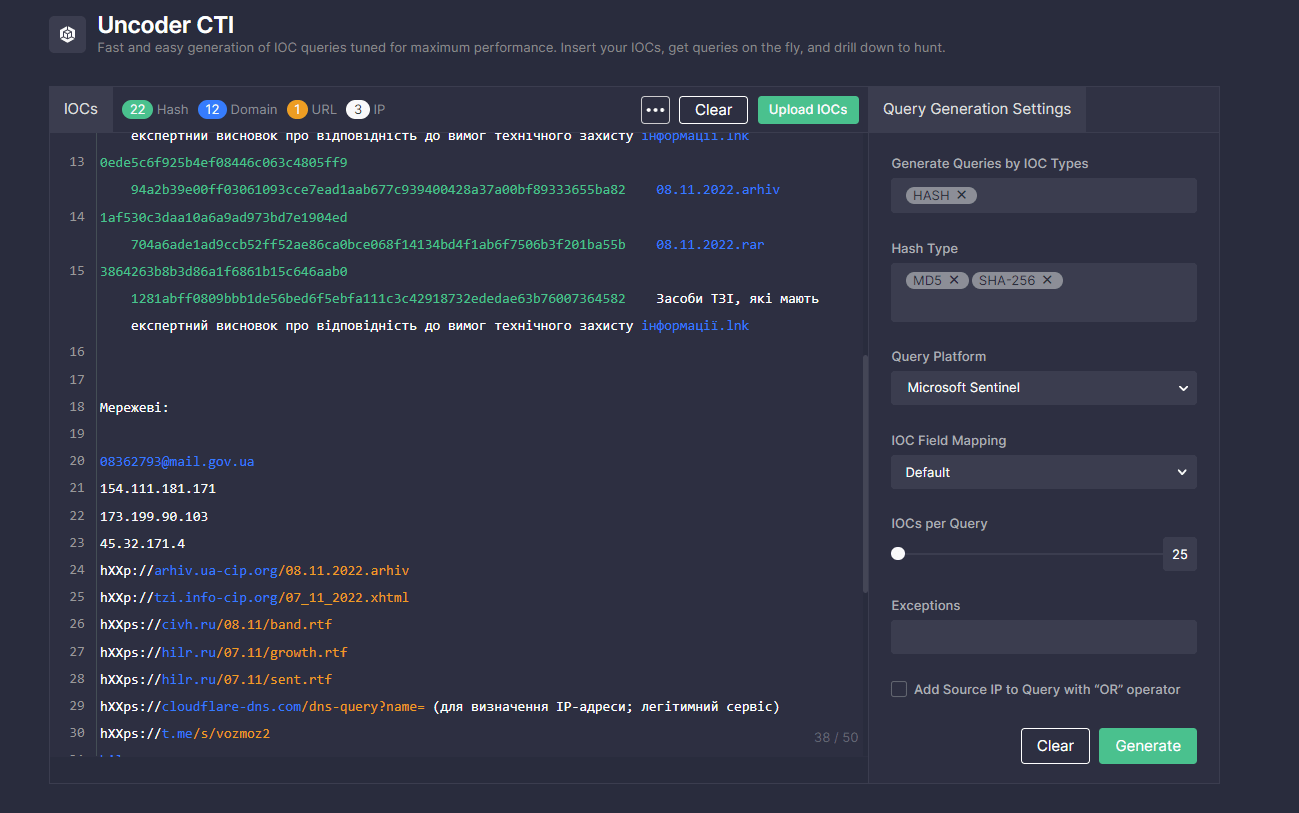

Um die Routine der Bedrohungsjagd zu vereinfachen und die Fähigkeiten zur Erkennung von Sicherheitsingenieuren zu steigern, können Sicherheitsexperten nach IOCs suchen, die mit der bösartigen Aktivität der UAC-0010-Gegner in der CERT-UA#5570-Warnung in Verbindung stehen. Fügen Sie einfach den Text mit den relevanten IOCs in Uncoder CTI ein und erhalten Sie benutzerdefinierte IOC-Abfragen, die in einer ausgewählten Umgebung ausgeführt werden können.

MITRE ATT&CK® Kontext

Um in den Kontext hinter den neuesten Cyberangriffen der mit Russland verbundenen Armageddon APT-Gruppe alias UAC-0010 einzutauchen, die in der CERT-UA#5570-Warnung behandelt werden, sind alle dedizierten Sigma-Regeln mit dem MITRE ATT&CK®-Rahmenwerk abgestimmt und behandeln die entsprechenden Taktiken und Techniken: